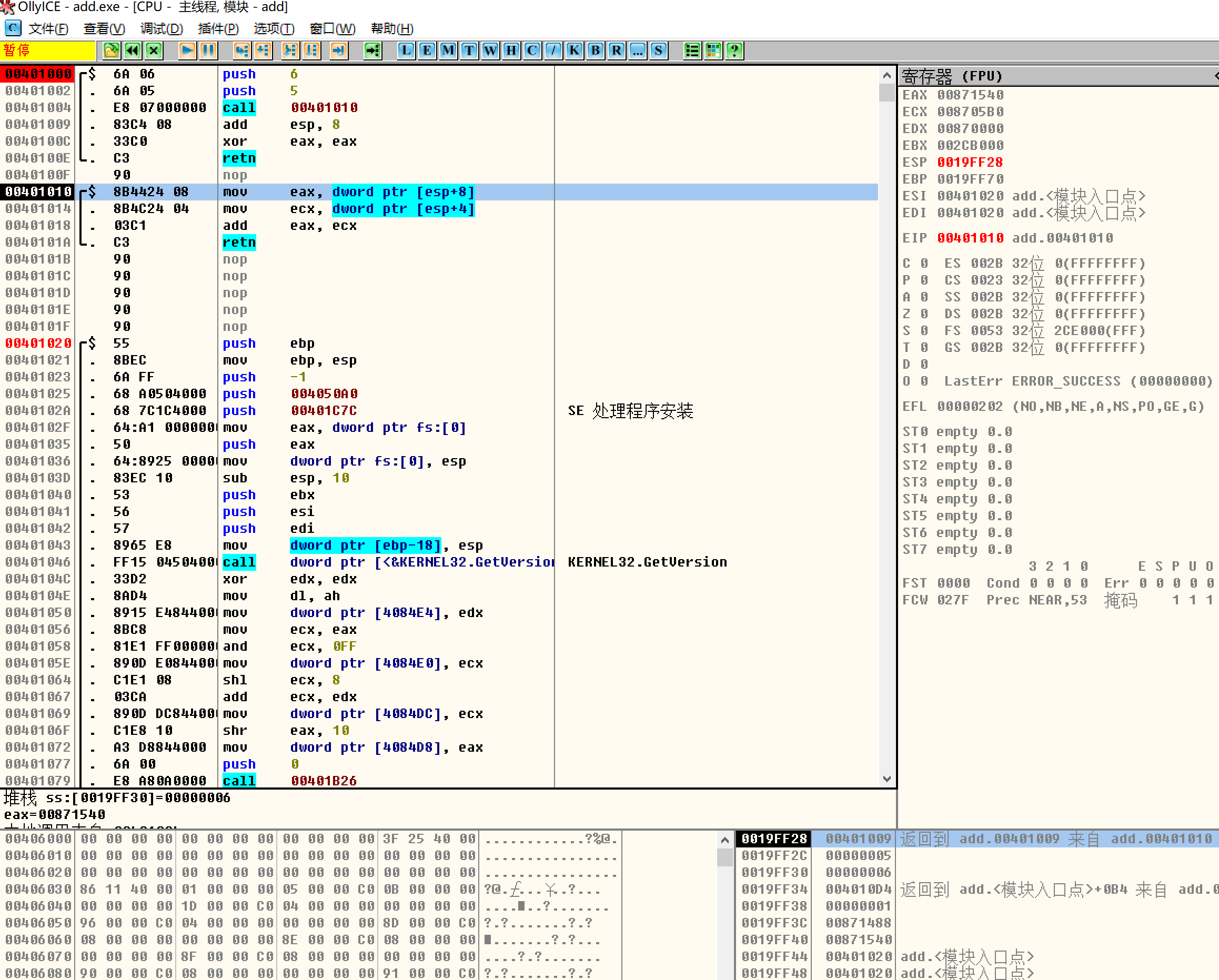

0x01 函数的识别 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 OD 实验过程 如图所示,call指令将call指令的下一条指令地址压入栈中并且jmp到了00401010 随后retn会将执行结果同pop eip 0x02 函数的参数 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 IDA 实验过程 如图所示,call指令将call指令的下一条指令地址压入栈中并且jmp到了00401010 随后…

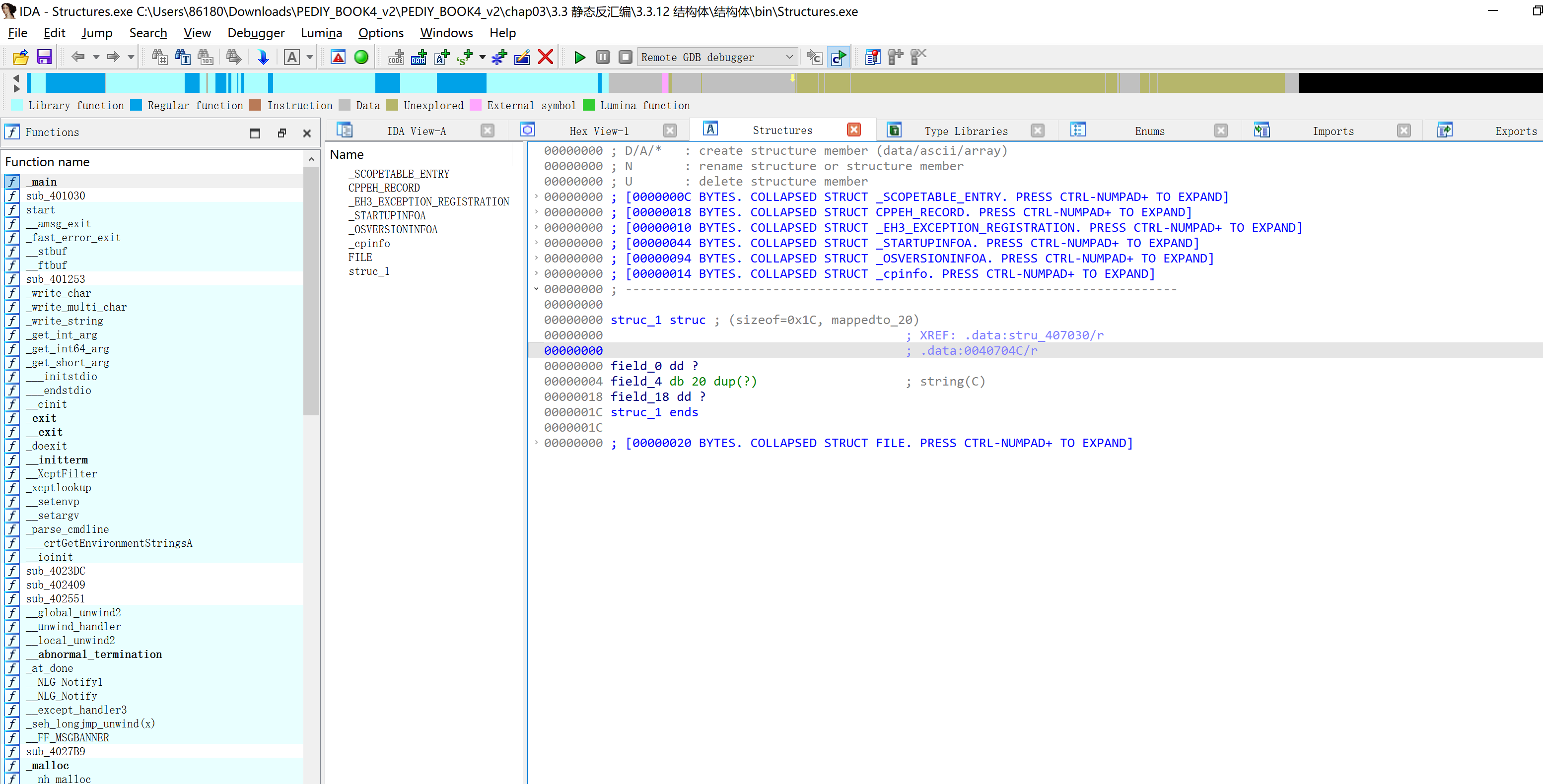

0x01 IDA 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 IDA 实验前准备 去下载书籍配套资料。 用IDA打开。 实验过程 结构体 shift + f9打开Structures窗口,随后按ins键添加一个结构体,D键添加输入(db,dw,dd),A键添加ASCII字符为结构体成员。 到数据处Alt+Q进行应用。 汇编代码区选中结构体数据按T 枚举类型 打开Enums窗口,随后按ins键添加一个枚举类型,N键枚举成员。 M键转换为枚举成员。 IDC解…

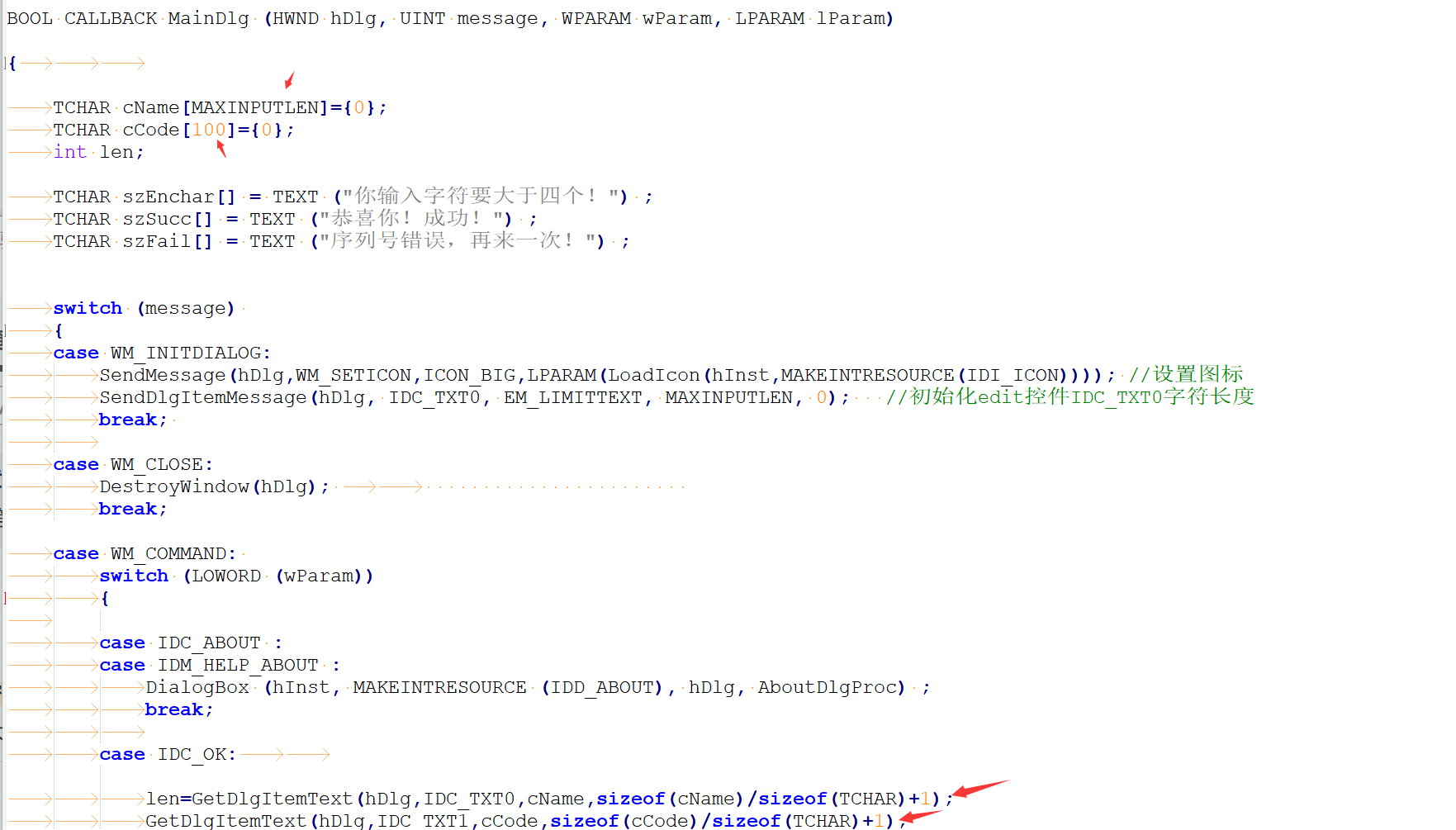

0x01 OD 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 OD 1.10 实验前准备 去下载书籍配套资料。 用OD打开。 实验过程 由于要取文本框内的字符串,需要调用API函数GetDlgItemTextA,可以在左下方bp GetDlgItemTextA下断点,或者ctrl+g跳转到这个函数处下断点。 UINT GetDlgItemText( HWND hDlg, //对话框的句柄,即对话框的窗口句柄 int nIDDlgItem, //要获取文本的…

加密与解密 0x01 基础知识 1.1 什么是加密与解密 软件的加密与解密技术是矛与盾的关系。开发者为了维护自身的商业利益,不断寻求各种方式保护软件的版权,推迟软件被解密的时间;而解密者则受盗版所带来的高额利润的驱使或存粹出于个人兴趣,不断开发新的解密工具。 逆向工程(Reverse Engineering)是根据已有的产物结果,通过分析来推导出具体的实现方法。 逆向分析技术分为静态分析技术和动态分析技术。所谓静态分析是指根据反汇编得到的程序清单进行分析,通过包含提示信息的程序片段,分析得出其上下文实现的功能,从而…

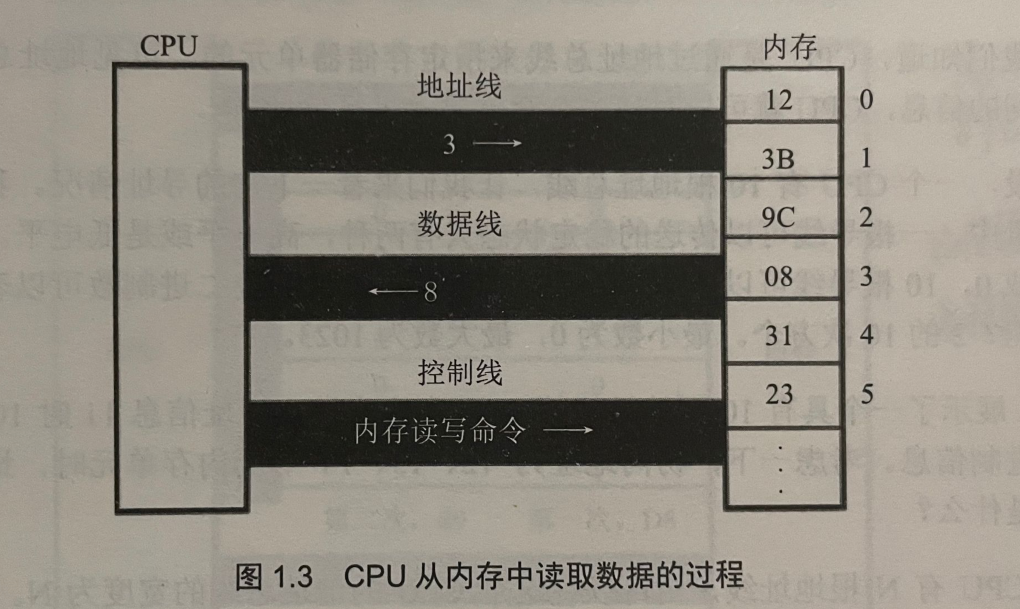

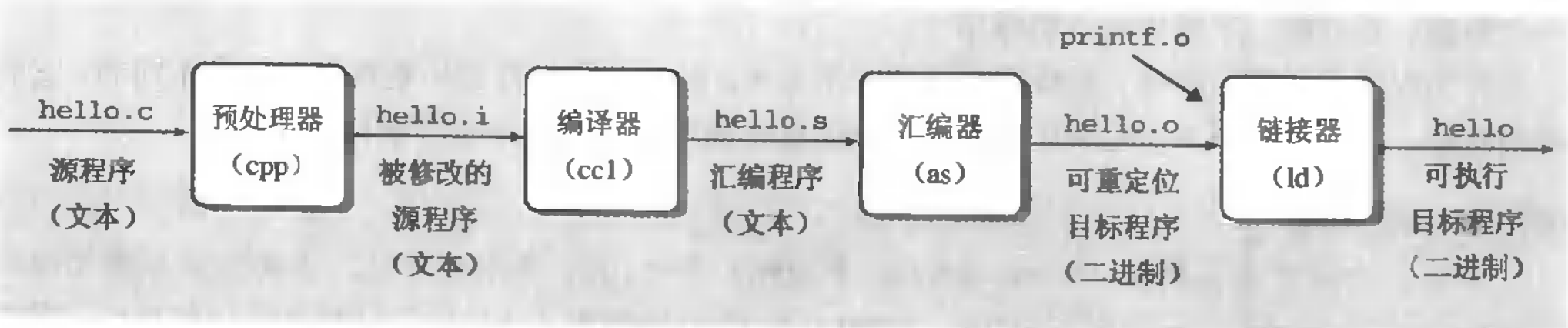

深入理解计算机操作系统 上 0x00 前言 本书只是初读以及会添加一些自己的理解,自己的理解我会用括号进行表述,后续理解更深后可能会进行文章的修改。 0x01 计算机系统漫游 1.信息是 位+上下文 系统中的所有信息,都是由一串比特(位)表示的,区分不同数据对象的唯一方法是我们读到这些数据对象的时候的上下文。 2.程序被其他程序翻译成不同的格式 预处理阶段。宏展开,头文件展开,删除注释。 编译阶段。输出汇编程序。(大概过程有,词法分析,语法分析,语义分析,源代码优化,目标代码生成,目标代码优化) 汇编阶段。汇编生成…

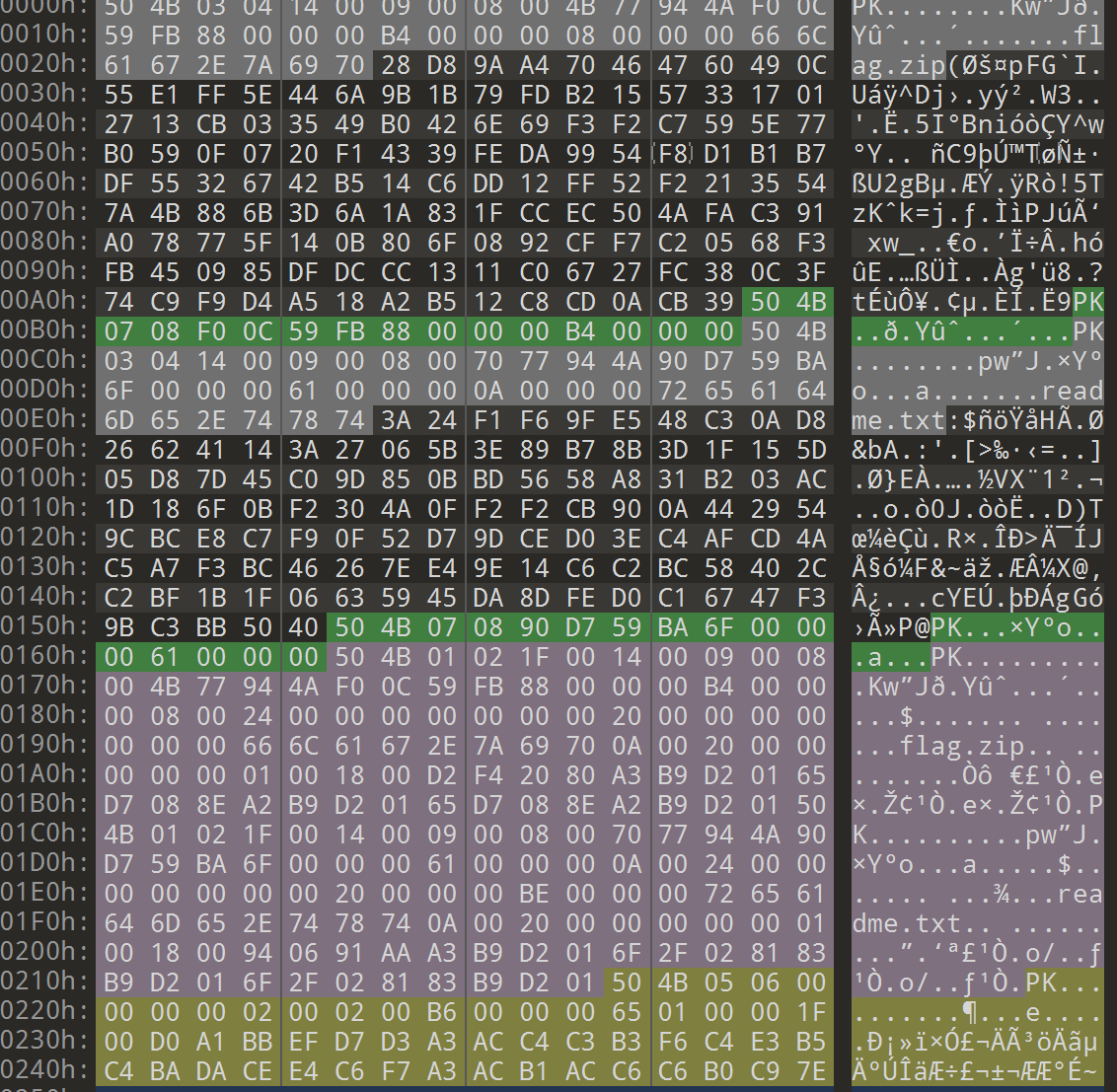

ZIP zip文件格式 一个 ZIP 文件由三个部分组成: 压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志 查看详情 压缩文件数据区 50 4B 03 04:头文件标记 14 00:需要pkware版本 09 00:全局方式位标记 4B 77:最后修改时间 94 4A:最后修改日期 94 4A:最后修改日期 F0 0C 59 FB:CRC-32循环校验 88 00 00 00:压缩后尺寸 B4 00 00 00:未压缩尺寸 单位字节 08 00:文件名长度 00 00:扩展记录名长度 50 4B 07 …