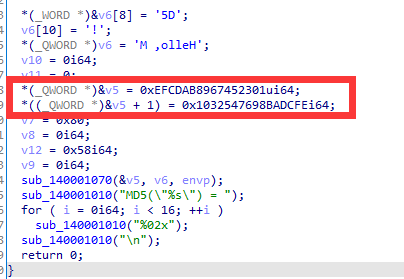

加密算法 0x00 前言 本文用于记录一些常见的加密算法,以及其识别特征。 0x01 算法 1.1 md5 1.简介 MD5(Message Digest Algorithm 5,消息摘要算法 5)是一种广泛使用的哈希函数,能够将任意长度的输入数据(消息)转换为固定长度的输出(128位,即16字节)的哈希值(又称为消息摘要)。它由 Ronald Rivest 在 1991 年设计,是继 MD2、MD4 之后的又一版本。 其具有以下特点: 固定输出长度:128位,16字节 单向性:无法通过hash推出原始输入数据 抗…

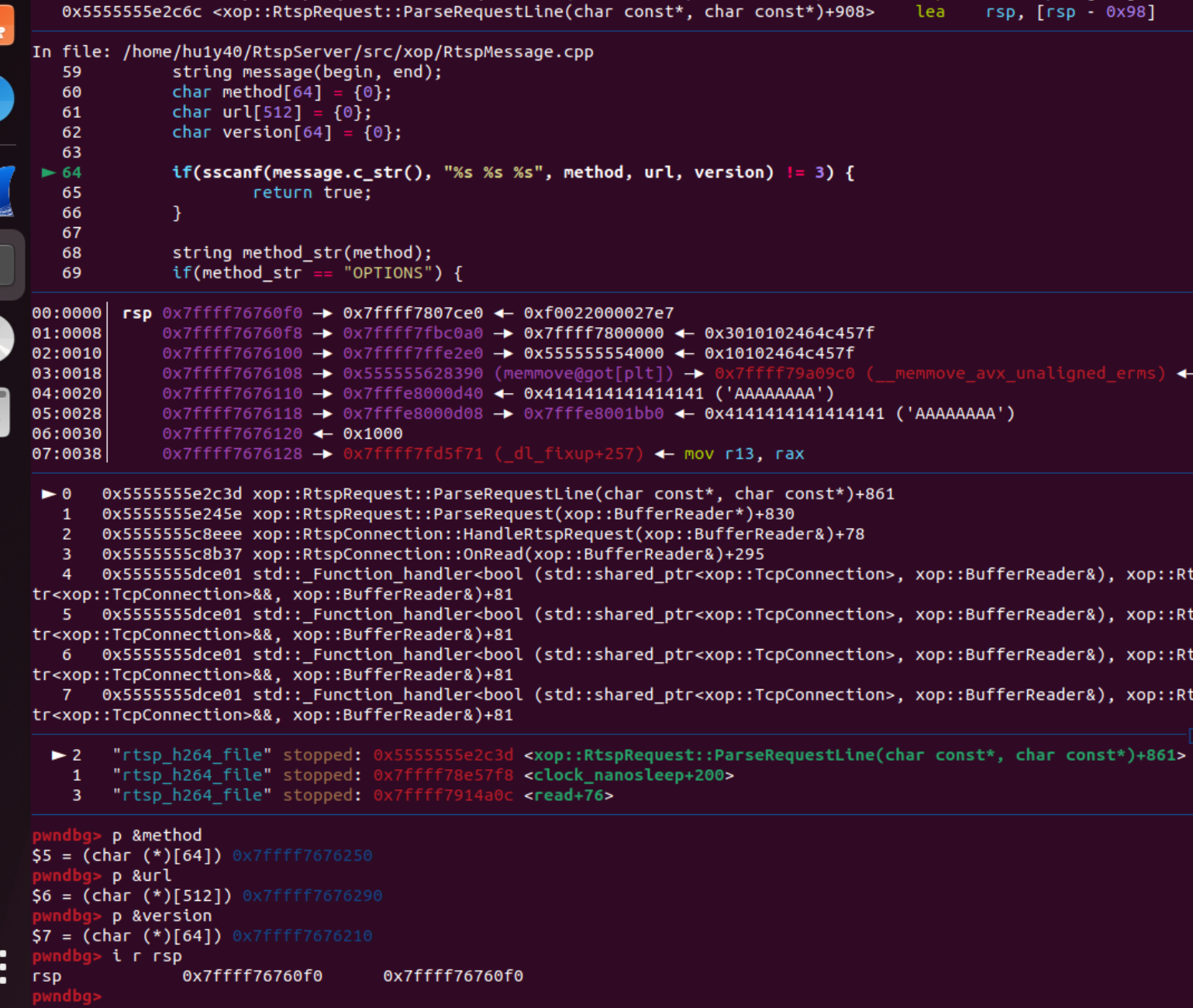

RTSPServer StackOverflow Vulnerability 0x00 Introduction Project URL:https://github.com/PHZ76/RtspServer 0x01 PoC 1.1 PoC import socket def send_rtsp_options_request(server_ip, server_port, rtsp_path): # make RTSP OPTIONS request d = "4f5054494f4e53202f2e3a2f"…

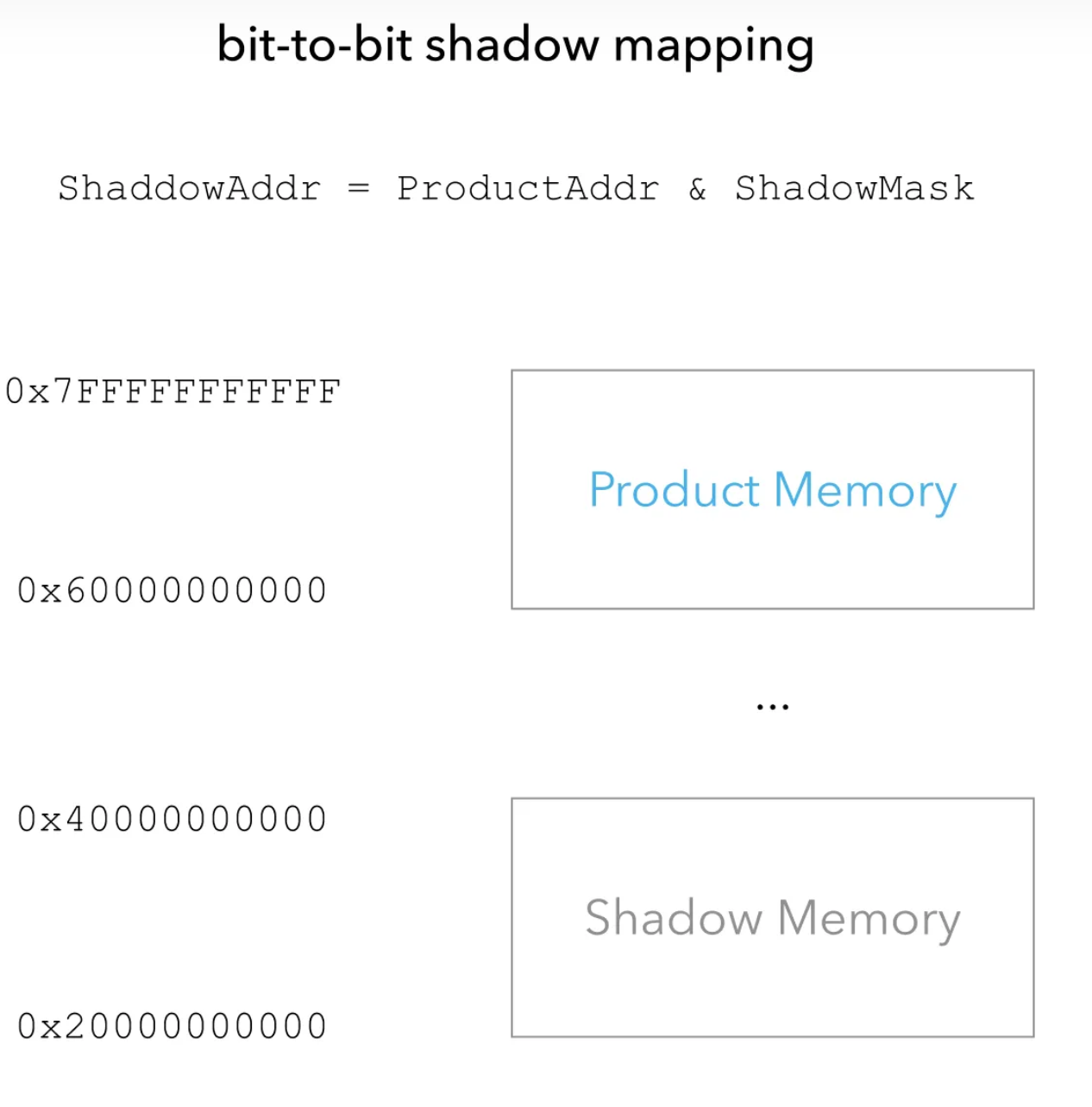

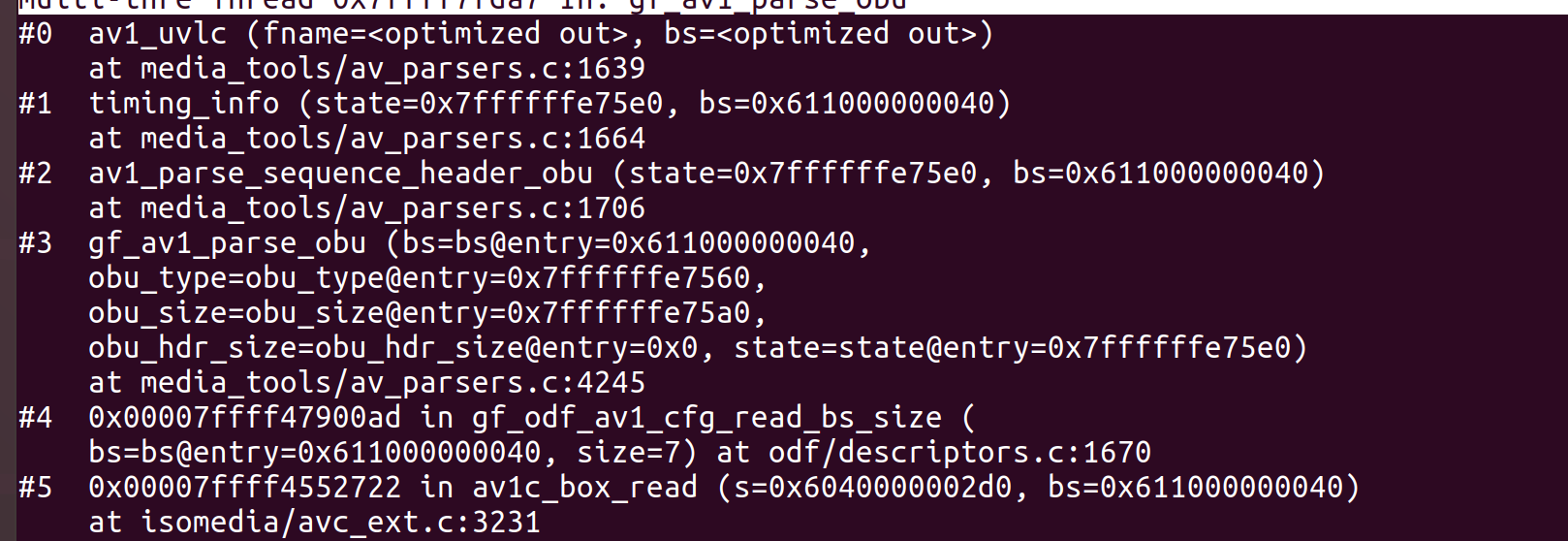

MP4Box 无限循环漏洞 0x00 前言 漏洞软件地址: https://github.com/gpac/gpac 0x01 漏洞挖掘 AFL++: ./configure --static-bin 0x02 漏洞分析 gdb调试crash文件,触发命令为MP4Box -v -fstat <crashfile>。 堆栈如下: 先看无限循环的地方在av_parsers.c:1639处。 gf_bs_read_int函数的两个参数第一个为bitstream,第二个为读取的Bits数,函数为从bitstea…

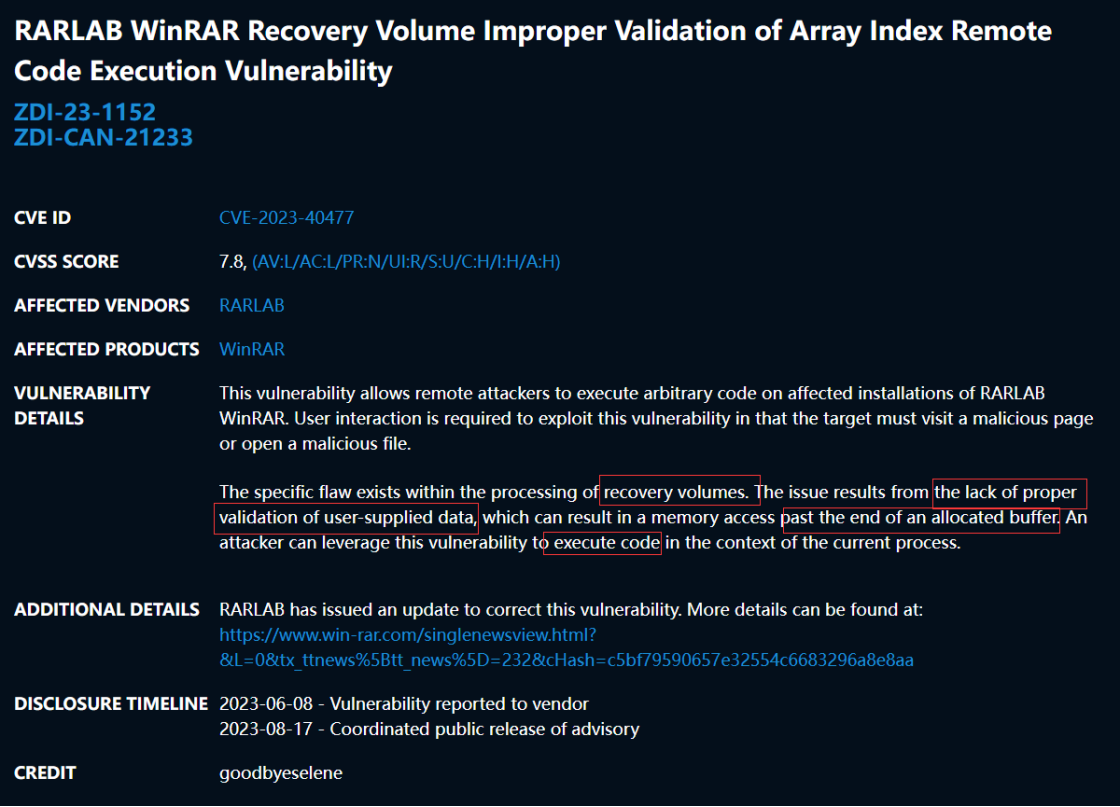

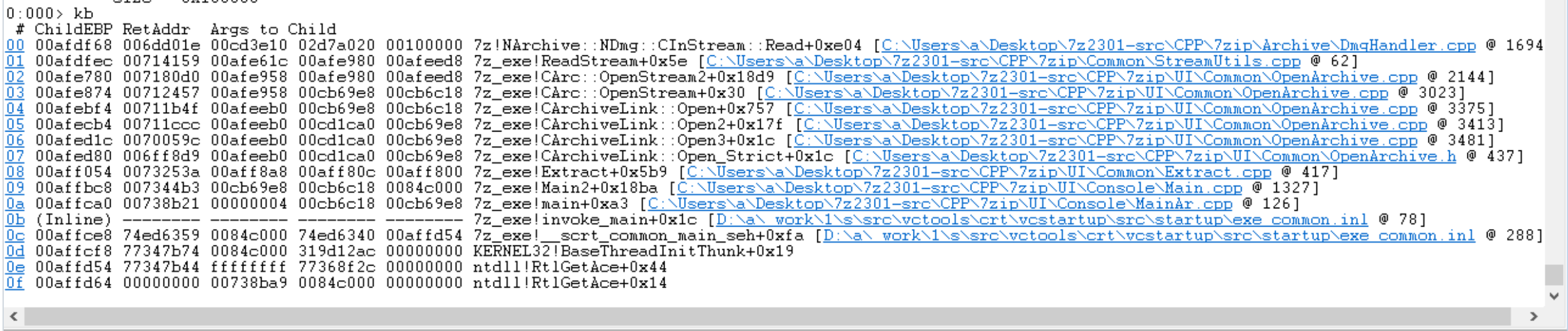

CVE-2023-40477 Winrar RCE漏洞分析 0x00 漏洞背景 WinRAR是一款功能强大的压缩和解压缩软件,它允许用户轻松地创建和管理存档文件,将多个文件或文件夹压缩成单个文件以减小文件大小,或解压已有的存档文件。用户可以设置密码来保护存档文件的内容,并在需要时自动解压缩文件。WinRAR还支持多种压缩格式,具有出色的压缩率和压缩速度,适用于各种操作系统,为文件管理提供了便捷工具。 0x01 漏洞信息 2023年6月8日,安全研究人员goodbyeselene和趋势科技合作报告了该漏洞。 2023…

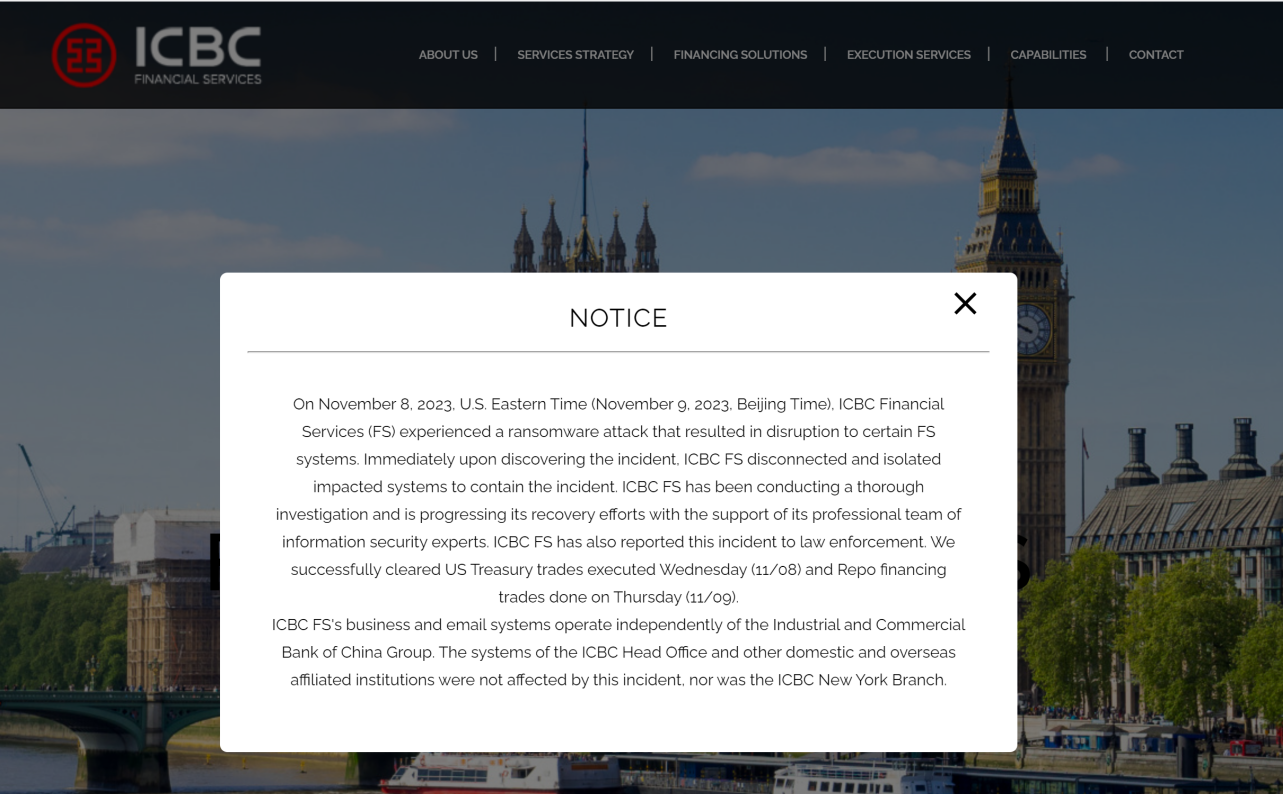

工商银行美国子公司遭LockBit勒索攻击 0x00 事件背景 工商银行(ICBC)是中国最大的商业银行之一,成立于1984年,总部位于北京。作为全球最大的银行之一,ICBC拥有庞大的资产规模和全球业务网络,提供广泛的金融产品和服务,涵盖零售银行、公司银行、金融市场等领域。其国际化业务参与全球金融市场,为客户提供全面的金融解决方案。ICBC在全球银行业排名中一直居于前列,是中国金融体系的重要组成部分,对促进国内外经济发展起着关键作用。 ICBC旗下的ICBC Financial Services 在2023年11月…