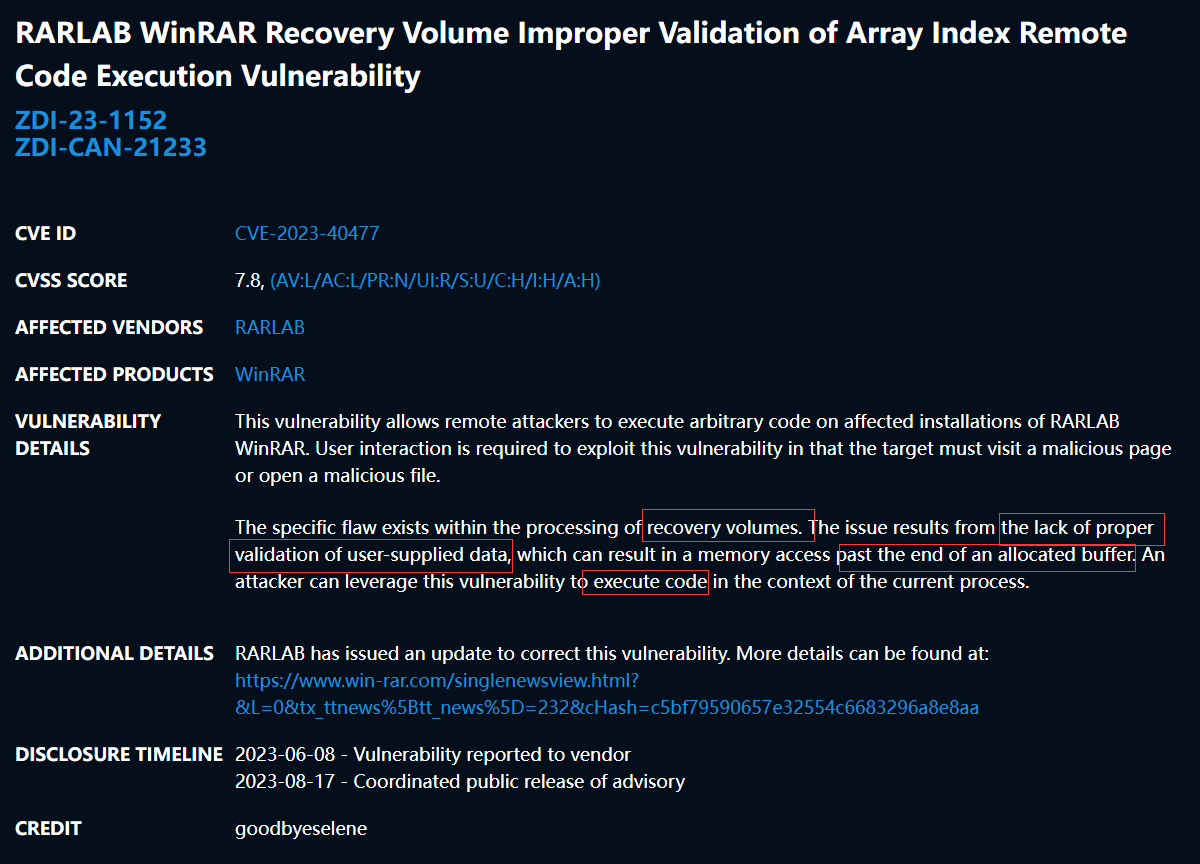

实验环境 推荐使用的环境 备注 操作系统 Windows 10 虚拟机 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 Winrar 6.22 补丁比较工具 Bindiff 静态分析 首先查看漏洞编号获取信息。 可以得到一些模糊的信息,如漏洞产生的地点在于恢复卷(recovery volumes),漏洞的原因是在于没有对用户提交的数据进行校验,可能导致缓冲区溢出,从而导致RCE。 从rarlab上能得到更多信息,如发生的漏洞是处理RAR 3.0格式,触发的漏洞条件是解压与格式错误的rev文件同一目录下的r…

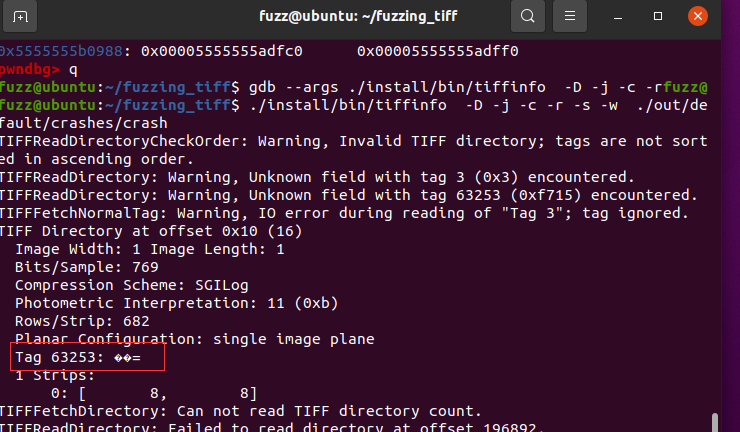

0x01 漏洞信息 1.漏洞简述 • 漏洞名称:Libtiff 越界读取漏洞 • 漏洞编号:CVE-2016-9297 • 漏洞类型:越界读取 • 漏洞影响:拒绝服务 • CVSS评分:(CVSS 3.0 )7.5 • 利用难度:低 • 基础权限:不需要 2.组件概述 LibTIFF是一个开源的用于处理TIFF(Tagged Image File Format)图像文件的C/C++库。TIFF是一种常见的图像文件格式,广泛应用于图像处理和存储。LibTIFF提供了一组功能丰富的API,允许开发者读取、写入、编辑和处…

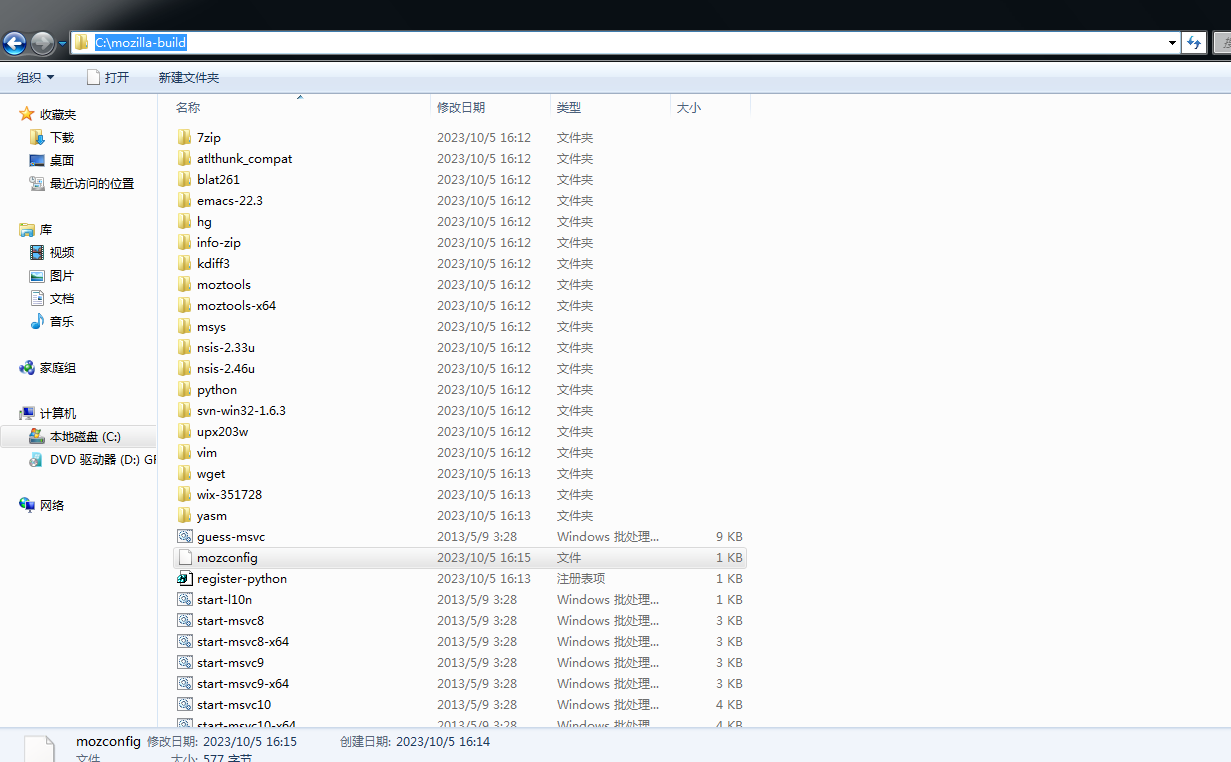

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 firefox 环境准备 对于开源的软件,为了方便调试分析过程,首先是搭好一个能出现crash,并且能在源码模式进行调试,所以需要下载源码,然后本地进行编译,这样既有了符号表也有了源码,并且符号表是自己编译出来的不会出现符号表对应错误,导致分析困难。 编译Firefox17.0需要以下准备: Window7 VS2010 ed2k://|file|cn_visual_stud…

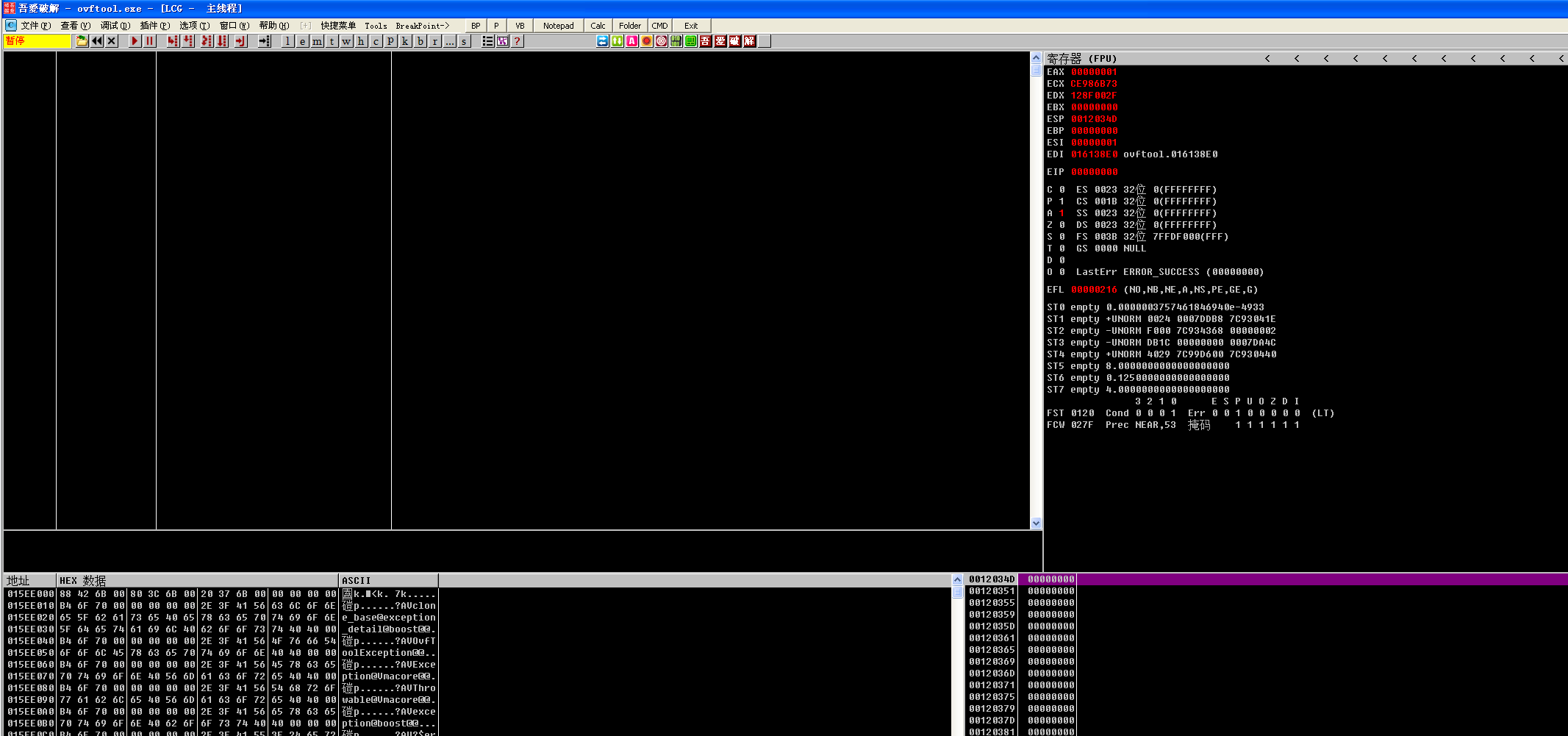

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 VMware OVF Tool 2.1.0-467744 动态分析 安装好打开PoC,崩溃处调试,eip已变成了0x0000000. 由于漏洞发生在栈上,因此使用页堆功能无法定位异常发生位置,可以根据上面命令行中输出的错误信息进行定位。 IDA反编译ovftool.exe,查找字符串Invalid value,显然是第二个结果。 动态在设置该字符串和设置该字符串的上一个函数…

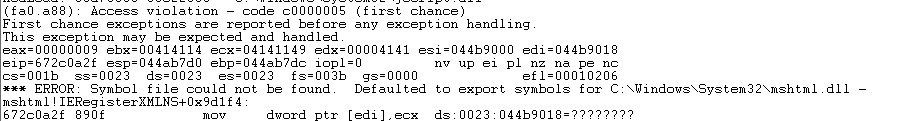

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 WinDbg 反汇编器 IDA Pro 漏洞软件 IE 8 8.0.7601.17514 动态分析 首先gflag给ie +hpa来开启页堆。 然后附加IE进程,打开poc文件。 中断和书中的CTableColCalc::AdjustForCol有区别,可能是IE版本和符号表带来的影响。 回溯栈如图。 ub查看当前eip上方汇编,发现edi来自于esi。 这里其实符号表有误,导致和书上并不相同,后续我重新加载了一次符号表。 …

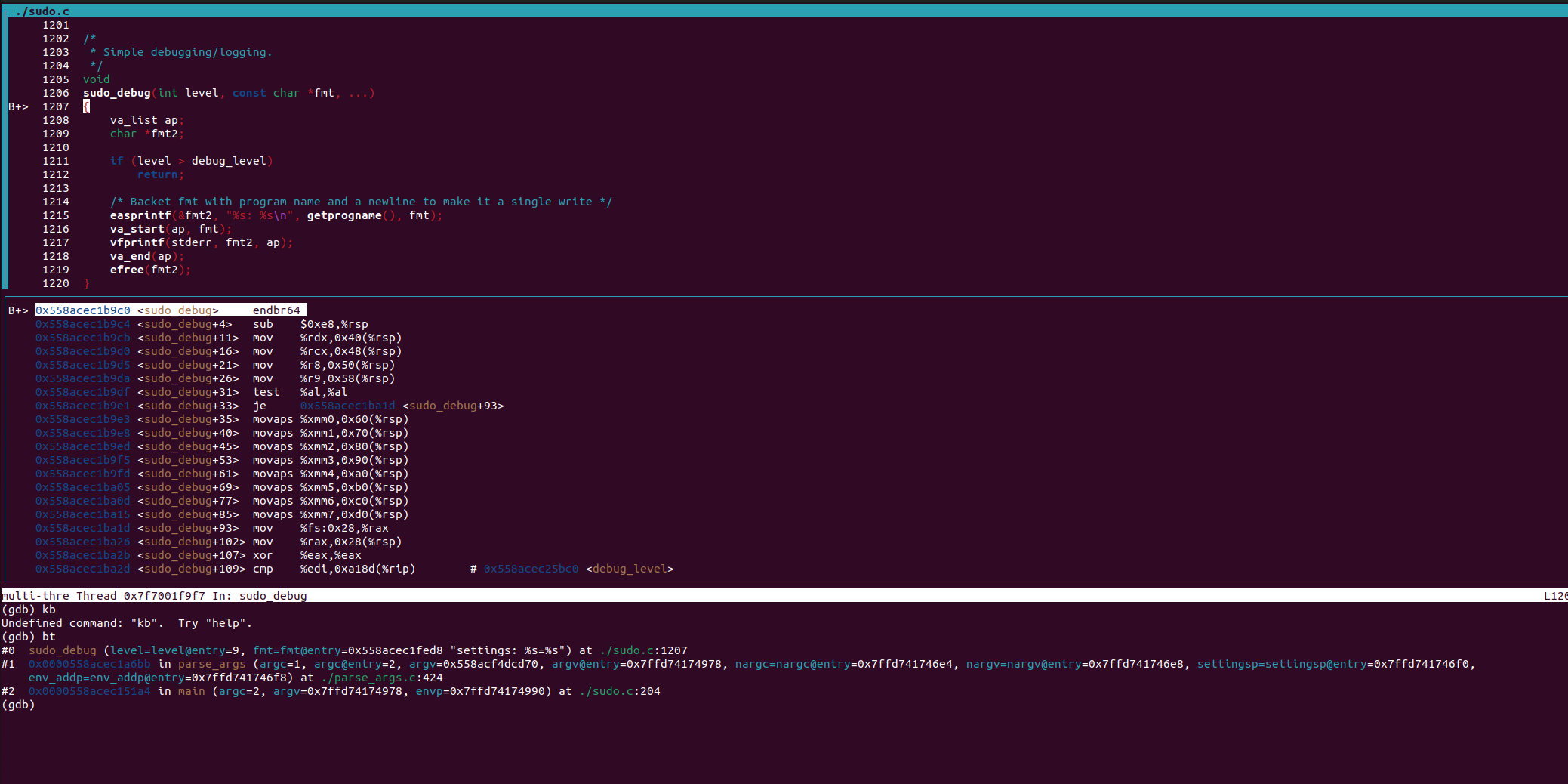

实验环境 推荐使用的环境 备注 操作系统 Ubuntu 虚拟机 Vmware 调试器 反汇编器 漏洞软件 sudo 静态分析 void sudo_debug(int level, const char *fmt, ...) { va_list ap; char *fmt2; if (level > debug_level) return; /* Backet fmt with program name and a newline to make it a single write */ easprintf(&…

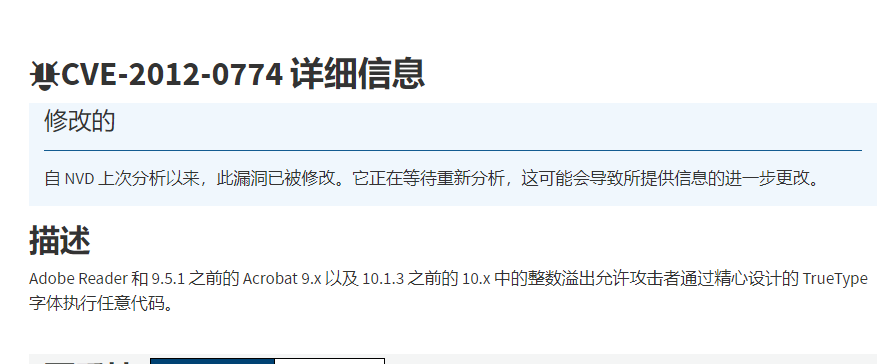

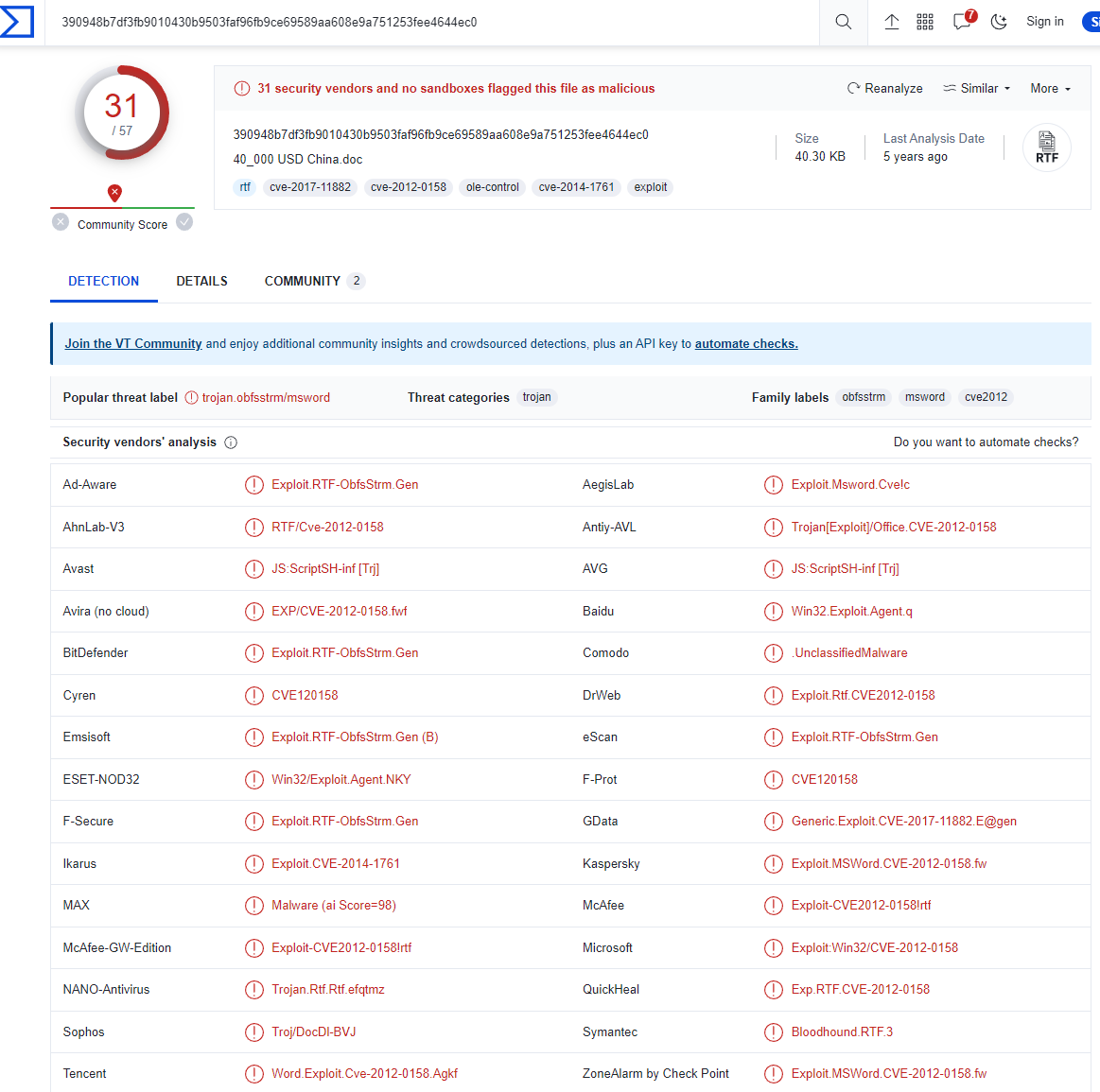

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 Adobe Read 9.5.0 漏洞描述 Adobe Reader 和 9.5.1 之前的 Acrobat 9.x 以及 10.1.3 之前的 10.x 中的整数溢出允许攻击者通过精心设计的 TrueType 字体执行任意代码。 PDF文件格式和常用分析工具 Didier Steven的PDF-tools python2 make-pdf-javascript.py tes…

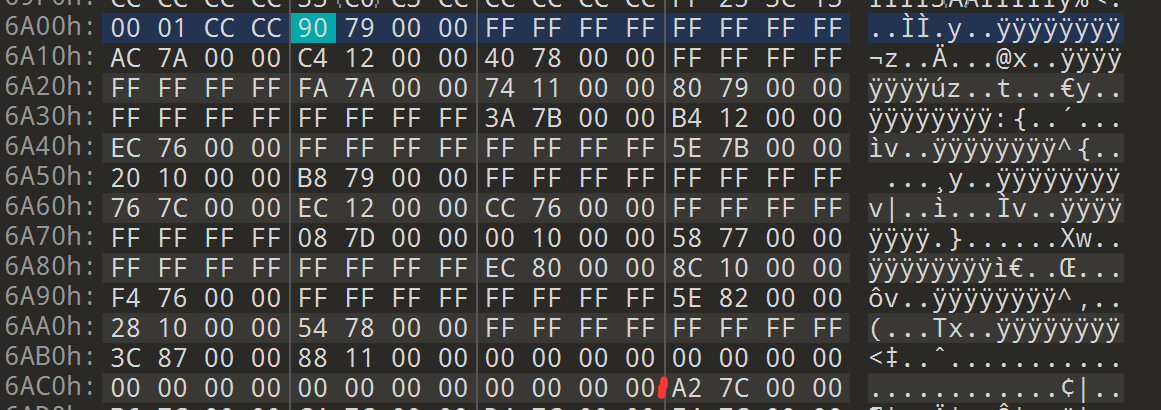

0x01 堆溢出 实验环境 推荐使用的环境 备注 操作系统 - 编译器 - 二进制编辑器 - 较为简单,云一下。详细堆溢出实验可以去参考0day安全的堆实验。 云实验过程 /*----------------------------------------------------------------------- 第14章 漏洞分析技术 《加密与解密(第四版)》 (c) 看雪学院 www.kanxue.com 2000-2018 -----------------------------------------…

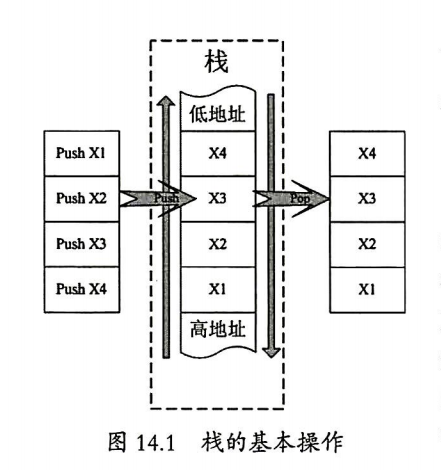

漏洞分析技术 0x01 软件漏洞原理 传统的缓冲区溢出漏洞,UAF(Use-After-Free)等涉及二进制编码的漏洞统称为二进制漏洞。 1.1 缓冲区溢出漏洞 程序在运行前会预留一些内存空间,这些内存空间用于临时存储I/O数据。这种预留的内存空间被称为缓冲区。 缓冲区溢出是指计算机向缓冲区填充的数据超过了缓冲区本身的容量,导致合法的数据被覆盖。从安全变成的角度欻,理想情况下程序在执行复制,赋值等操作时,需要检查数据的长度,且不允许输入超过缓冲区长度的数据。但有时开发人员会假设数据长度总是与所分配的存储空间相匹配…

0x01 静态修改PE输入表法 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 VS2019 二进制编辑器 010Editor 实验过程 C语言代码。 // dllmain.cpp : 定义 DLL 应用程序的入口点。 #include "pch.h" #include <stdio.h> #include <Windows.h> DWORD WINAPI ThreadShow(LPVOID lpParameter); BOOL APIENTRY DllMain( H…