bugku 三色绘恋

链接

思路

- binwalk分离得到加密压缩包

- 修改jpg高度得到密码

- 解压得到flag

拓展

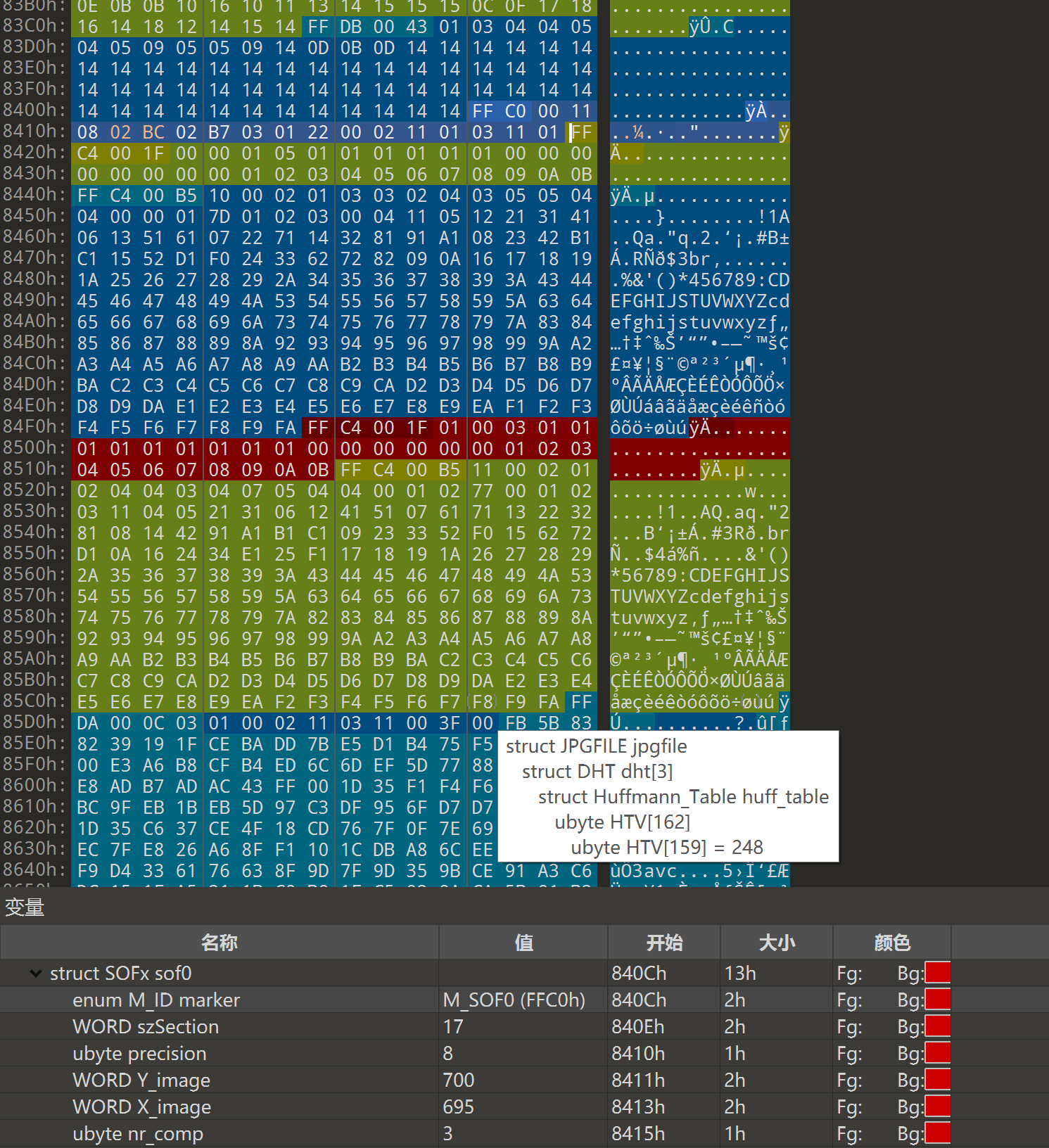

jpg文件格式

FF D8: SOI(start of image) jpeg文件的文件头标识

FF E0 00 10 4A 46 49 46 00 01 01 01 00 60 00 60

00 00:前面两个字节为JFIF段的mark,第三,四个字节为数据段长度,不包括前面两个mark,4A 46 49 46 00为JFIF\0。01 01为JFIFversion前一个字节为主要保本号后一个字节为次要版本号1.01,01为units,00 60Xdensity水平方向像素密度为96dpi,00 60Ydensity,垂直方向像素密度96dpl,最后两个字节为Xthumbnail和Ythumbnail分别占一个字节,缩略图水平像素数目,和缩略图垂直像素数目。

FF E1 51 86 45 78 69 66 00 00 4D 4D 00 2A 00 00 00 08:前面两个字节为EXIF段的mark,第三,四个字节为数据段长度,45 78 69 66 00 00为Exif

FF C0处有图片的高度和款第

FF D9为jpg文件格式结尾标记

文章评论