只有黑棋的棋盘 链接 只有黑棋的棋盘 思路 下载binwalk发现一个加密的zip strings原图片发现了一个passwd.txt但是没分离出来 010查看 结尾的压缩文件头有错误修改成50 4B 03 04解压得到txt文本 … … CDEFGHIJKLMNOPQRSTU BCDEFGHIJKLMNOPQRST ABCDEFGHIJKLMNOPQRS 找规律补全 然后黑棋对应字母 得到密码解压文件,得到flag.png,010查看发现crc错误,修改图片高度得到flag。

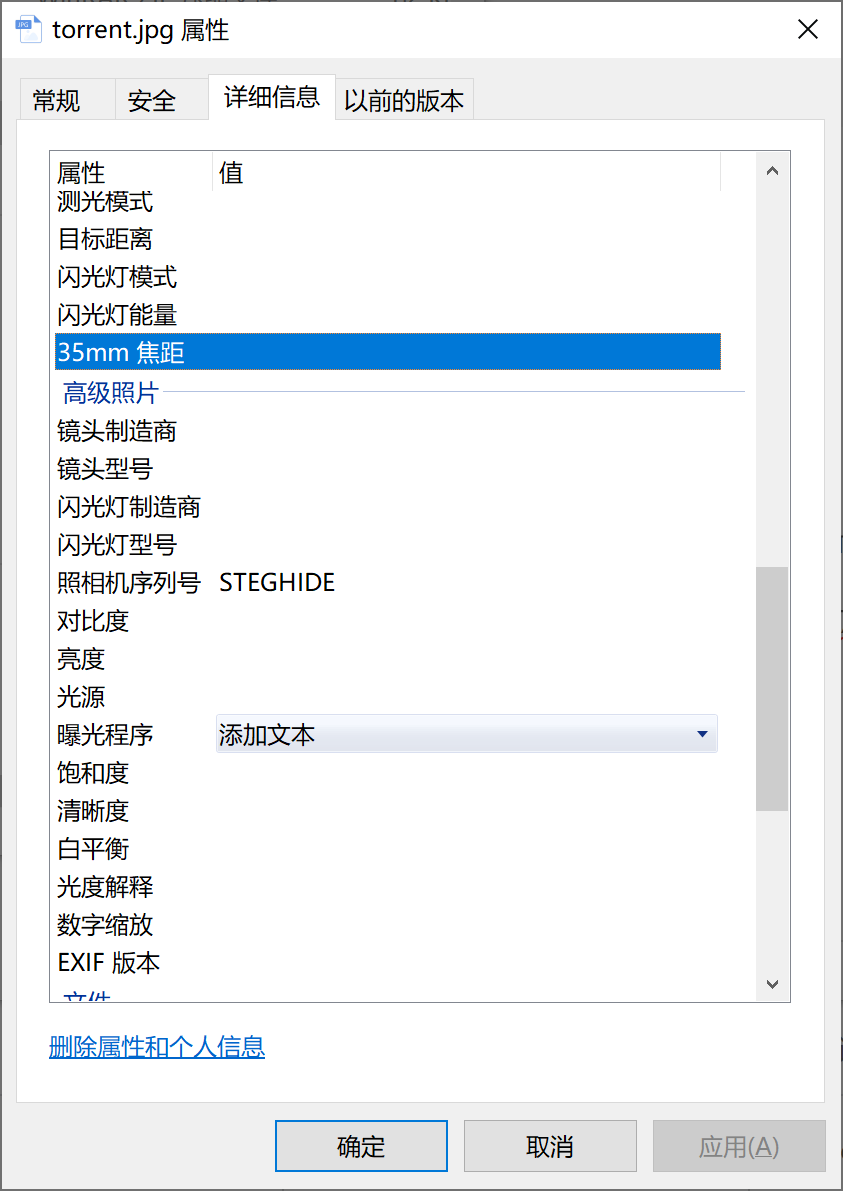

bugku 想要种子吗 链接 想要种子吗 思路 图片信息有提示 steghide 安装apt-get install steghide steghide --extract -sf torrent.jpg得到一个网盘链接 下载文件 foremost得到zip文件解压得到flag.png 010editor修改高度得到flag zsteg得到一个网址 维吉尼亚密码

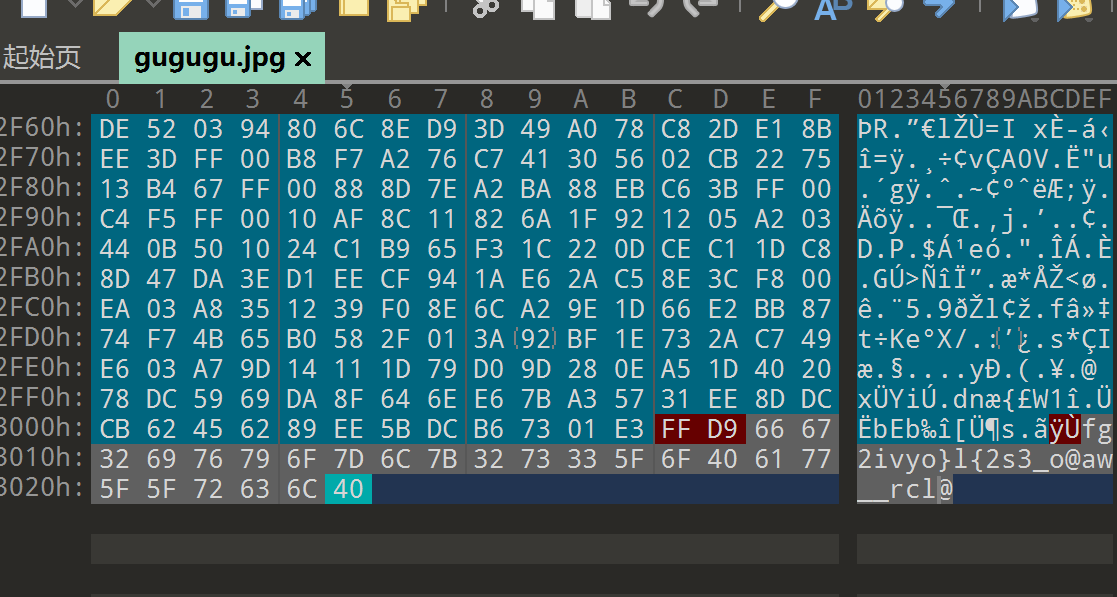

bugku 三色绘恋 链接 链接 思路 binwalk分离得到加密压缩包 修改jpg高度得到密码 解压得到flag 拓展 jpg文件格式 FF D8: SOI(start of image) jpeg文件的文件头标识 FF E0 00 10 4A 46 49 46 00 01 01 01 00 60 00 60 00 00:前面两个字节为JFIF段的mark,第三,四个字节为数据段长度,不包括前面两个mark,4A 46 49 46 00为JFIF\0。01 01为JFIFversion前一个字节为主要保本号后一个…

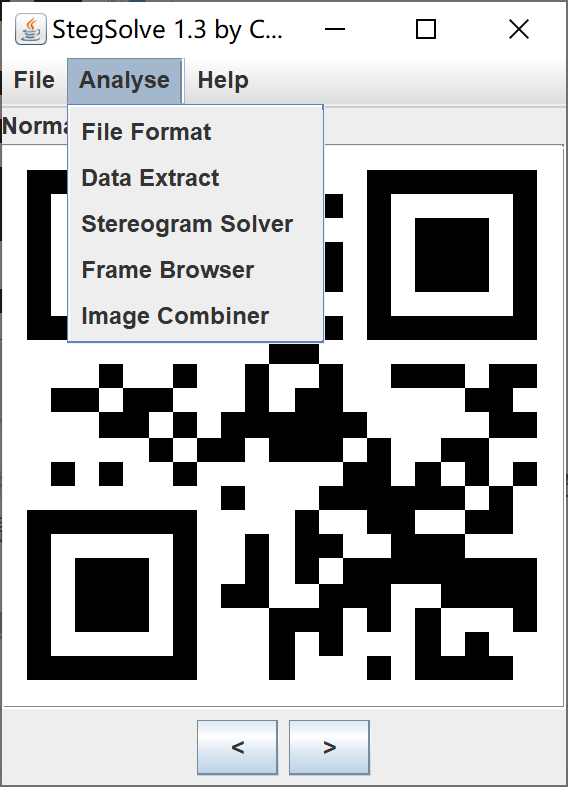

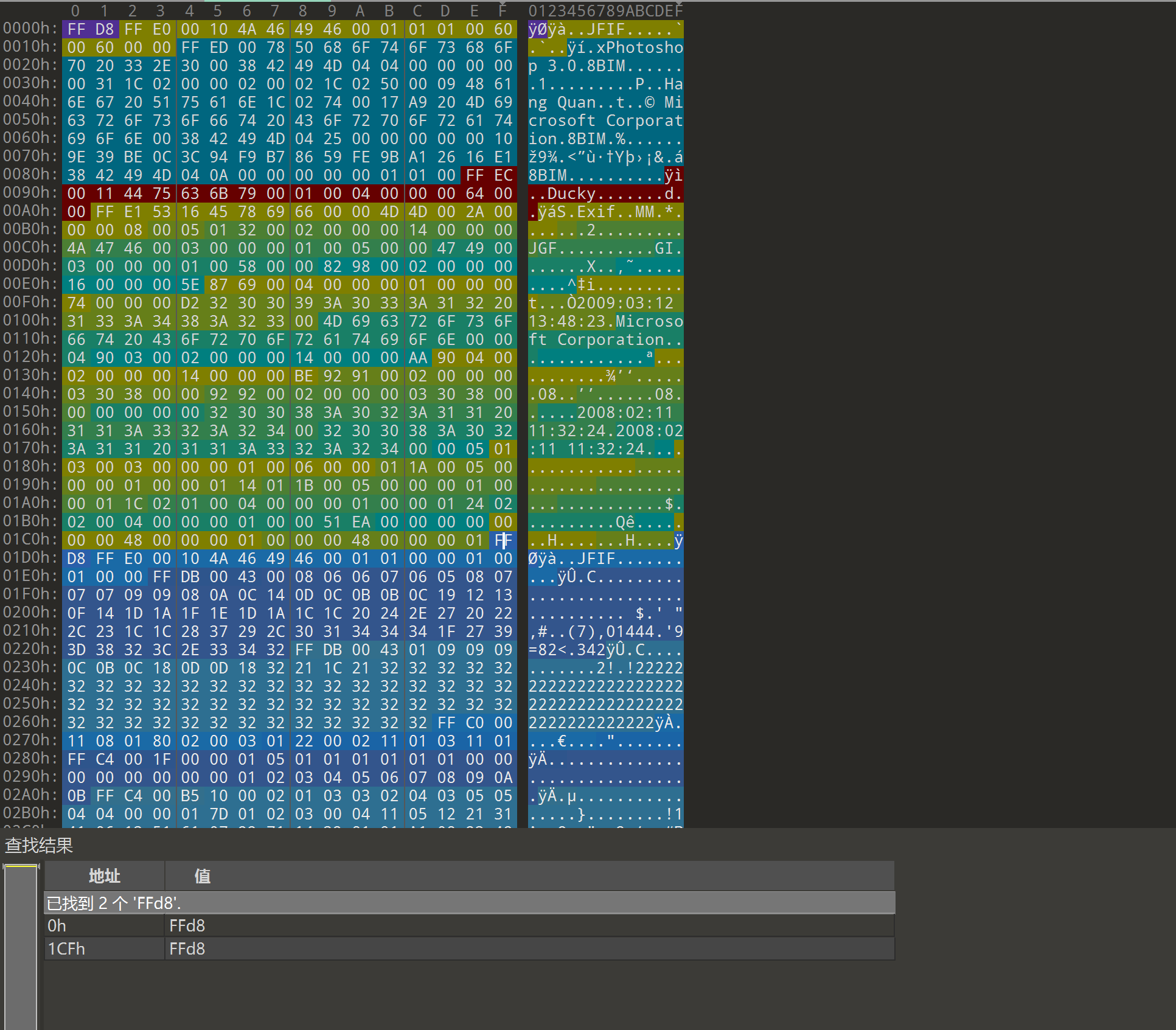

bugku 简单套娃 链接 简单套娃 思路 题目提示简单套娃,下载jpg文件。 010editor查看找到了两个ffd8,从第二个ffd8复制到第一个ffd9 得到另一张图,用stegsolve的image combiner进行对比 得到flag

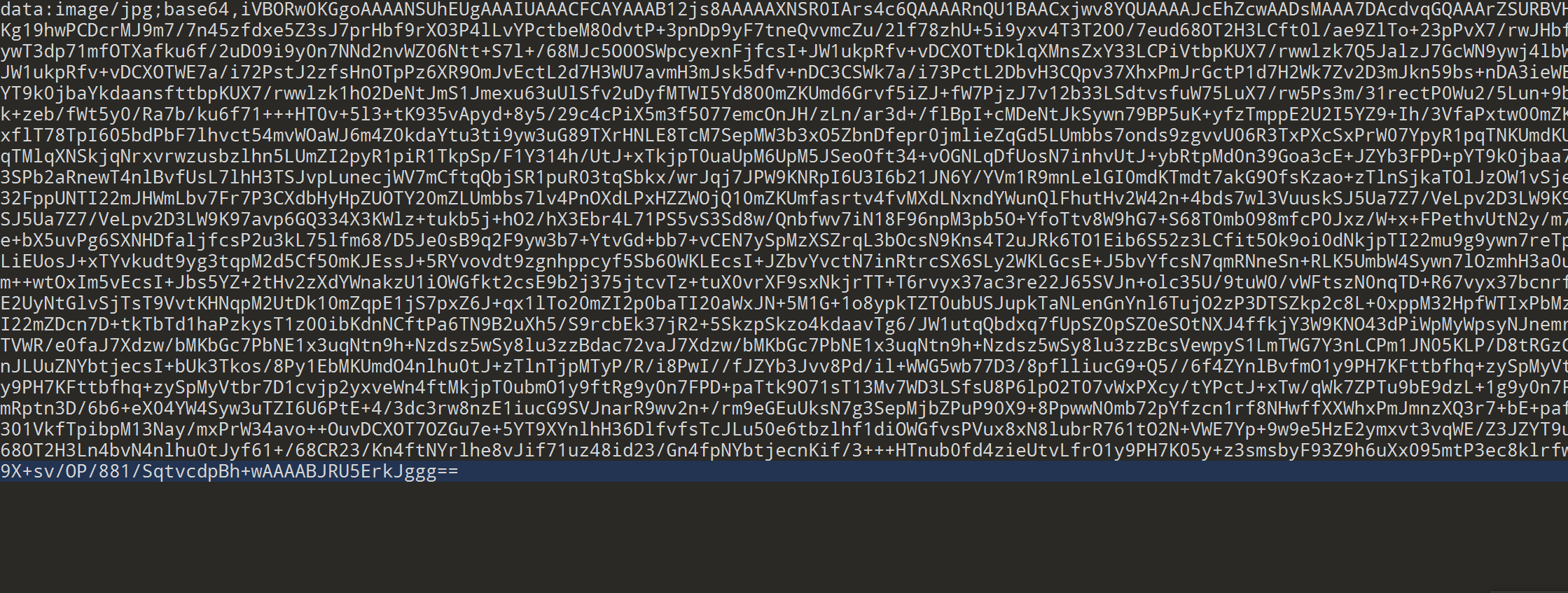

bugku 多种方法解决 连接 多种方法解决 思路 1.下载exe 2.010查看 显然base64编码了数据,数据本身是jpg 3.写脚本 import base64 s = 'iVBORw0KGgoAAAANSUhEUgAAAIUAAACFCAYAAAB12js8AAAAAXNSR0IArs4c6QAAAARnQU1BAACxjwv8YQUAAAAJcEhZcwAADsMAAA7DAcdvqGQAAArZSURBVHhe7ZKBitxIFgTv/396Tx564G1UouicKg19hwPCDcrMJ9m7/7…

bugku 白哥的鸽子 链接 白哥的鸽子 思路 winhex查看结尾有这样一段 看起来flag{}这些都有,挺齐全的,尝试栅栏加密: flag:flag{w22_is_v3ry_cool}@@ 脚本 # 栅栏加密 def crypto(): plain = input("输入明文:") n = eval(input("输入分组字数:")) res = '' for i in range(n): for j in range(int(len(plain) / n + 1)): try: res += plain[j …

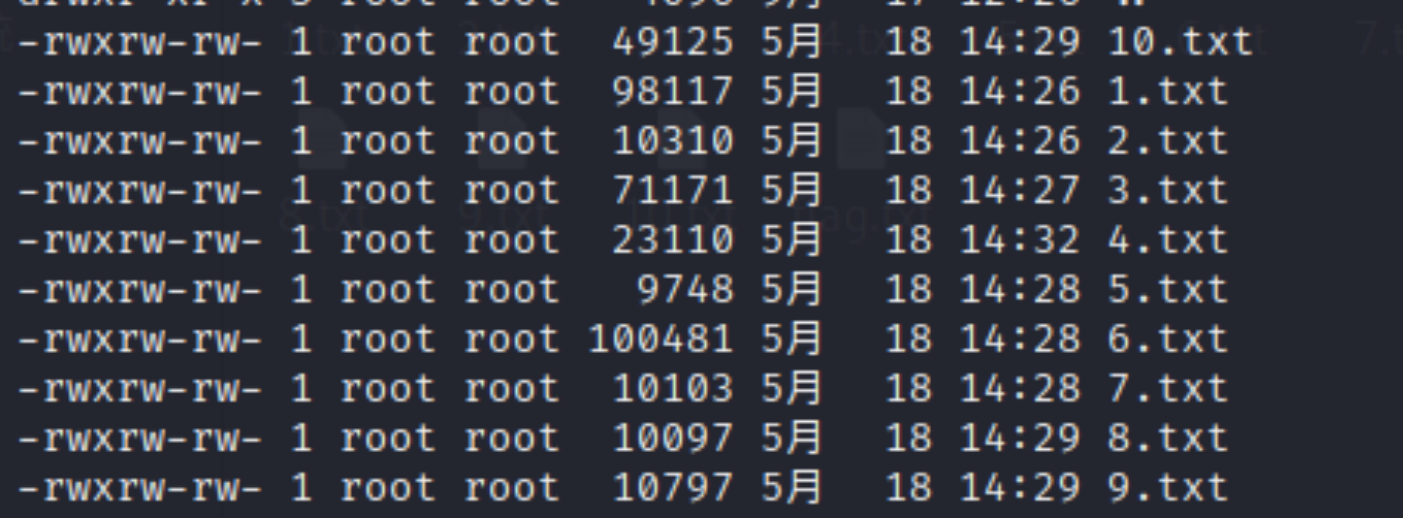

bugku where_is_flag 链接 where_is_flag 思路 文件都是 00这一字节组成的,区别在于大小不同 ls -al 将1-10的文件大小连起来然后转成ascii码即可 flag:bugku{na0d0ngdaka1}

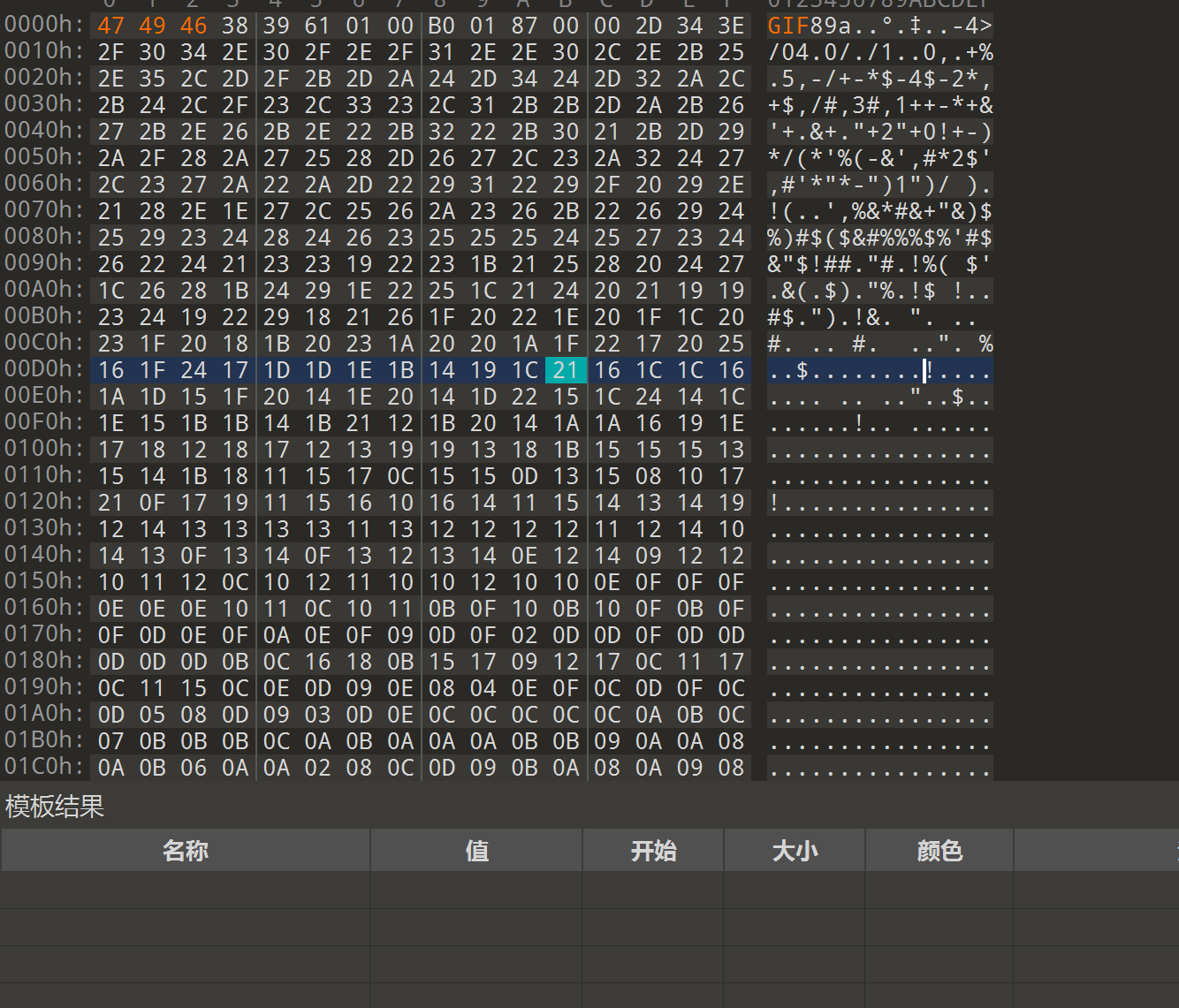

bugku split_all 链接 split_all 思路 010editor查看到png头出错的地方发现了89a这是gif标记域的版本号。 1987年5月发布的“87a”或者1989年7月发布的“89a”,或者更加新的版本号。 搜索00 3B 发现了好多结果确定是gif文件,补足文件头 下载imagemagic 分割+拼接的命令如下 magick convert +append "file (1).gif" t*.png p.png 得到flag