钓鱼手法

0x01 浏览器

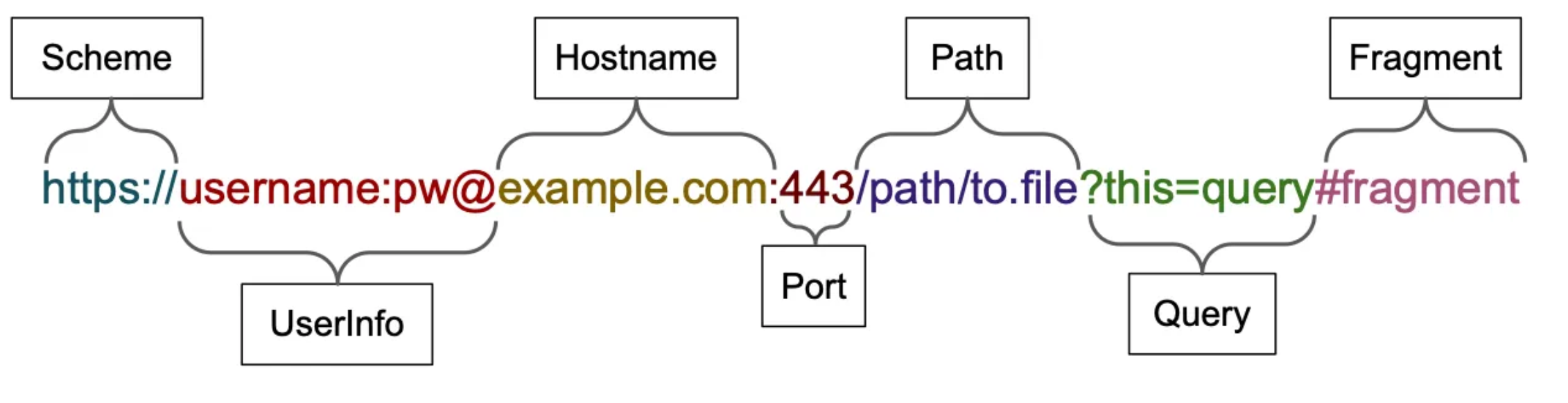

1.1 URL

1.1.1 依靠U+2044 (⁄) 和 U+2215 (∕)和@

原理:

https://与@之间的所有内容都会被视为用户信息。

如果访问

https://google.com/search@bing.com

会是google。

将其中的U+002F (/)换成U+2044 (⁄) 和 U+2215 (∕)

https://google.com∕gmail∕inbox@bing.com

会是bing.com。可以使用.zip TLD(顶级域名)钓鱼。

实践:

笔者没做到图示效果,有两个问题@的隐藏和超链接显示,笔者实践只有 https[:]//google.com变蓝了。

文章评论

这个是以后需要着重学习补充的,标记一下