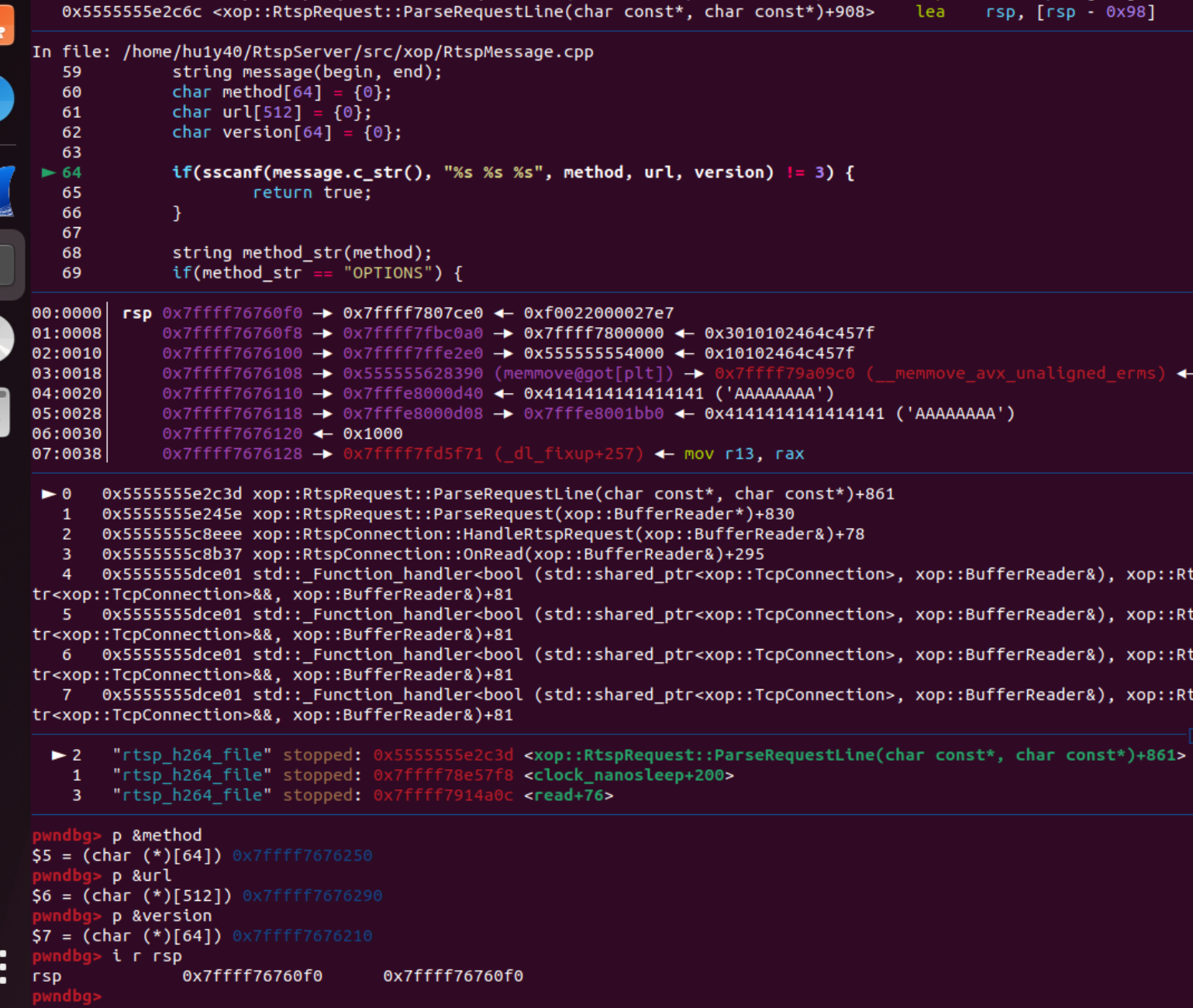

RTSPServer StackOverflow Vulnerability 0x00 Introduction Project URL:https://github.com/PHZ76/RtspServer 0x01 PoC 1.1 PoC import socket def send_rtsp_options_request(server_ip, server_port, rtsp_path): # make RTSP OPTIONS request d = "4f5054494f4e53202f2e3a2f"…

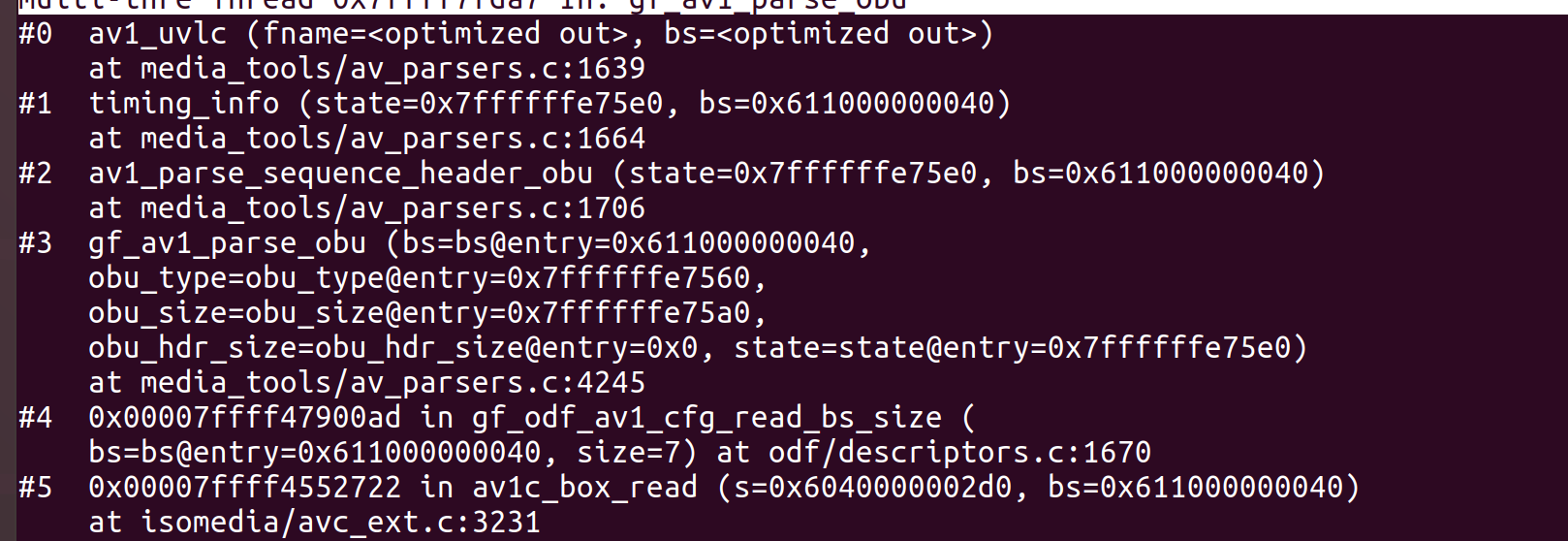

MP4Box 无限循环漏洞 0x00 前言 漏洞软件地址: https://github.com/gpac/gpac 0x01 漏洞挖掘 AFL++: ./configure --static-bin 0x02 漏洞分析 gdb调试crash文件,触发命令为MP4Box -v -fstat <crashfile>。 堆栈如下: 先看无限循环的地方在av_parsers.c:1639处。 gf_bs_read_int函数的两个参数第一个为bitstream,第二个为读取的Bits数,函数为从bitstea…

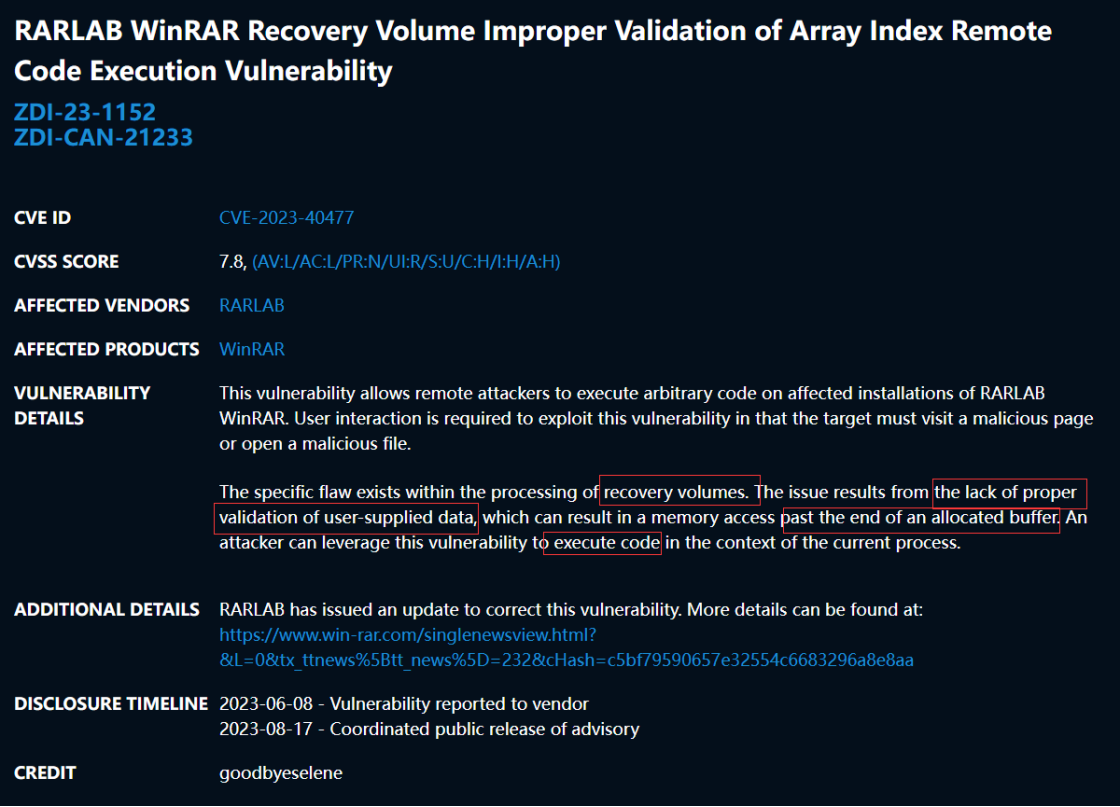

CVE-2023-40477 Winrar RCE漏洞分析 0x00 漏洞背景 WinRAR是一款功能强大的压缩和解压缩软件,它允许用户轻松地创建和管理存档文件,将多个文件或文件夹压缩成单个文件以减小文件大小,或解压已有的存档文件。用户可以设置密码来保护存档文件的内容,并在需要时自动解压缩文件。WinRAR还支持多种压缩格式,具有出色的压缩率和压缩速度,适用于各种操作系统,为文件管理提供了便捷工具。 0x01 漏洞信息 2023年6月8日,安全研究人员goodbyeselene和趋势科技合作报告了该漏洞。 2023…

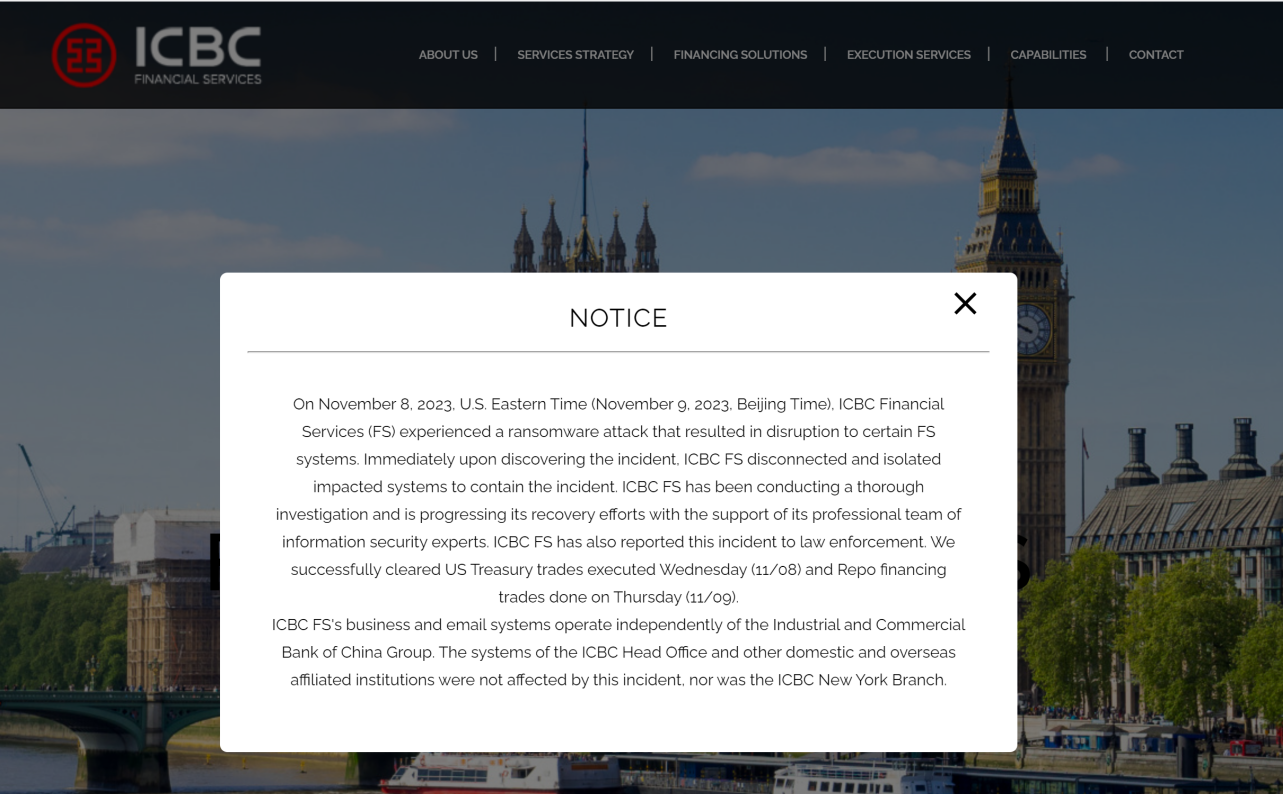

工商银行美国子公司遭LockBit勒索攻击 0x00 事件背景 工商银行(ICBC)是中国最大的商业银行之一,成立于1984年,总部位于北京。作为全球最大的银行之一,ICBC拥有庞大的资产规模和全球业务网络,提供广泛的金融产品和服务,涵盖零售银行、公司银行、金融市场等领域。其国际化业务参与全球金融市场,为客户提供全面的金融解决方案。ICBC在全球银行业排名中一直居于前列,是中国金融体系的重要组成部分,对促进国内外经济发展起着关键作用。 ICBC旗下的ICBC Financial Services 在2023年11月…

栈溢出 栈溢出介绍 0x00 前言 在各类软件安全漏洞中,栈溢出漏洞无疑是最常见,危害最大的漏洞类型之一,在各种操作系统和应用软件中广泛存在。第一个利用栈溢出漏洞发动攻击的病毒是“Morris蠕虫”,它是在互联网中传播的第一个蠕虫病毒,受到当时各大媒体的强烈关注。该蠕虫病毒由康奈尔大学学生Robert Tappan Morris编写,1988年11月2日从MIT传播到互联网上。 直到1996年,Aleph1在Phrack第49期上公布了关于栈溢出漏洞的文章Smashing the stack for fun and…

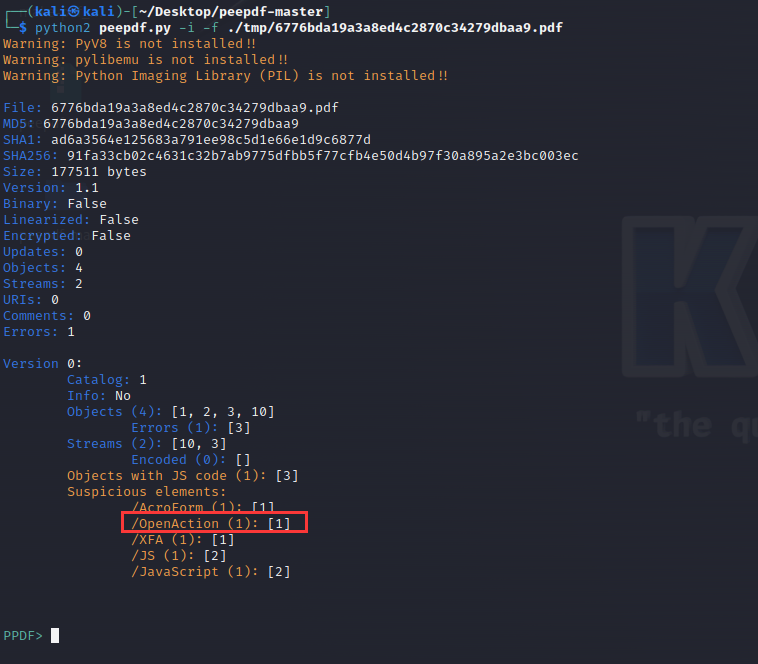

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 IE 静态分析 使用peepdf工具解析样本pdf。OpenAction是打开PDF文件后执行的动作,此处引用对象1。 查看对象1引用了对象2。 查看对象2引用了对象3。 对象3是一段加密的js。 删除开头和结尾解密。 查看shellcode,js_analyse会提示你缺少pyv8,你需要python2版本的pyv8, 安装如下 shellcode主要是触发CVE-…

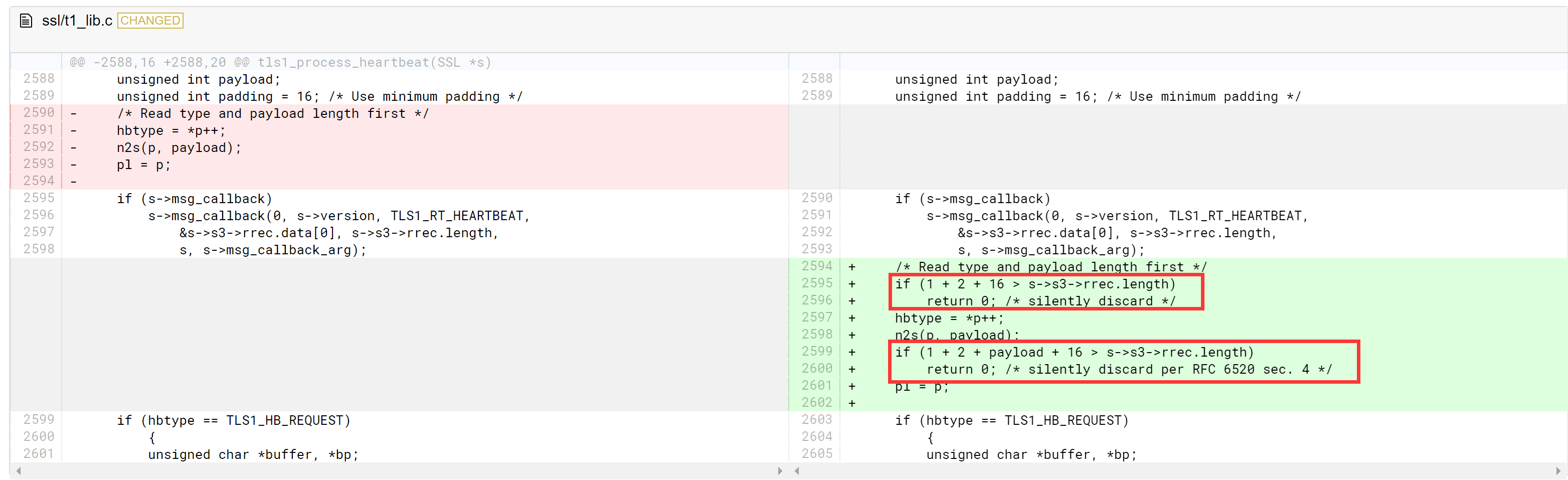

补丁分析 官网上函数加强了s->s3->rrec.length的长度值的判断。 定位变量为SSL3_RECORD结构的length。 它代表SSL3记录数据的有效长度值,该值可以由外部用户控制。 这里书上对代码的注释有误,我自己重写一遍。 这里可以猜测p数据的rrec.data大小分配与payload变量无关,而是根据实际的长度有关。 漏洞形成过程与原因: 用户发送心跳包,OpenSSL调用dtls1_process_heartbeat函数或者tls1_process_hearbeat函数对心跳包进行处…

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 IE 动态分析 打开ie,拖进poc,windbg附加最下面的ie进程,点击 允许。 kv栈回溯 断的地方和书上大差不差。可以看出也是虚函数调用的地方,不过我的对象指针直接不可访问了。(后来才发现原来我默认加上了hpa) 从上面输出的堆信息可以断定此处是引用已释放的堆地址导致的崩溃,从栈回溯来看这里引用的是被删除的CGenericElement对象。 静态分析 poc…

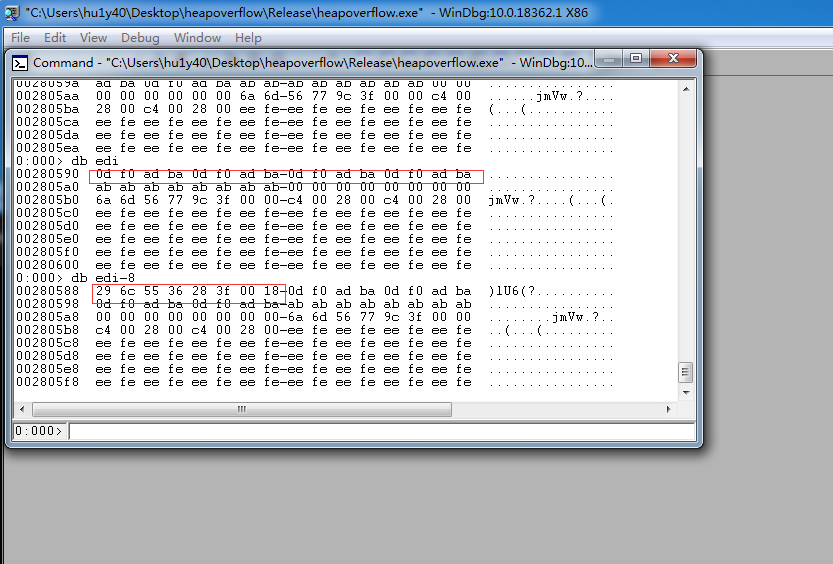

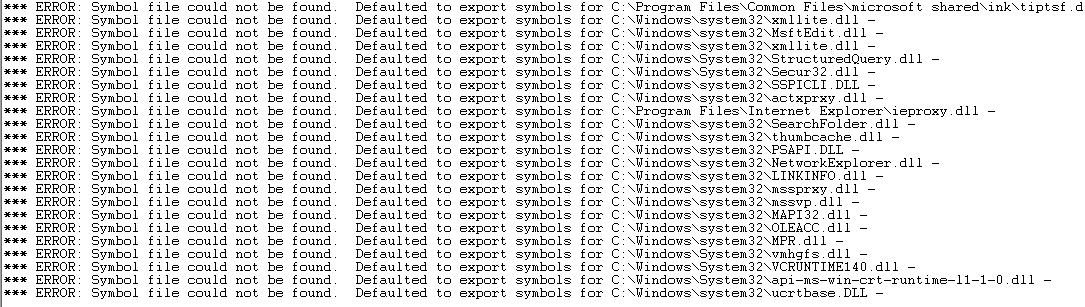

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 Firefox 3.6.16 动态分析 又是火狐。。。之前做过一次符号表从服务器上下载的不对,需要自己编译,真不想再编译了,有需要的可以参考CVE-2013-0750的环境搭建方法。 这里我就动态看一下堆栈然后静态分析了。而且还有个疑惑,我Win7虚拟机上的Windbg现在开启会大量的时间卡在如下情况,不知道啥原因。。 push eax压入this指针,call [e…