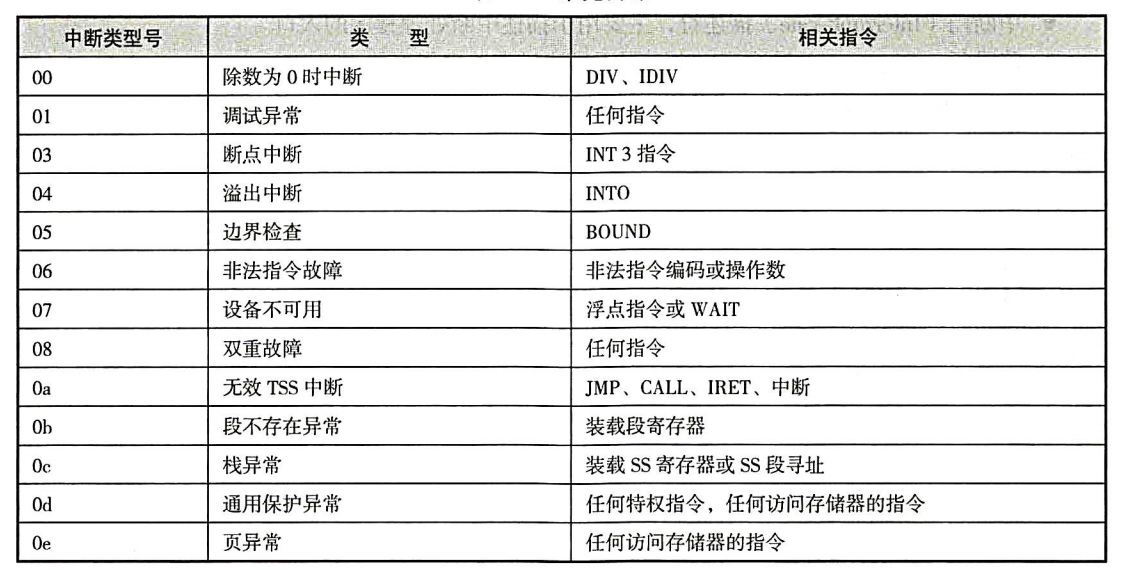

Windows下的异常处理 0x01 异常处理的基本概念 中断(Interrupt)和异常(Exception)。中断是由外部硬件设备或者异步事件产生的,异常是由内部事件产生的。 1.1异常列表 异常是应用程序在执行过程中发现的不正常事件。由CPU引发的异常称为硬件异常,如访问无效的内存地址。由操作系统或者应用程序引发的异常成为软件异常。 常见异常如下: 除了CPU能捕获一个事件并引发一个硬件异常外,在代码中可以调用RaiseException函数主动引发一个软件异常。 void RaiseException( D…

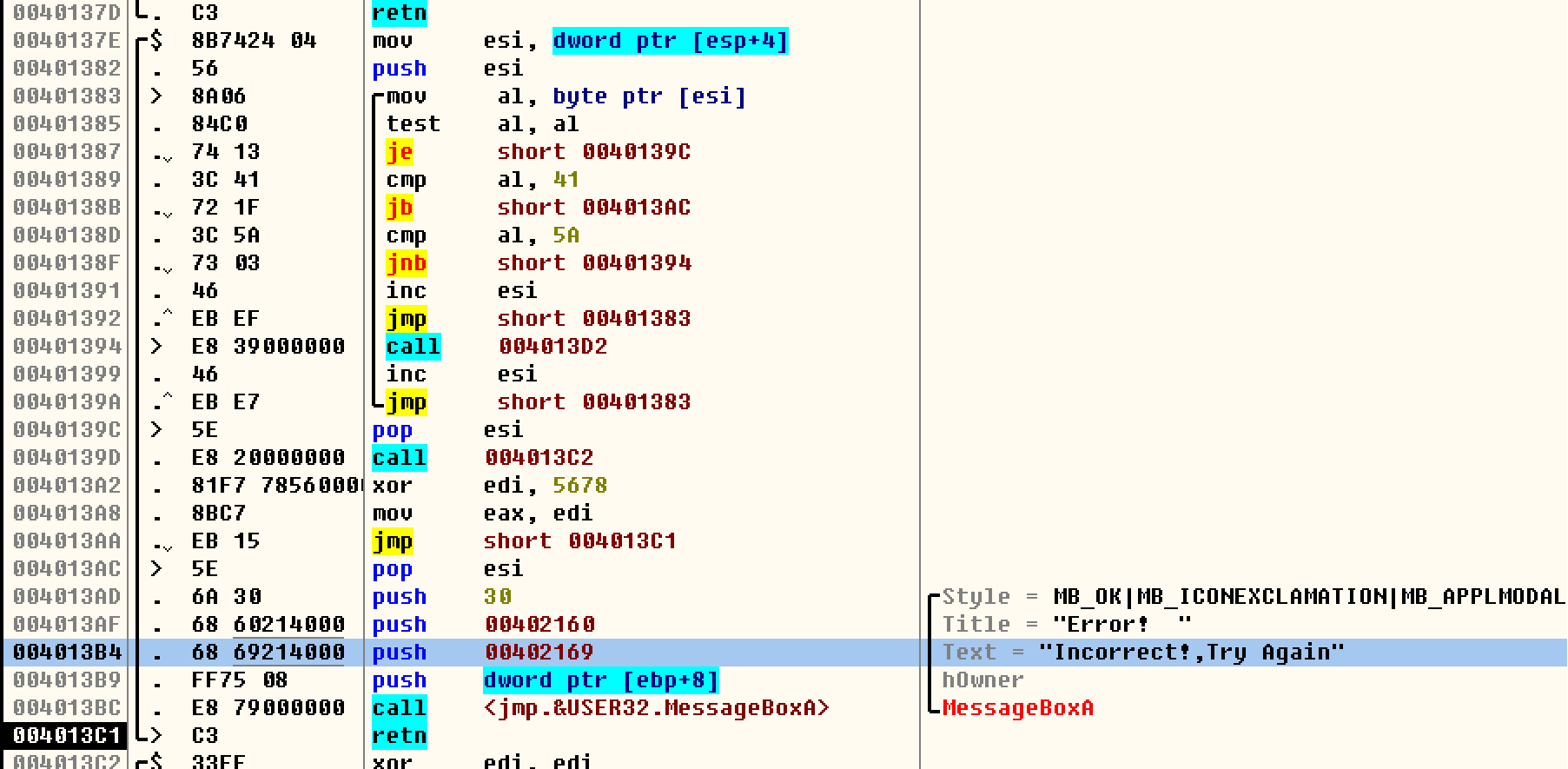

0x01 非明码比较 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 OD 实验过程 通过字符串的交叉引用定位到调用MessageBoxA函数之类,随后看其retn的地址时00401232 40134D是成功的MessageBox。 0040137E函数 伪代码翻译: username is char*; while(*username){ if *usernmae < 'A' call errorMessageBox if *username <…

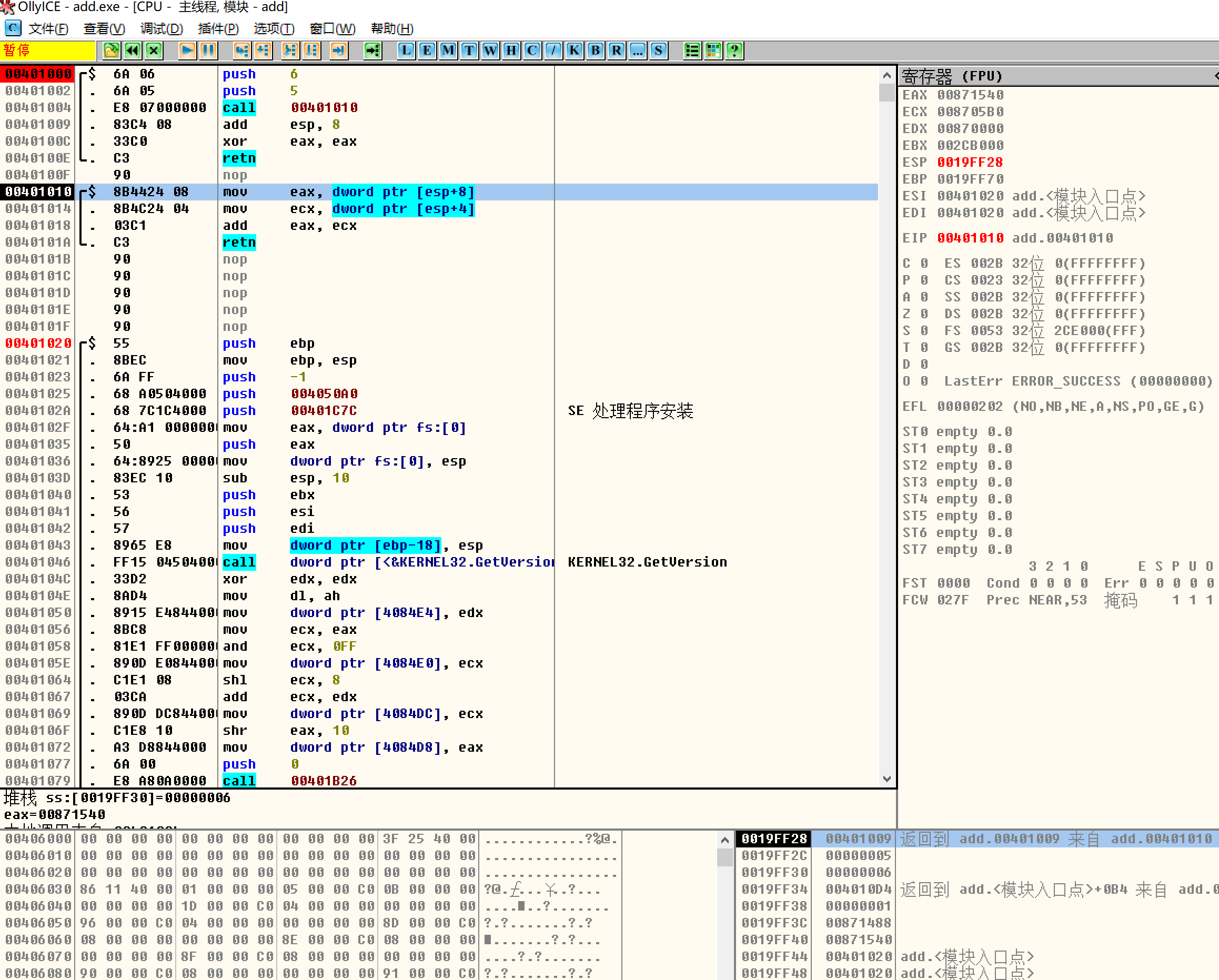

0x01 函数的识别 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 OD 实验过程 如图所示,call指令将call指令的下一条指令地址压入栈中并且jmp到了00401010 随后retn会将执行结果同pop eip 0x02 函数的参数 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 IDA 实验过程 如图所示,call指令将call指令的下一条指令地址压入栈中并且jmp到了00401010 随后…

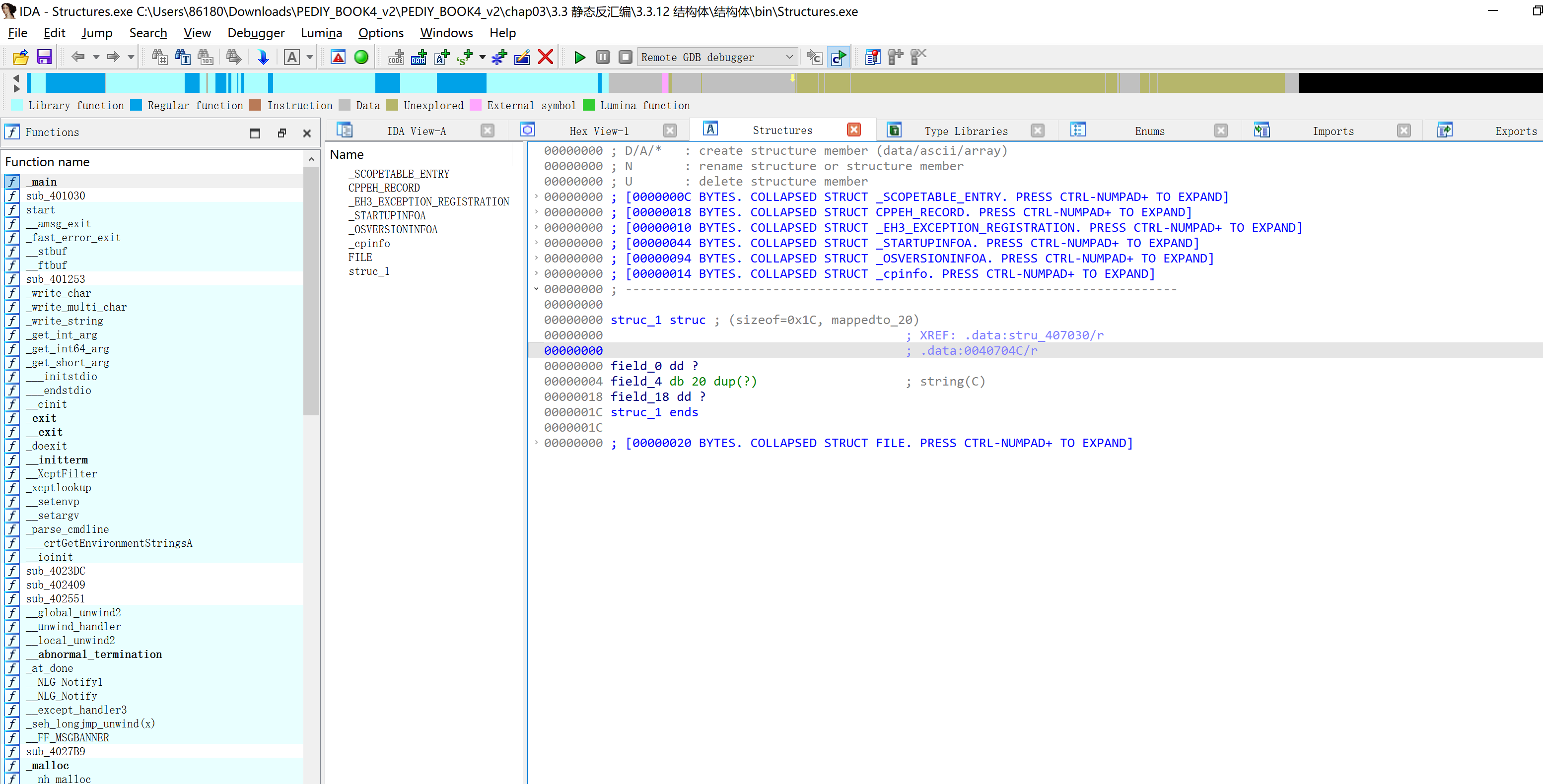

0x01 IDA 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 IDA 实验前准备 去下载书籍配套资料。 用IDA打开。 实验过程 结构体 shift + f9打开Structures窗口,随后按ins键添加一个结构体,D键添加输入(db,dw,dd),A键添加ASCII字符为结构体成员。 到数据处Alt+Q进行应用。 汇编代码区选中结构体数据按T 枚举类型 打开Enums窗口,随后按ins键添加一个枚举类型,N键枚举成员。 M键转换为枚举成员。 IDC解…

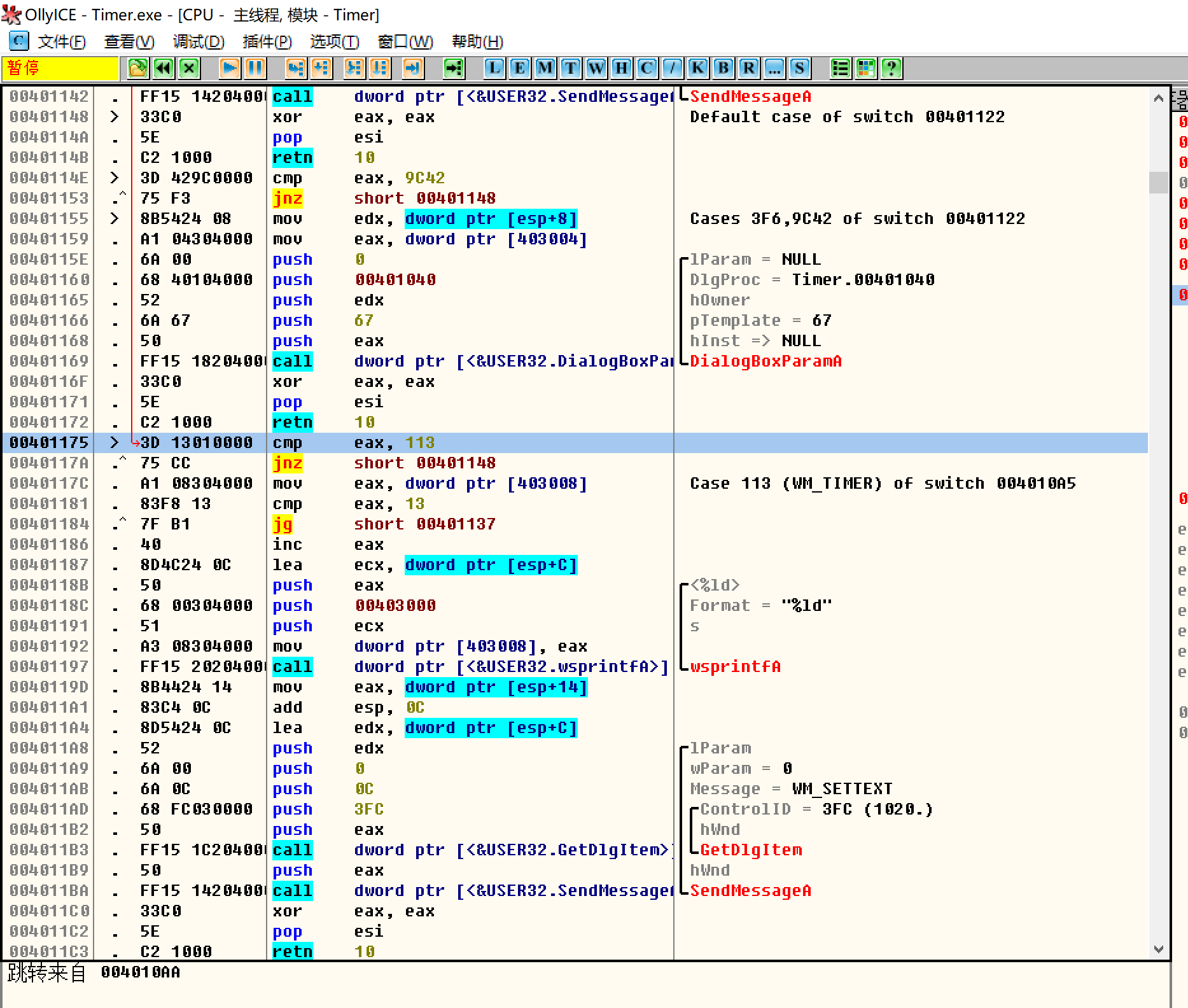

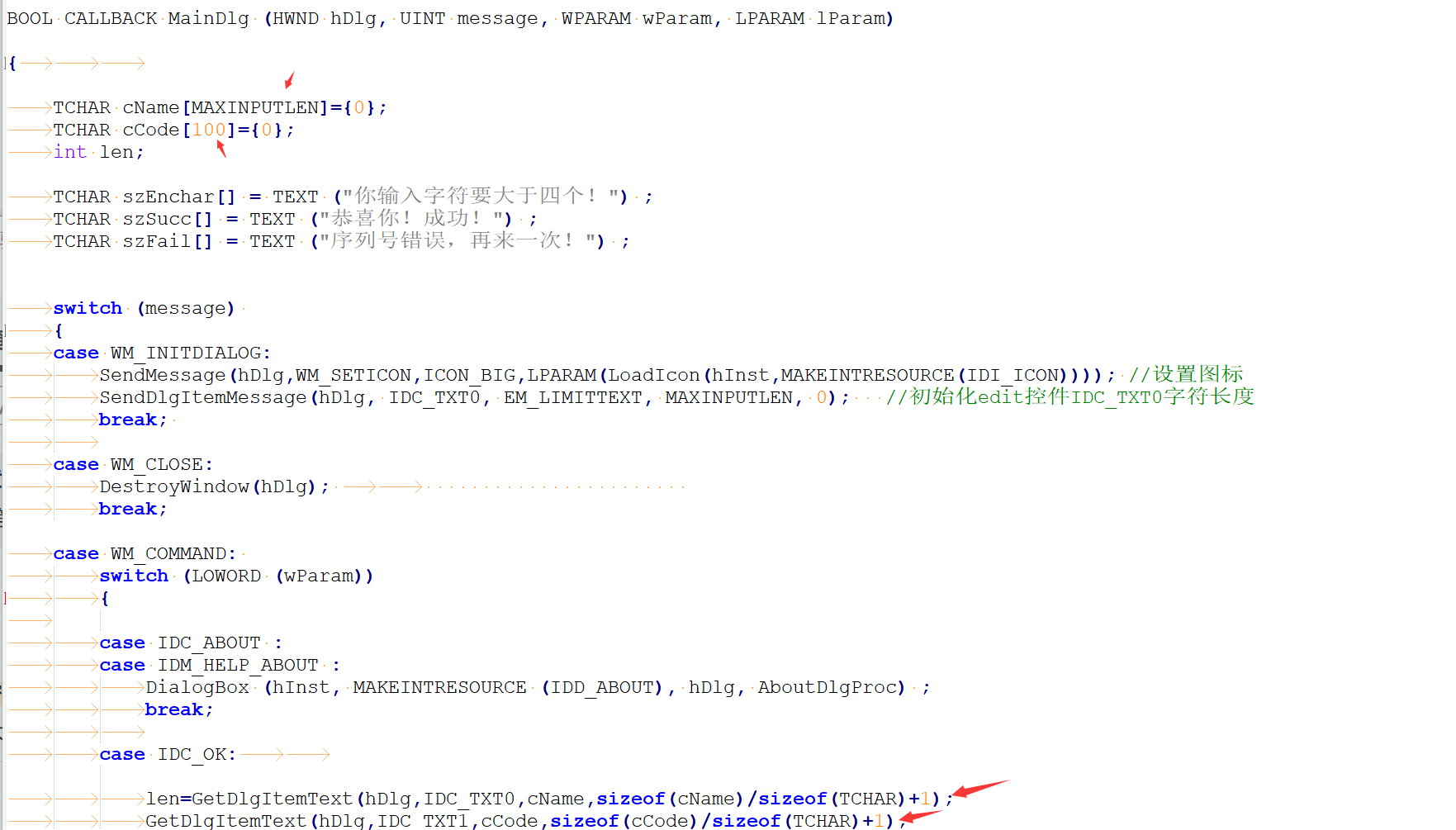

0x01 OD 实验环境 推荐使用的环境 备注 操作系统 Windows 10 编译器 编译选项 build版本 调试器 OD 1.10 实验前准备 去下载书籍配套资料。 用OD打开。 实验过程 由于要取文本框内的字符串,需要调用API函数GetDlgItemTextA,可以在左下方bp GetDlgItemTextA下断点,或者ctrl+g跳转到这个函数处下断点。 UINT GetDlgItemText( HWND hDlg, //对话框的句柄,即对话框的窗口句柄 int nIDDlgItem, //要获取文本的…

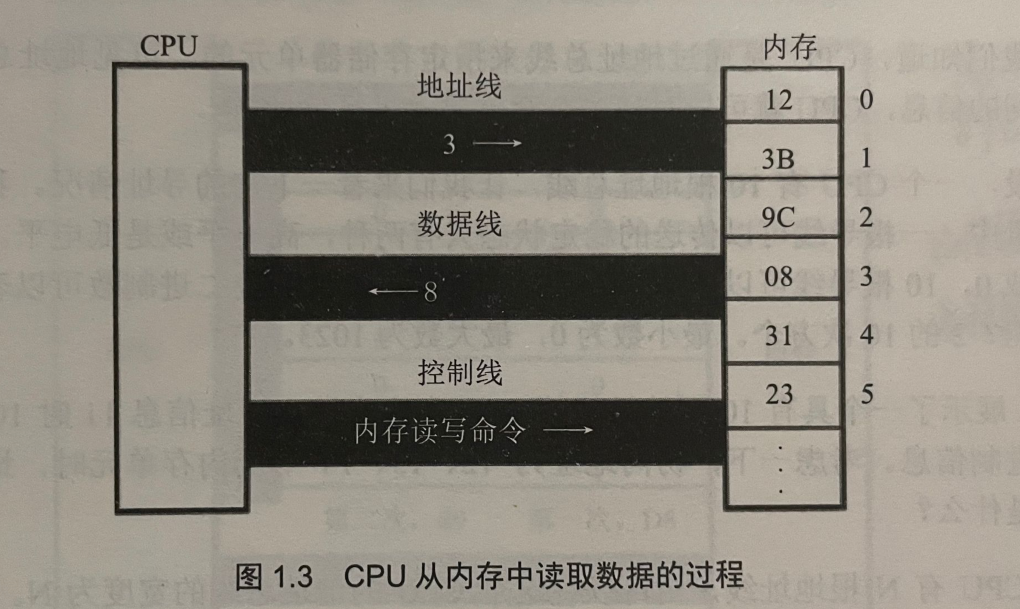

加密与解密 0x01 基础知识 1.1 什么是加密与解密 软件的加密与解密技术是矛与盾的关系。开发者为了维护自身的商业利益,不断寻求各种方式保护软件的版权,推迟软件被解密的时间;而解密者则受盗版所带来的高额利润的驱使或存粹出于个人兴趣,不断开发新的解密工具。 逆向工程(Reverse Engineering)是根据已有的产物结果,通过分析来推导出具体的实现方法。 逆向分析技术分为静态分析技术和动态分析技术。所谓静态分析是指根据反汇编得到的程序清单进行分析,通过包含提示信息的程序片段,分析得出其上下文实现的功能,从而…