实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 Microsoft Office 2003 动态分析 打开POC,发现eip是0x41414141,向上最近的返回地址是0x275C8A0A MSCOMCTL.275C8A0A。 该返回地址在sub_275c89c7函数中。 打个断点重新运行。 call 275c876D执行完后,栈的数据变化了,猜测是从文件中获取了某个obj的长度。由于是文件中存的是hex的字符版本,所以…

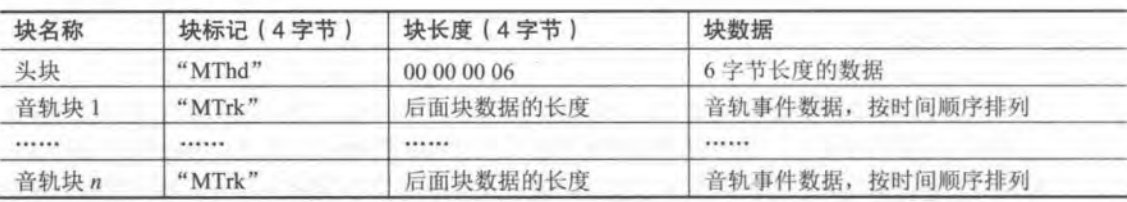

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 Windows Media Player 静态分析 MIDI文件格式 NIDI文件结构由若干个块(Chunk)组成,主要分为包头块(Header Chunk)和音轨块(Track Chunk)两部分,每个块由块标记,块长度和块数据组成,其中块标记和块长度均为4字节,其格式如下: MIDI文件头信息主要包含歌曲的MIDI格式类型,音轨数和时间计数器。 音轨块主要包含播放歌曲的…

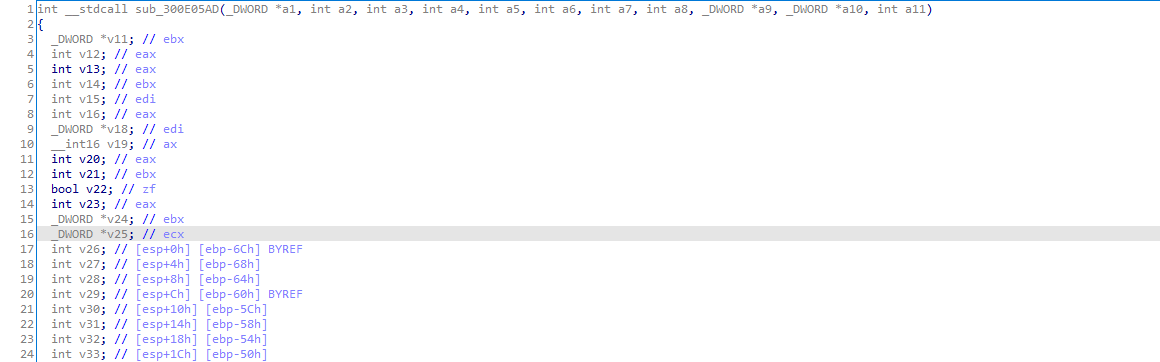

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 Microsoft Office 2003 动态分析 Windbg加载程序,打开exp。断点断在0x300e06f7。该地址在sub_300E05AD函数内。 OD打开execl,在0x300E05AD下一个断点,然后在栈顶下一个写入断点(返回地址处)。f9运行停止在0x300DE834。 该指令地址在函数sub_300DE7EC中。这里复制了0x300字节,大于栈大小,造…

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 IE 漏洞分析 由于系统已经安装了SP1补丁,导致漏洞失效,所以此处只进行静态分析。 首先查看Poc代码。(这个书附赠的文件居然没有) <html xmlns:t = "urn:schemas-microsoft-com:time"> <script language='javascript'> function Start() { alert("St…

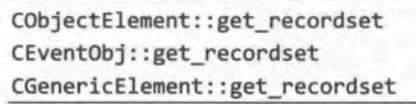

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 Windows Fax Cvoer Page Editor 动态分析 栈回溯显然不正常,估计又是符号表和版本出的问题,所以不自己动态分析了,直接看书。 后续静态分析发现果然是SP1的补丁把漏洞修复了。。。 然后发现属性里面有个恢复旧版本,旧版本的果然正常了。 静态分析 书上的栈显然能看出是析构函数调用free出的问题。 补丁分析的时候也主要看CDrawDoc的函数就行…

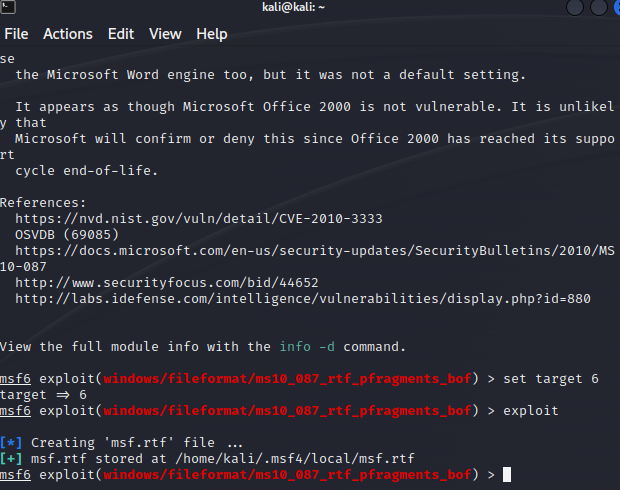

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 Microsoft Office 2003 动态分析 样本的获取可以通过msf构造。 search cve-2010-2883 use xxxxx info set target x exploit 打开winword,windbg附加进程,word打开msf.rtf。产生异常。 edi为130000。READONLY区域。 由于此时栈空间已被破坏,所以b 30e9eb88…

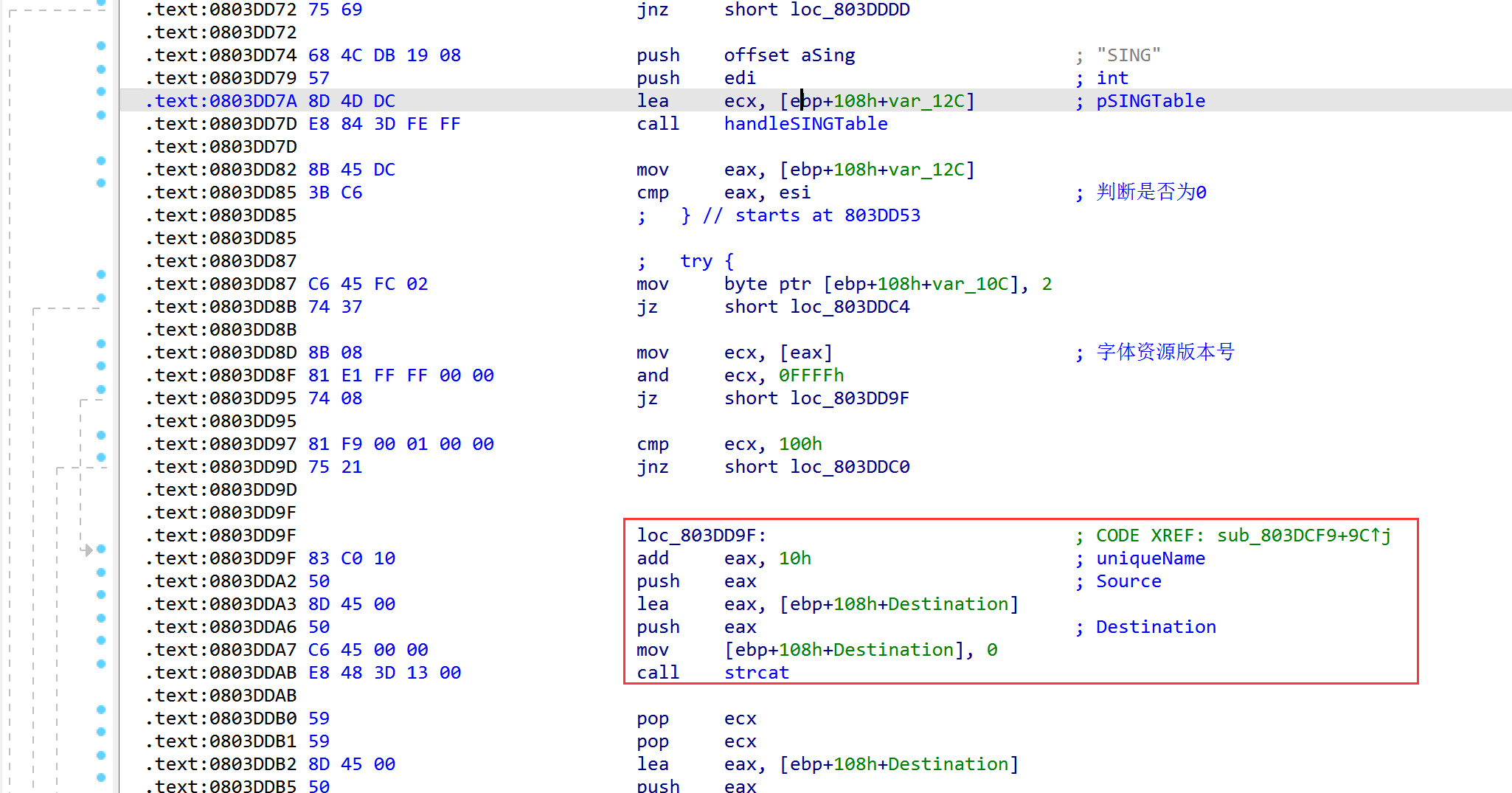

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 Adobe Reader 版本号:9.3.4 静态分析 漏洞点来源于该函数,strcat处将uniqueName的数据复制过去,但没有进行长度校验。 通过PdfStreamDumper工具取出PDF样本中的TTf文件。 官方文档中TTF文件TableEntry的定义: typedef struct struct_SING{ char tag[4]; // 标签 "SING"…

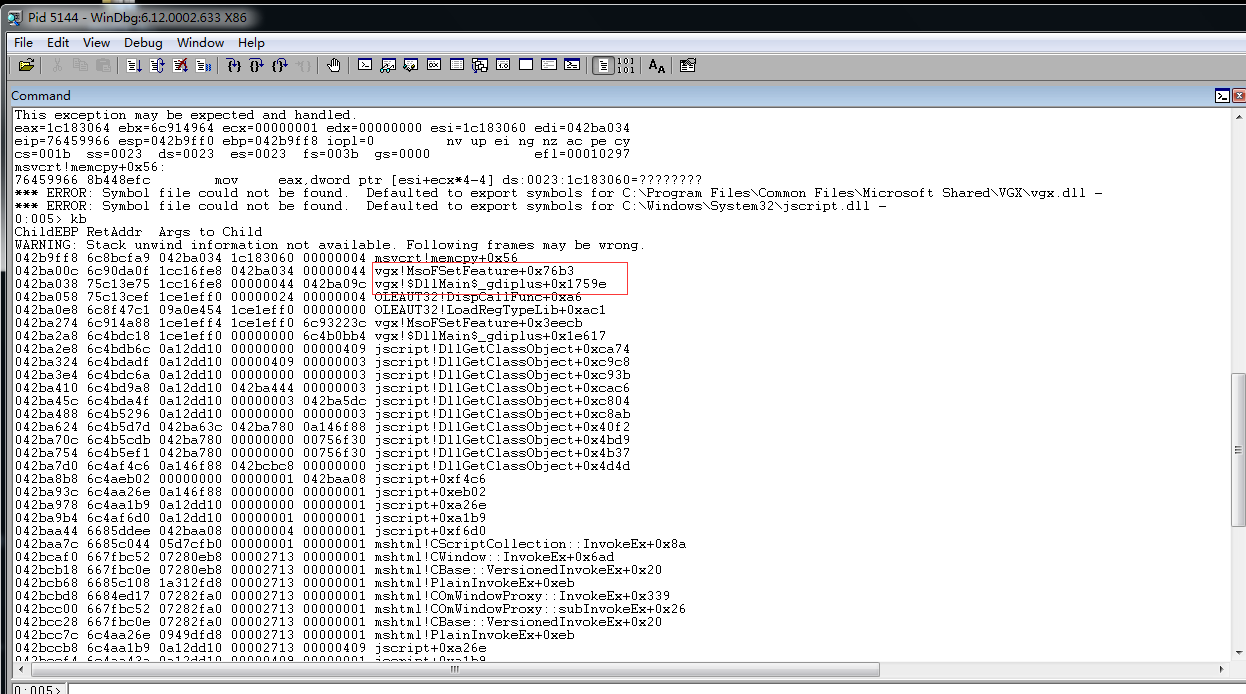

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 IE 动态分析 打开poc.html,崩溃,kb回溯栈。 感觉可能是VGX.dll的版本或者符号表不同,导致触发点不同,所以就不动态分析了。 静态分析 IDA找到该函数。 src来自于上一个函数,但是上一个函数是OLEAUT32!DispCallFunc一般用于调用ActiveX控件中的函数。因此可以推断ORG::Get函数只是触发异常的函数,并不是漏洞函数。 分析PoC.h…

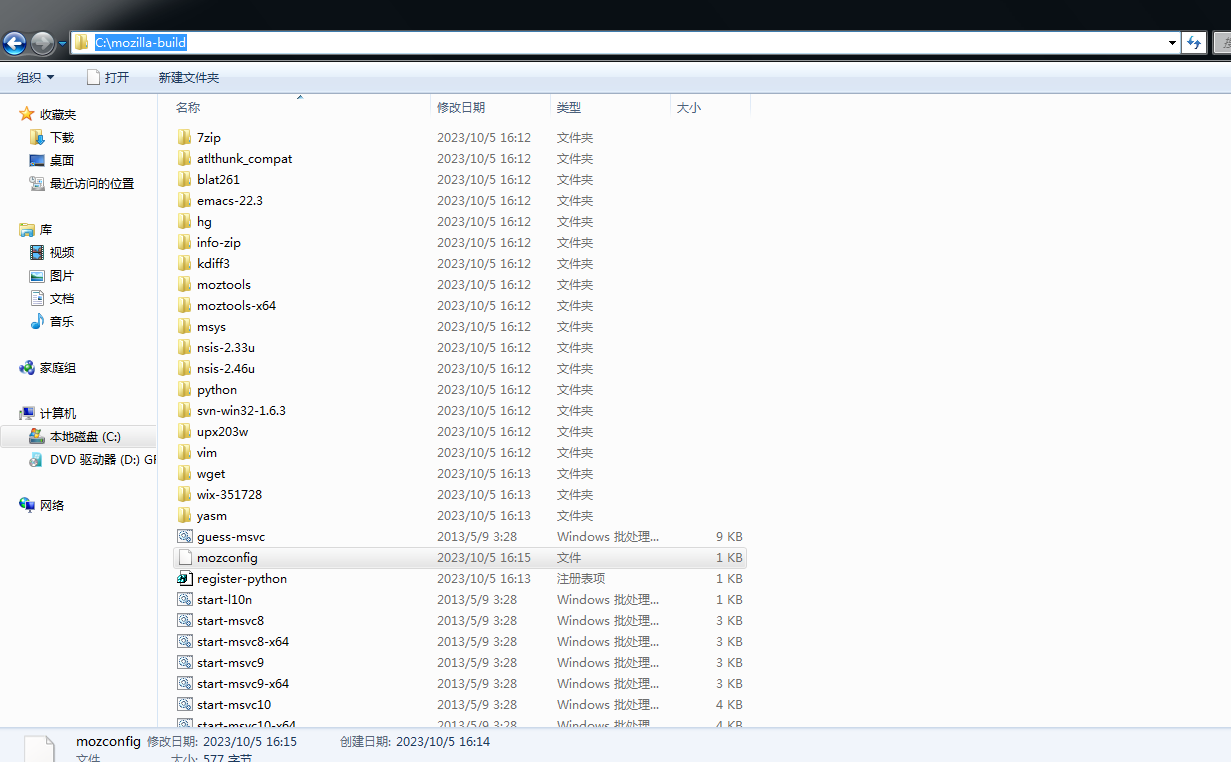

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 firefox 环境准备 对于开源的软件,为了方便调试分析过程,首先是搭好一个能出现crash,并且能在源码模式进行调试,所以需要下载源码,然后本地进行编译,这样既有了符号表也有了源码,并且符号表是自己编译出来的不会出现符号表对应错误,导致分析困难。 编译Firefox17.0需要以下准备: Window7 VS2010 ed2k://|file|cn_visual_stud…

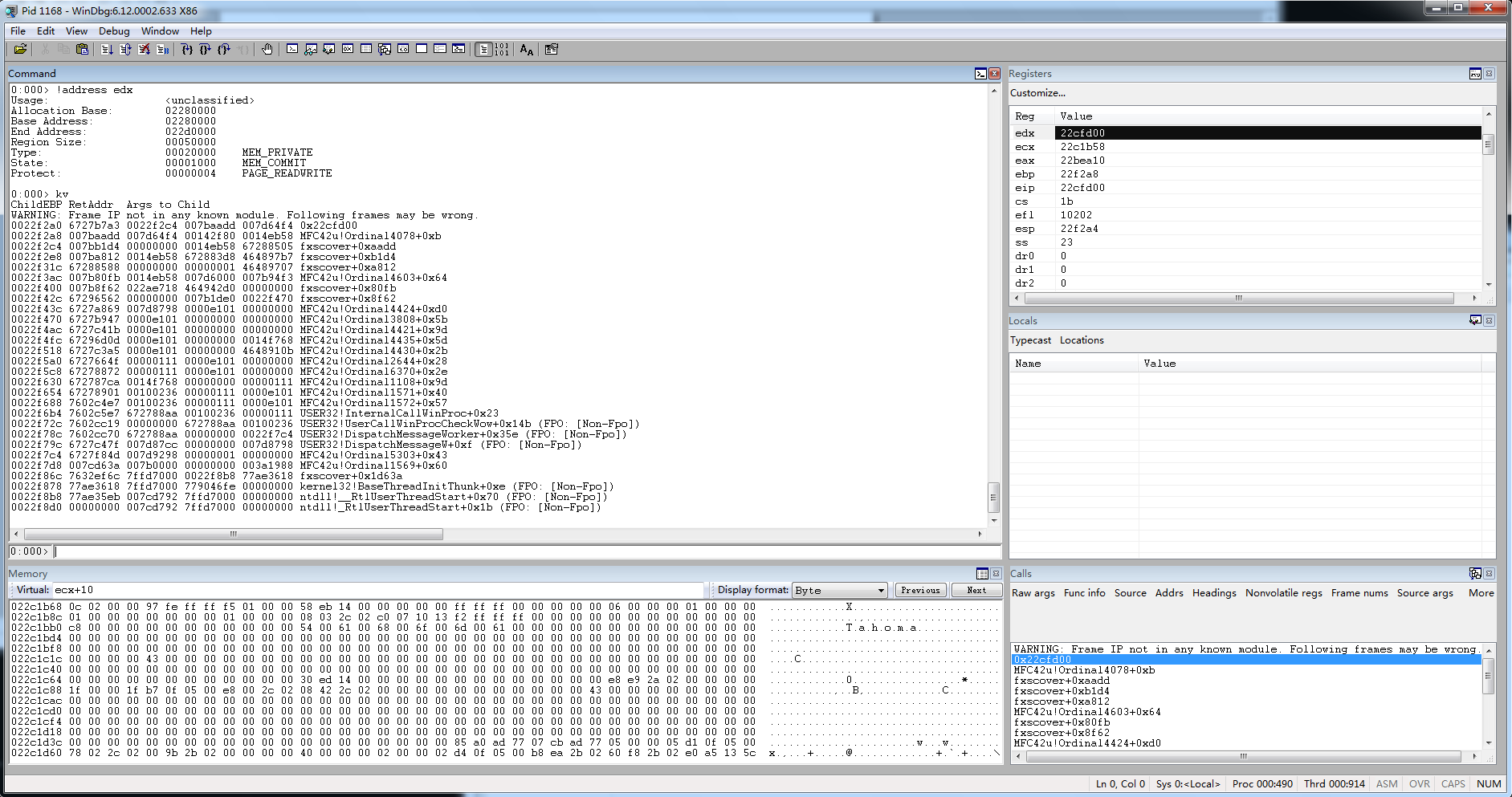

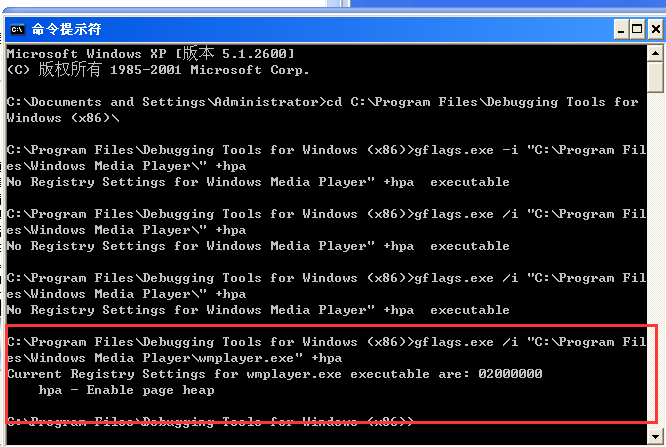

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 Windbg 6.12 反汇编器 IDA Pro 漏洞软件 Windows Media Player 补丁比较工具 静态分析 动态分析 首先+hpa开启页堆。 在windbg中!gflag确认一下,然后拖入poc.avi。会触发异常中断。 kb回溯一下栈。 ub查看一下调用此函数的上一层代码。 由于iccvid.dll是在解析poc的时候才载入,所以为了在73b7cbee下断点,我们需要在加载该dll后中断。sxe…