加密算法 0x00 前言 本文用于记录一些常见的加密算法,以及其识别特征。 0x01 算法 1.1 md5 1.简介 MD5(Message Digest Algorithm 5,消息摘要算法 5)是一种广泛使用的哈希函数,能够将任意长度的输入数据(消息)转换为固定长度的输出(128位,即16字节)的哈希值(又称为消息摘要)。它由 Ronald Rivest 在 1991 年设计,是继 MD2、MD4 之后的又一版本。 其具有以下特点: 固定输出长度:128位,16字节 单向性:无法通过hash推出原始输入数据 抗…

栈溢出 栈溢出介绍 0x00 前言 在各类软件安全漏洞中,栈溢出漏洞无疑是最常见,危害最大的漏洞类型之一,在各种操作系统和应用软件中广泛存在。第一个利用栈溢出漏洞发动攻击的病毒是“Morris蠕虫”,它是在互联网中传播的第一个蠕虫病毒,受到当时各大媒体的强烈关注。该蠕虫病毒由康奈尔大学学生Robert Tappan Morris编写,1988年11月2日从MIT传播到互联网上。 直到1996年,Aleph1在Phrack第49期上公布了关于栈溢出漏洞的文章Smashing the stack for fun and…

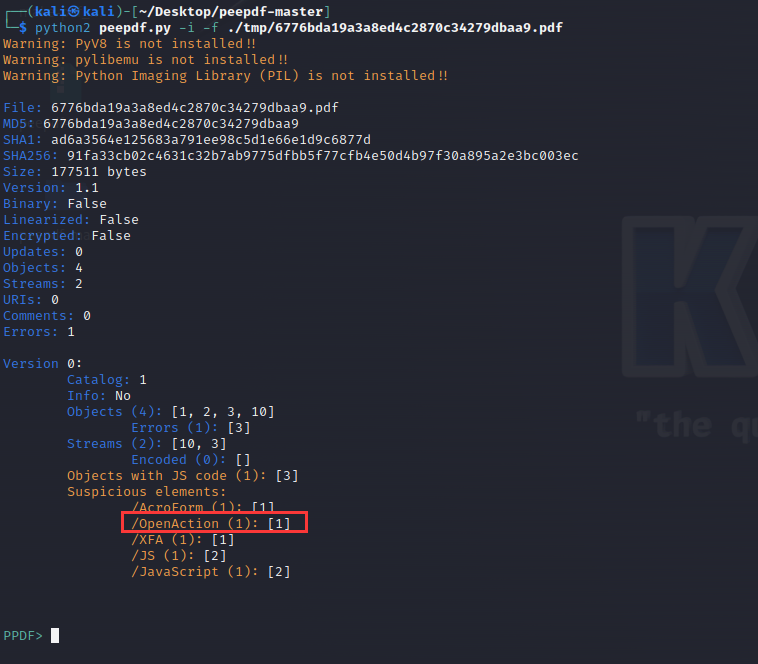

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 IE 静态分析 使用peepdf工具解析样本pdf。OpenAction是打开PDF文件后执行的动作,此处引用对象1。 查看对象1引用了对象2。 查看对象2引用了对象3。 对象3是一段加密的js。 删除开头和结尾解密。 查看shellcode,js_analyse会提示你缺少pyv8,你需要python2版本的pyv8, 安装如下 shellcode主要是触发CVE-…

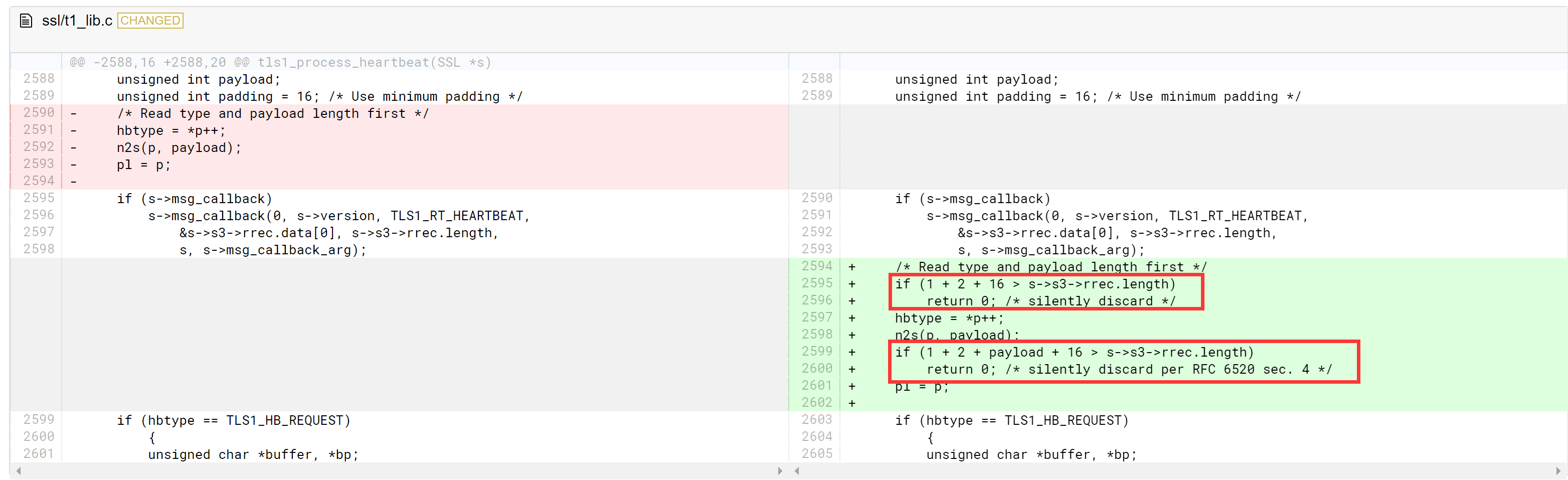

补丁分析 官网上函数加强了s->s3->rrec.length的长度值的判断。 定位变量为SSL3_RECORD结构的length。 它代表SSL3记录数据的有效长度值,该值可以由外部用户控制。 这里书上对代码的注释有误,我自己重写一遍。 这里可以猜测p数据的rrec.data大小分配与payload变量无关,而是根据实际的长度有关。 漏洞形成过程与原因: 用户发送心跳包,OpenSSL调用dtls1_process_heartbeat函数或者tls1_process_hearbeat函数对心跳包进行处…

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 IE 动态分析 打开ie,拖进poc,windbg附加最下面的ie进程,点击 允许。 kv栈回溯 断的地方和书上大差不差。可以看出也是虚函数调用的地方,不过我的对象指针直接不可访问了。(后来才发现原来我默认加上了hpa) 从上面输出的堆信息可以断定此处是引用已释放的堆地址导致的崩溃,从栈回溯来看这里引用的是被删除的CGenericElement对象。 静态分析 poc…

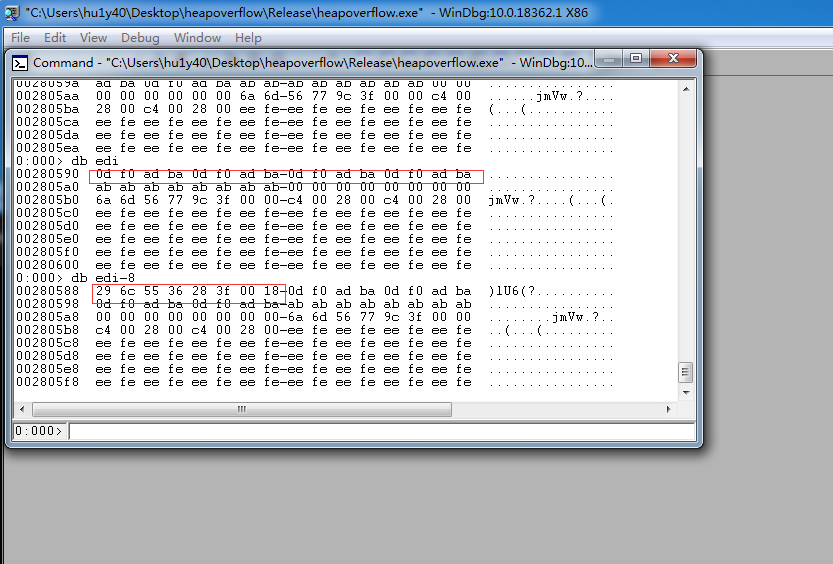

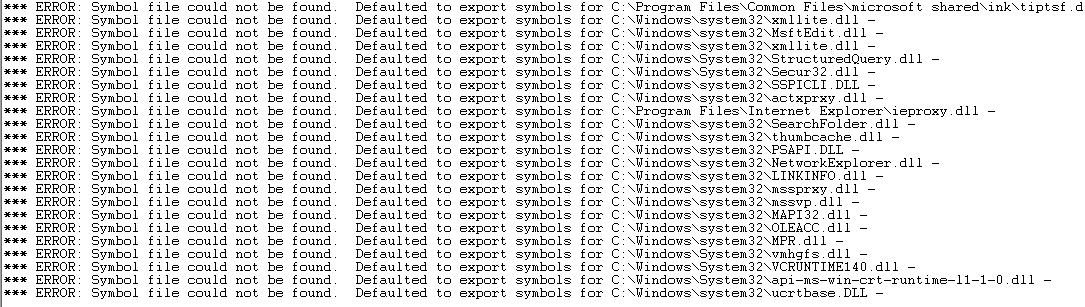

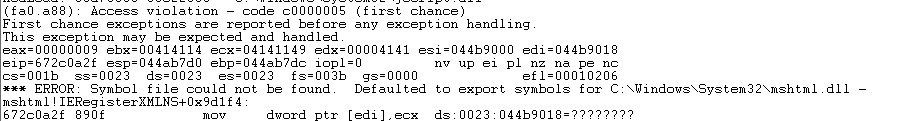

实验环境 推荐使用的环境 备注 操作系统 Windows 7 SP1 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 Firefox 3.6.16 动态分析 又是火狐。。。之前做过一次符号表从服务器上下载的不对,需要自己编译,真不想再编译了,有需要的可以参考CVE-2013-0750的环境搭建方法。 这里我就动态看一下堆栈然后静态分析了。而且还有个疑惑,我Win7虚拟机上的Windbg现在开启会大量的时间卡在如下情况,不知道啥原因。。 push eax压入this指针,call [e…

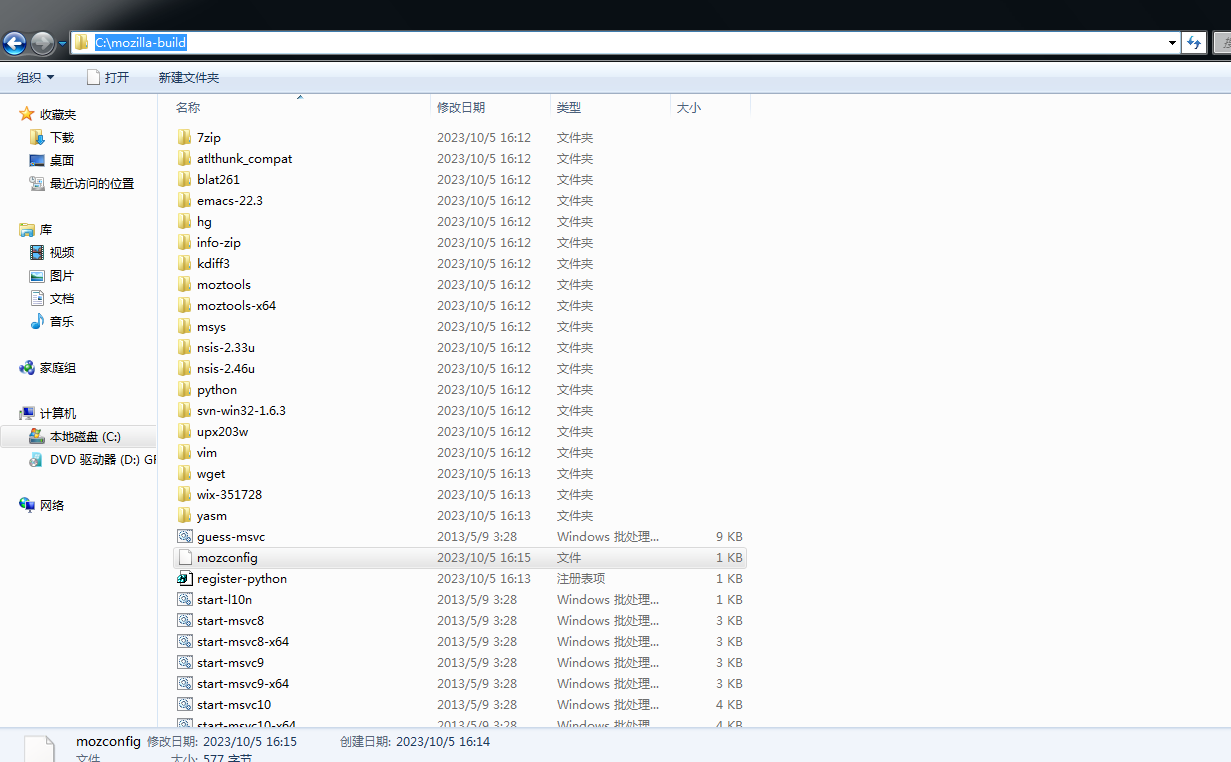

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 Windbg 反汇编器 IDA Pro 漏洞软件 firefox 环境准备 对于开源的软件,为了方便调试分析过程,首先是搭好一个能出现crash,并且能在源码模式进行调试,所以需要下载源码,然后本地进行编译,这样既有了符号表也有了源码,并且符号表是自己编译出来的不会出现符号表对应错误,导致分析困难。 编译Firefox17.0需要以下准备: Window7 VS2010 ed2k://|file|cn_visual_stud…

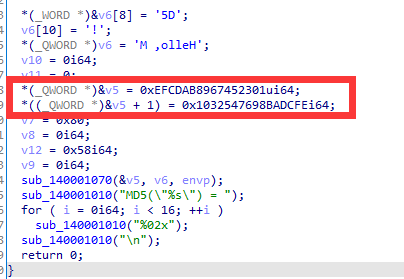

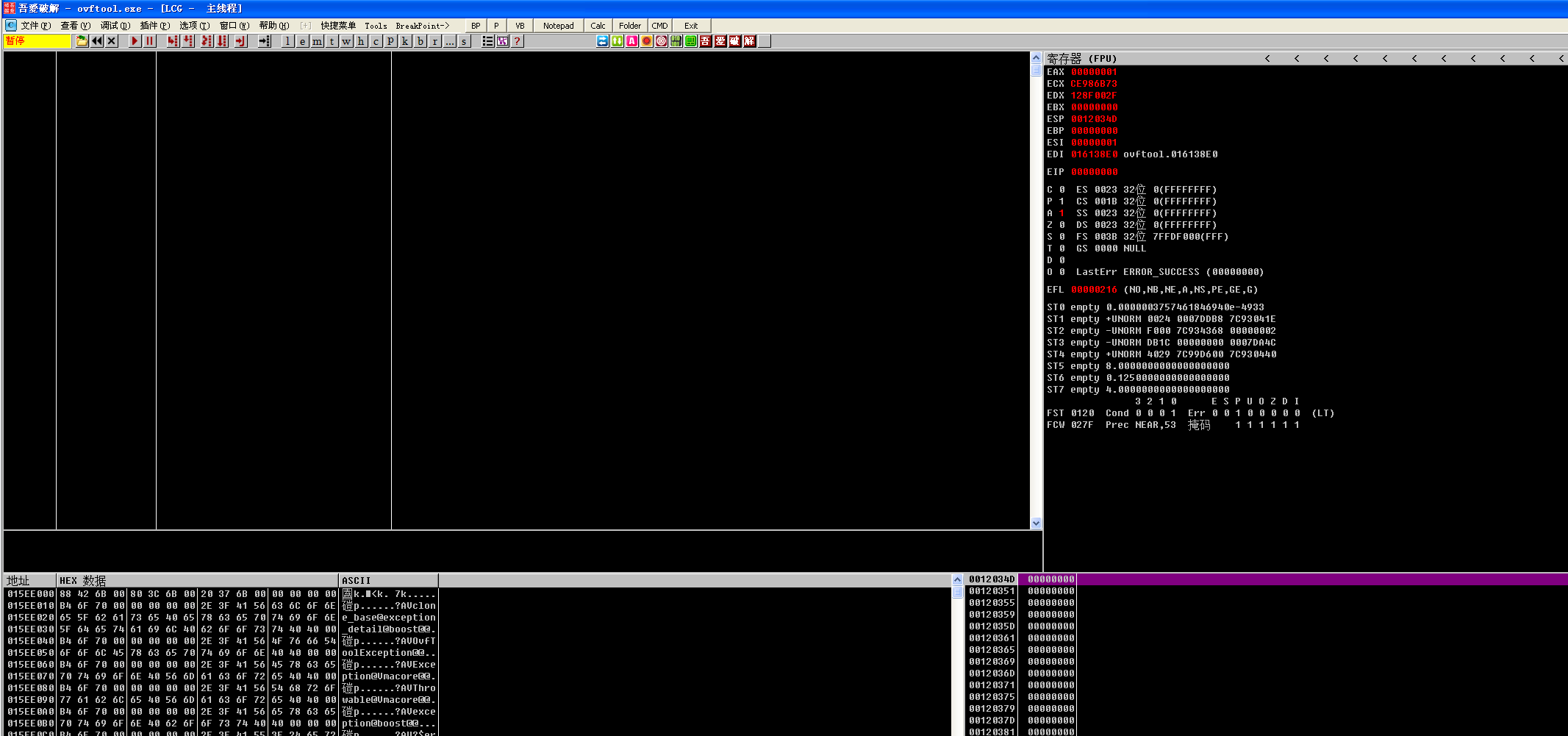

实验环境 推荐使用的环境 备注 操作系统 Windows XP SP3 虚拟机 Vmware 调试器 OD 反汇编器 IDA Pro 漏洞软件 VMware OVF Tool 2.1.0-467744 动态分析 安装好打开PoC,崩溃处调试,eip已变成了0x0000000. 由于漏洞发生在栈上,因此使用页堆功能无法定位异常发生位置,可以根据上面命令行中输出的错误信息进行定位。 IDA反编译ovftool.exe,查找字符串Invalid value,显然是第二个结果。 动态在设置该字符串和设置该字符串的上一个函数…

实验环境 推荐使用的环境 备注 操作系统 Windows 7 虚拟机 Vmware 调试器 WinDbg 反汇编器 IDA Pro 漏洞软件 IE 8 8.0.7601.17514 动态分析 首先gflag给ie +hpa来开启页堆。 然后附加IE进程,打开poc文件。 中断和书中的CTableColCalc::AdjustForCol有区别,可能是IE版本和符号表带来的影响。 回溯栈如图。 ub查看当前eip上方汇编,发现edi来自于esi。 这里其实符号表有误,导致和书上并不相同,后续我重新加载了一次符号表。 …

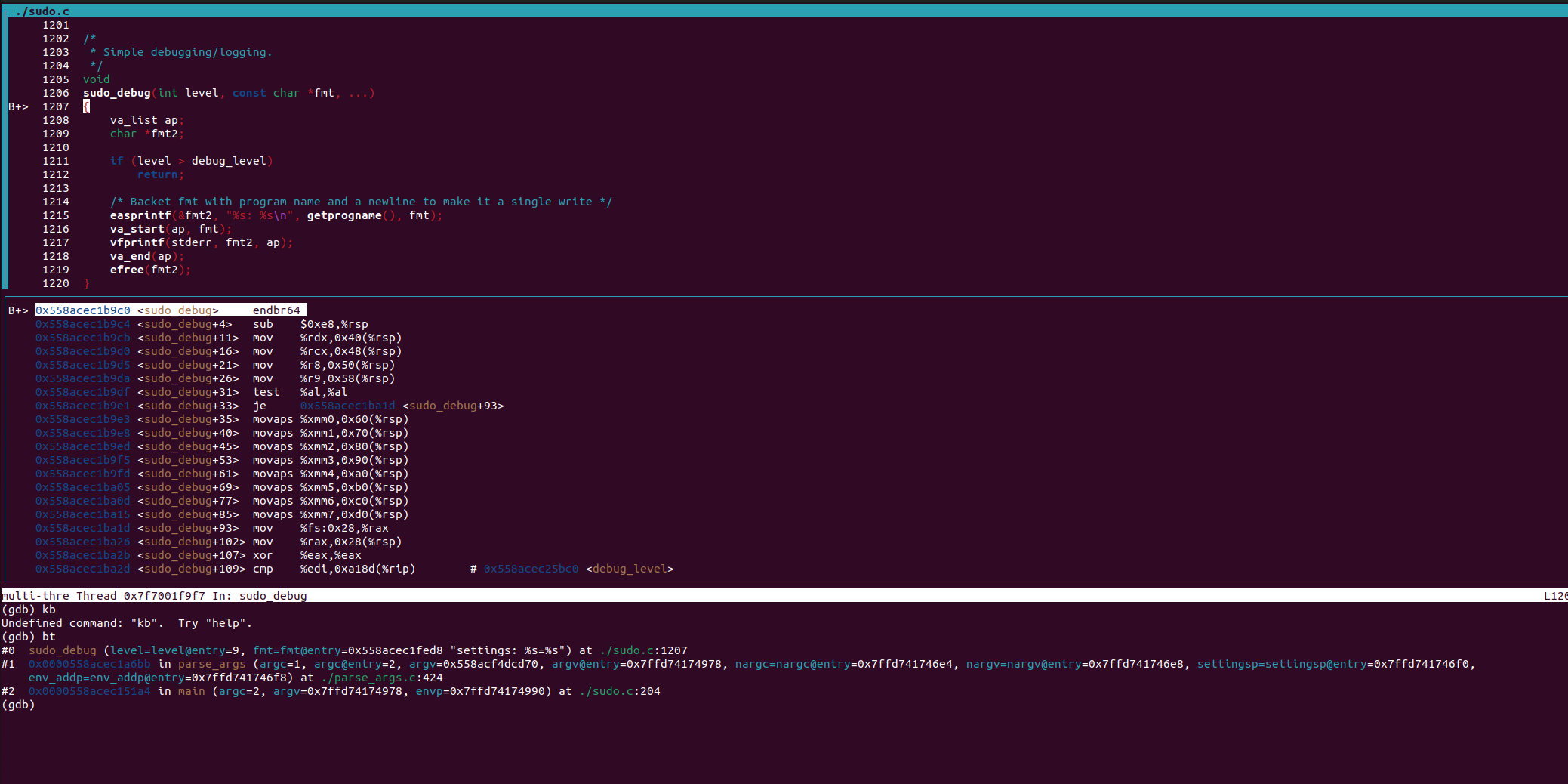

实验环境 推荐使用的环境 备注 操作系统 Ubuntu 虚拟机 Vmware 调试器 反汇编器 漏洞软件 sudo 静态分析 void sudo_debug(int level, const char *fmt, ...) { va_list ap; char *fmt2; if (level > debug_level) return; /* Backet fmt with program name and a newline to make it a single write */ easprintf(&…